Hackear uma usina nuclear é muito mais fácil do que você pensa.

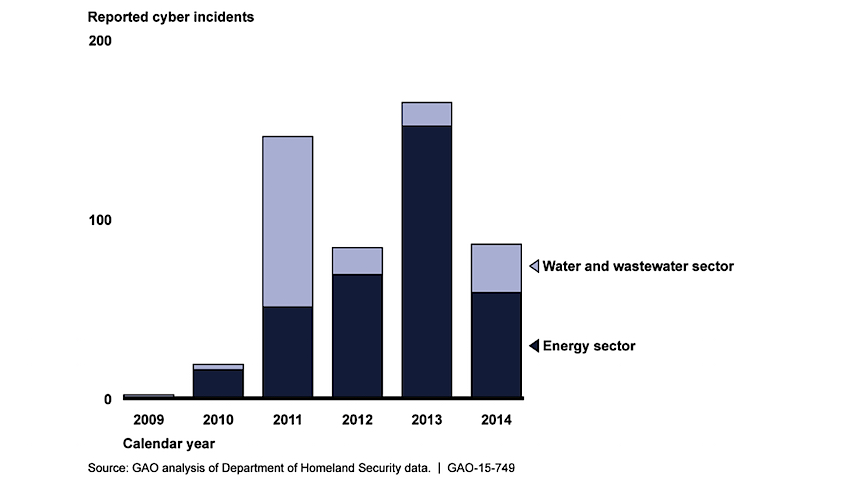

2007 é uma tentativa bem-sucedida de desativar o gerador de treinamento de uma usina. 2010 é um ataque cibernético em larga escala a centrífugas no Irã. 2013 é uma atividade recorde de hackers nas instalações de infraestrutura dos EUA. 2015 é um foco especial nas ameaças ao setor de energia dos EUA na Estratégia Nacional de Cibersegurança. Parece que as chances de mudar a história de acordo com seu cenário entre os e-sportsmen estão crescendo a cada ano. Leia sobre quão reais são os medos e que medidas estão sendo tomadas para evitar uma catástrofe controlada. A relevância do problema de ciberataques que atacam instalações de energia de importância nacional foi especialmente enfatizada na última conferência da Black Hat, realizada nos Estados Unidos no início de agosto de 2015. Uma apresentação foi feita por Marina Krotofil, consultora sênior da ENCS (Rede Europeia de Segurança Cibernética - Centro Europeu de Informações sobre Segurança Cibernética). É seu modelo preliminar de simulação de ataques de hackers em usinas de energia que o Instituto de Padrões e Tecnologia dos EUA (NIST) usa hoje para desenvolver contramedidas contra ameaças cibernéticas.Jason Larsen, consultor líder em segurança cibernética da IOActive, preparou seu relatório e descreveu os prováveis locais e direções dos ataques às instalações de infraestrutura de energia existentes.

A relevância do problema de ciberataques que atacam instalações de energia de importância nacional foi especialmente enfatizada na última conferência da Black Hat, realizada nos Estados Unidos no início de agosto de 2015. Uma apresentação foi feita por Marina Krotofil, consultora sênior da ENCS (Rede Europeia de Segurança Cibernética - Centro Europeu de Informações sobre Segurança Cibernética). É seu modelo preliminar de simulação de ataques de hackers em usinas de energia que o Instituto de Padrões e Tecnologia dos EUA (NIST) usa hoje para desenvolver contramedidas contra ameaças cibernéticas.Jason Larsen, consultor líder em segurança cibernética da IOActive, preparou seu relatório e descreveu os prováveis locais e direções dos ataques às instalações de infraestrutura de energia existentes.Aonde dói?

Existem muitas oportunidades para fornecer uma greve maciça de informações com consequências fatais para um objeto de energia, como o relatório de Jason mostrou.Uma delas é uma técnica de golpe de aríete, que pode ser usada para desativar os principais componentes de uma usina. O efeito golpe de aríete é alcançado graças ao comando de parafusamento da válvula síncrono e muito rápido.É possível desativar um objeto usando a rotação de engrenagem não sincronizada ou bombeando líquido quente para um recipiente com seu fechamento instantâneo subsequente. Neste último caso, quando o líquido esfria, forma-se um vácuo, que deforma o recipiente com consequências catastróficas.Uma maneira alternativa é desativar o sistema de suprimento de água para aparelhos de ar condicionado que fornecem refrigeração nas salas com equipamentos de servidor. A falha na operação normal do sistema de resfriamento implica a quebra dos servidores, fornecendo controle e automação de todos os processos de produção.Todas as vulnerabilidades listadas eram e permanecem relevantes, uma vez que a documentação de projeto e os protocolos regulamentares de dispositivos industriais referentes aos sistemas de dados SCADA (Protocolo de Controle Industrial) não fornecem QUALQUER mecanismo para autenticação e verificação dos comandos de controle recebidos.O que esse tipo de “não contabilizado” pode se transformar foi perfeitamente demonstrado pelo projeto Aurora (2007). Como parte de um experimento no Laboratório Nacional de Idaho, os hackers deveriam desativar a central elétrica do centro de treinamento. Você pode julgar o sucesso da tentativa:As conseqüências de um ataque de hackers, acompanhadas por uma falha da bomba e do gerador, são mais ou menos assim.Centrífugas nucleares iranianas e STUXNET

Um exemplo que demonstra claramente a vulnerabilidade das instalações de energia nuclear existentes é o conhecido worm de computador STUXNET, cujo objetivo em 2010 eram as centrífugas nucleares iranianas. Como resultado do ataque, pela primeira vez na história, os hackers conseguiram realizar uma reprogramação em larga escala de instalações industriais enviando comandos falsos e maliciosos usando vulnerabilidades no sistema de segurança do console de controle no Siemens PLC.A singularidade do desenvolvimento do hacker foi que, pela primeira vez na história dos ataques cibernéticos, o vírus foi capaz de destruir a infraestrutura do objeto no nível físico. De acordo com uma versão, o STUXNET é um produto criado por especialistas dos serviços especiais dos EUA e Israel, a fim de esconder as esperanças do projeto nuclear do Irã. Como evidência, é mencionada a palavra MYTRUS contida no código do worm. Além disso, a pegada do autor pode ser vista na data codificada de 9 de maio de 1979 - o dia da execução do famoso industrial iraniano de origem judaica Habib Elganyan. Segundo Marina Krotofil, pelo menos duas maneiras são conhecidas para superar todo o complexo de proteção de TI, incluindo senhas e criptografia, seguidas pelo acesso sem impedimentos ao sistema de controle de processos nas usinas de energia. Outra maneira de assumir o controle da estação é transferir dados pseudo-confiáveis para os operadores, com todas as conseqüências resultantes.Krotofil falou detalhadamente sobre possíveis problemas em instalações químicas em seu discurso na conferência de hackers de 2014 (Chaos Communications Congress (31C3)), apresentando um relatório com o eloqüente título "Este processo químico vulnerável".Um relatório detalhado em vídeo de 50 minutos de Marina em uma tradução acessível sobre o problema observado pode ser visto no vídeo:

Segundo Marina Krotofil, pelo menos duas maneiras são conhecidas para superar todo o complexo de proteção de TI, incluindo senhas e criptografia, seguidas pelo acesso sem impedimentos ao sistema de controle de processos nas usinas de energia. Outra maneira de assumir o controle da estação é transferir dados pseudo-confiáveis para os operadores, com todas as conseqüências resultantes.Krotofil falou detalhadamente sobre possíveis problemas em instalações químicas em seu discurso na conferência de hackers de 2014 (Chaos Communications Congress (31C3)), apresentando um relatório com o eloqüente título "Este processo químico vulnerável".Um relatório detalhado em vídeo de 50 minutos de Marina em uma tradução acessível sobre o problema observado pode ser visto no vídeo:O caos controlado está mais perto do que nunca

Jason Larsen está convencido de que um dos sinais indiretos, mas eloqüentes, da preparação em larga escala de hackers para um ataque a usinas nucleares são os pequenos desvios observados nos processos de rotina. É assim que os sistemas submetidos ao teste de sensibilidade, a velocidade de execução do comando de aquecimento do reator e o comando para fechar a válvula crítica se comportam. Larsen tem certeza de que os hackers estão se preparando mais do que seriamente e sistematicamente para melhorar seu arsenal destrutivo.Segundo a Krotofil, a introdução da mais avançada proteção de TI não garante uma solução para o problema. Um programa abrangente ajudará a aumentar radicalmente a segurança das usinas nucleares, o que envolve:- Melhorando os sistemas de segurança de TI.

- , .

- , .

2015

Em um relatório analítico fornecido pelo Escritório de Auditoria dos EUA ao Congresso, os especialistas insistem em fortalecer a sustentabilidade da infraestrutura de energia do Departamento de Defesa dos EUA, aprimorando o monitoramento e compartilhando ativamente as informações técnicas atuais com a agência responsável pela segurança cibernética.De acordo com a Estratégia de Cibersegurança atualizada, lançada em abril de 2015, as instalações industriais do SCADA, as redes centralizadas do complexo energético e o complexo de serviços habitacionais e comunitários do país hoje se enquadram na categoria de instalações de alto risco.Chamamos a sua atenção uma curiosa estatística da Câmara de Contabilidade dos EUA sobre "incidentes cibernéticos", que ocorreu de 2009 a 2014.

O Projeto Aurora e Implicações

A situação paradoxal de 2014 com o Departamento de Segurança Interna dos EUA merece atenção especial. Como parte da recém-adotada Lei sobre Liberdade de Informação, uma solicitação foi enviada ao Ministério da Segurança para obter informações sobre os resultados da investigação da operação Aurora relacionada ao ataque em massa às contas de usuário do Google. Como resultado da completa semelhança entre os nomes do projeto e o nome do projeto Aurora, que foi realizado para simular um ataque de hackers a uma usina (veja acima) e a supervisão da equipe, os dados dos resultados da pesquisa de dois experimentos foram misturados. Então, no modo de acesso, estavam todas as análises internas do projeto. E são mais de 800 páginas que contêm informações sobre a vulnerabilidade de usinas de energia e instalações de abastecimento de água em escala nacional.Além da narrativa, o pacote de informações continha 3 slides que ilustram claramente o que e como deve ser desativado para causar o máximo dano à infraestrutura americana. E é difícil imaginar um presente melhor para hackers.Depois de analisar as informações específicas do setor disponíveis e de nos referir à opinião dos principais especialistas em segurança cibernética em relação ao incidente, podemos chegar a uma conclusão decepcionante: se antes pudéssemos discutir a possibilidade fundamental de um ataque de hackers a usinas nucleares ou outros objetos de importância nacional, hoje a pergunta parece mais prosaica e difícil: quando e onde acontecerá.Caros leitores, lembramos que você está lendo o blog iCover, um lugar onde você pode obter bons conselhos? experiência no mundo dos gadgets e apenas informações atualizadas interessantes. E, claro, não se esqueça de assinar nossas rubricas e prometemos - não será chato! Source: https://habr.com/ru/post/pt384557/

All Articles