Do outro lado da guerra. Dispositivos de criptografia alemães

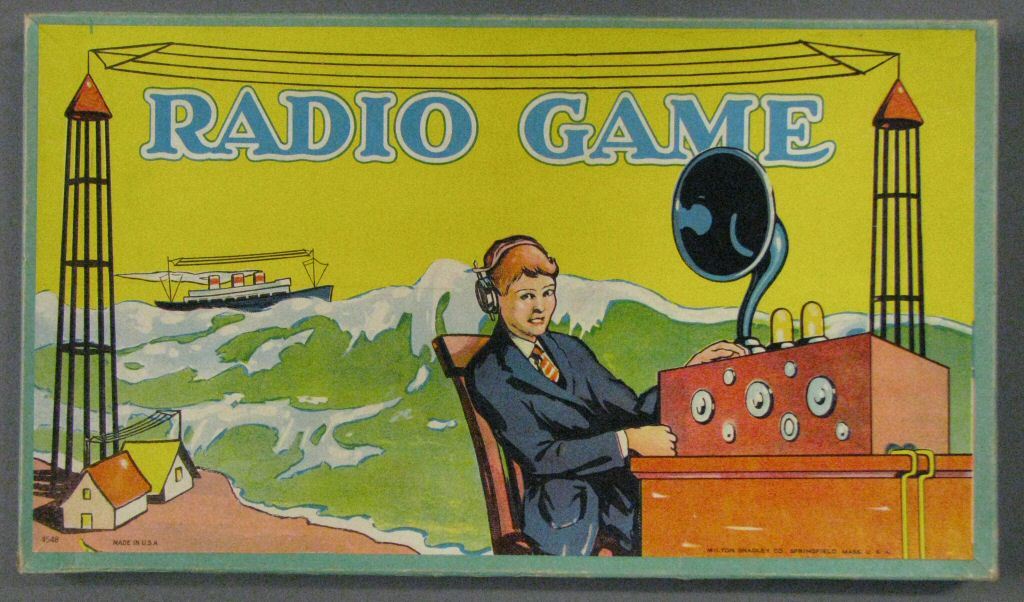

"Se você conhece o local e a hora da batalha, então para milhares, você pode lutar." - Comandante chinês Zhuge Liang (181 - 234 gg.)O início do século XX foi marcado pelo surgimento e criação de um novo tipo de arma para a luta pelo domínio no cenário mundial - armas de informação. Um componente importante do comando e controle estatal das forças armadas era o sistema de comunicações, capaz de influenciar efetivamente o curso das batalhas militares, influenciar diretamente o sistema de comando e controle e, às vezes, desativá-lo parcialmente. Essas armas são extremamente perigosas para sistemas seguros, sistemas de criptografia. Se fosse possível apreender as cifras ou chaves para eles, era dada a oportunidade não apenas de possuir as informações transmitidas por essas linhas de comunicação, mas também de enviar instruções falsas, ordens, criptografando-os com a cifra do inimigo.Pináculo Funcionalou "jogo de rádio" - o primeiro procedimento para impor comandos falsos ao inimigo, foi usado durante a Primeira Guerra Mundial. O impacto dos jogos de rádio no curso das batalhas militares foi incrível. Isso foi realizado principalmente pela Inglaterra e Alemanha. Eles fizeram grandes esforços para criar e desenvolver seus serviços especiais, que prestam muita atenção aos jogos de rádio. No início da Segunda Guerra Mundial, esses países se tornaram os países líderes no campo das armas de informação.

"Se você conhece o local e a hora da batalha, então para milhares, você pode lutar." - Comandante chinês Zhuge Liang (181 - 234 gg.)O início do século XX foi marcado pelo surgimento e criação de um novo tipo de arma para a luta pelo domínio no cenário mundial - armas de informação. Um componente importante do comando e controle estatal das forças armadas era o sistema de comunicações, capaz de influenciar efetivamente o curso das batalhas militares, influenciar diretamente o sistema de comando e controle e, às vezes, desativá-lo parcialmente. Essas armas são extremamente perigosas para sistemas seguros, sistemas de criptografia. Se fosse possível apreender as cifras ou chaves para eles, era dada a oportunidade não apenas de possuir as informações transmitidas por essas linhas de comunicação, mas também de enviar instruções falsas, ordens, criptografando-os com a cifra do inimigo.Pináculo Funcionalou "jogo de rádio" - o primeiro procedimento para impor comandos falsos ao inimigo, foi usado durante a Primeira Guerra Mundial. O impacto dos jogos de rádio no curso das batalhas militares foi incrível. Isso foi realizado principalmente pela Inglaterra e Alemanha. Eles fizeram grandes esforços para criar e desenvolver seus serviços especiais, que prestam muita atenção aos jogos de rádio. No início da Segunda Guerra Mundial, esses países se tornaram os países líderes no campo das armas de informação. Na Alemanha nazista, dois serviços especiais estavam envolvidos simultaneamente em jogos de rádio com o inimigo - inteligência militar (Abwehr) e a Diretoria Principal de Segurança Imperial (RSHA). No período de 1920 a 1944, todos os órgãos e unidades oficiais do Reichswehr e, posteriormente, a Wehrmacht, destinados a atos de contrainteligência, espionagem e sabotagem, foram chamados de abwehr. A RSHA é o corpo governante da polícia de inteligência política e segurança do Terceiro Reich.

Na Alemanha nazista, dois serviços especiais estavam envolvidos simultaneamente em jogos de rádio com o inimigo - inteligência militar (Abwehr) e a Diretoria Principal de Segurança Imperial (RSHA). No período de 1920 a 1944, todos os órgãos e unidades oficiais do Reichswehr e, posteriormente, a Wehrmacht, destinados a atos de contrainteligência, espionagem e sabotagem, foram chamados de abwehr. A RSHA é o corpo governante da polícia de inteligência política e segurança do Terceiro Reich. Nas memórias de Walter Schellenberg, o ex-chefe da VI Direção da Direção Principal de Segurança Imperial (RSHA):

Nas memórias de Walter Schellenberg, o ex-chefe da VI Direção da Direção Principal de Segurança Imperial (RSHA):. , , . . : , , — . , . , , , , . , , . . , , .

Otto Skorzeny (que era o comandante das forças especiais do Fridental), o “Sabotador” de todos os sabotadores do Reich, dedicou um capítulo inteiro em suas memórias dedicadas aos jogos de rádio da contra-inteligência alemã.

Otto Skorzeny (que era o comandante das forças especiais do Fridental), o “Sabotador” de todos os sabotadores do Reich, dedicou um capítulo inteiro em suas memórias dedicadas aos jogos de rádio da contra-inteligência alemã., („“ III ). , . -, , , … „“. 10 „“ . . „“ , . „“ „“ . , „“»

Sucessos do lado oposto. Realizações científicas e técnicas de engenheiros alemães na área de interceptação de rádio e criptografia.

Para a comunicação entre as unidades na frente durante a Primeira Guerra Mundial, foi utilizado um telefone de passagem única com aterramento. Como o único fio estava em seu território, o comando militar estava confiante de que o inimigo só podia ouvir as conversas conectando-se diretamente à linha telefônica. Postos militares controlavam a área onde o cabo passava, e o comando do exército não se preocupava que as conversas telefônicas pudessem ser ouvidas, para que não tomassem nenhuma medida de proteção enquanto conduziam conversas secretas.Conhecendo a base física da recepção de rádio, tal convicção não teria surgido. Em 1915, a Força Expedicionária Britânica enfrentou esse problema na França. Tornou-se conhecido que os alemães eram capazes de aprender com regularidade invejável sobre suas operações militares e dificultar sua implementação. Parecia que os alemães recebiam cópias de ordens para a ofensiva planejada das tropas britânicas.Mais tarde, os alemães criaram um dispositivo que, por meio de uma rede de fios de cobre ou barras de metal cavados perto das linhas das tropas britânicas, poderia receber até as correntes mais fracas criadas pelo aterramento inadequado do sistema telefônico. O amplificador supersensível recebeu e ampliou correntes dispersas devido ao aterramento incorreto. Assim, os alemães tiveram a oportunidade de ouvir todas as ligações telefônicas dos militares britânicos a uma distância de até 500 metros, interceptando suas mensagens.Fu.HEv - receptor VHF de vigilância (“bisbilhotando”) para monitorar o éter

Para a comunicação entre as unidades na frente durante a Primeira Guerra Mundial, foi utilizado um telefone de passagem única com aterramento. Como o único fio estava em seu território, o comando militar estava confiante de que o inimigo só podia ouvir as conversas conectando-se diretamente à linha telefônica. Postos militares controlavam a área onde o cabo passava, e o comando do exército não se preocupava que as conversas telefônicas pudessem ser ouvidas, para que não tomassem nenhuma medida de proteção enquanto conduziam conversas secretas.Conhecendo a base física da recepção de rádio, tal convicção não teria surgido. Em 1915, a Força Expedicionária Britânica enfrentou esse problema na França. Tornou-se conhecido que os alemães eram capazes de aprender com regularidade invejável sobre suas operações militares e dificultar sua implementação. Parecia que os alemães recebiam cópias de ordens para a ofensiva planejada das tropas britânicas.Mais tarde, os alemães criaram um dispositivo que, por meio de uma rede de fios de cobre ou barras de metal cavados perto das linhas das tropas britânicas, poderia receber até as correntes mais fracas criadas pelo aterramento inadequado do sistema telefônico. O amplificador supersensível recebeu e ampliou correntes dispersas devido ao aterramento incorreto. Assim, os alemães tiveram a oportunidade de ouvir todas as ligações telefônicas dos militares britânicos a uma distância de até 500 metros, interceptando suas mensagens.Fu.HEv - receptor VHF de vigilância (“bisbilhotando”) para monitorar o éter

Faixa de freqüência - 25 ... 176 MHzAlimentado por uma bateria 2,4 NC 58 e uma bateria de ânodo de 90 VDimensões 365 x 453 x 252 mmPeso - 27 kg junto com a caixa de remessa equipadaFu.HEc - visão geral ("barra") Receptor HF para monitoramento do éter

Faixa de freqüência - 25 ... 176 MHzAlimentado por uma bateria 2,4 NC 58 e uma bateria de ânodo de 90 VDimensões 365 x 453 x 252 mmPeso - 27 kg junto com a caixa de remessa equipadaFu.HEc - visão geral ("barra") Receptor HF para monitoramento do éter

Faixa de freqüência - 3,75 ... 25 MHzTipos de trabalho - TLG (A1) e TLF (A3)alimentado por baterias 2 V 38 ou 2,4 NC Bateria de ânodo de 58 e 90 VDimensões 365 x 453 x 284 mmPeso - 27 kgAté 1940, quase 85% das informações transmitidas por organizações estaduais e militares do mundo eram transmitidas por cabos subterrâneos e subaquáticos. A inteligência técnica para obter informações classificadas foi realizada no subsolo, onde havia cabos telefônicos e telegráficos.Na Alemanha, os anos da guerra não tinham um único serviço nacional de descriptografia. Cada agência interessada em obter informações por meio de análise criptográfica criou seu próprio serviço, que basicamente funcionava independentemente do outro serviço secreto. Assim, no início de 1919, a filial "Z" foi criada no Ministério das Relações Exteriores da Alemanha. Os funcionários deste departamento estavam envolvidos na análise criptográfica da correspondência diplomática de países estrangeiros. Os criptoanalistas do ramo “Z” na véspera e durante a Segunda Guerra Mundial conseguiram descobrir códigos e códigos de mais de 30 estados, entre os quais se encontravam oponentes (EUA, Inglaterra, França) e aliados (Japão, Itália) da Alemanha. A informação "obtida" decifrando a correspondência diplomática foi relatada ao Ministro de Relações Exteriores da Alemanha Ribentrop e pessoalmente a Hitler.A Wehrmacht (SV), a Luftwaffe (Força Aérea) e a Kriegsmarine (Marinha) tinham seus próprios serviços de descriptografia.Havia também uma agência central de descriptografia que fornecia informações ao comando principal e agências de descriptografia de campo que trabalhavam diretamente na linha de frente, no interesse dos comandantes locais.O departamento criptográfico como parte do VNV (Shi) e suas unidades desde o início da guerra controlava uma quantidade muito significativa de comunicações inimigas. Por exemplo, em janeiro de 1940, eles interceptaram 796 radiogramas britânicos, 460 franceses, 209 turcos, 163 americanos e em março do mesmo ano - 1.649 soviéticos, 838 britânicos, 676 franceses, 49 espanhóis, 43 poloneses, 40 vaticanos e 39 portugueses.No início de 1939, os crackers de código Mead foram divididos em dois grupos de especialização. Convencionalmente, eles podem ser chamados matemáticos e linguistas. A matemática foi dirigida por um médico da Universidade de Heidelberg Kunze. Na década de 1920, ele se distinguiu pelo fato de ter conseguido abrir várias cifras britânicas e pelo código diplomático francês, além de duas sofisticadas cifras de máquinas japonesas, sobre as quais os especialistas americanos ficaram intrigados, sem sucesso.No início da Segunda Guerra Mundial, mais de 100.000 mil pessoas trabalhavam nos serviços de interceptação de rádio, criptografia e descriptografia da Alemanha. Os serviços foram os mais poderosos do mundo.A razão mais importante para o sucesso notável dos serviços criptográficos alemães foi a pesquisa e o desenvolvimento exclusivo de cientistas e engenheiros alemães no campo da análise matemática, recepção, transmissão e processamento de sinais de várias formas, frequências e potências.No ritmo do desenvolvimento de novas instalações de rádio nos anos anteriores à guerra, a Alemanha estava significativamente à frente da URSS e dos aliados. Isso ocorreu objetivamente devido ao fato de que foi na Alemanha, no início dos anos 30, que as invenções foram patenteadas, o que determinou em grande parte o desenvolvimento da engenharia de rádio por muitas décadas.Telefone de campo FF-33 - usado nas unidades de infantaria da Wehrmacht.Os

Faixa de freqüência - 3,75 ... 25 MHzTipos de trabalho - TLG (A1) e TLF (A3)alimentado por baterias 2 V 38 ou 2,4 NC Bateria de ânodo de 58 e 90 VDimensões 365 x 453 x 284 mmPeso - 27 kgAté 1940, quase 85% das informações transmitidas por organizações estaduais e militares do mundo eram transmitidas por cabos subterrâneos e subaquáticos. A inteligência técnica para obter informações classificadas foi realizada no subsolo, onde havia cabos telefônicos e telegráficos.Na Alemanha, os anos da guerra não tinham um único serviço nacional de descriptografia. Cada agência interessada em obter informações por meio de análise criptográfica criou seu próprio serviço, que basicamente funcionava independentemente do outro serviço secreto. Assim, no início de 1919, a filial "Z" foi criada no Ministério das Relações Exteriores da Alemanha. Os funcionários deste departamento estavam envolvidos na análise criptográfica da correspondência diplomática de países estrangeiros. Os criptoanalistas do ramo “Z” na véspera e durante a Segunda Guerra Mundial conseguiram descobrir códigos e códigos de mais de 30 estados, entre os quais se encontravam oponentes (EUA, Inglaterra, França) e aliados (Japão, Itália) da Alemanha. A informação "obtida" decifrando a correspondência diplomática foi relatada ao Ministro de Relações Exteriores da Alemanha Ribentrop e pessoalmente a Hitler.A Wehrmacht (SV), a Luftwaffe (Força Aérea) e a Kriegsmarine (Marinha) tinham seus próprios serviços de descriptografia.Havia também uma agência central de descriptografia que fornecia informações ao comando principal e agências de descriptografia de campo que trabalhavam diretamente na linha de frente, no interesse dos comandantes locais.O departamento criptográfico como parte do VNV (Shi) e suas unidades desde o início da guerra controlava uma quantidade muito significativa de comunicações inimigas. Por exemplo, em janeiro de 1940, eles interceptaram 796 radiogramas britânicos, 460 franceses, 209 turcos, 163 americanos e em março do mesmo ano - 1.649 soviéticos, 838 britânicos, 676 franceses, 49 espanhóis, 43 poloneses, 40 vaticanos e 39 portugueses.No início de 1939, os crackers de código Mead foram divididos em dois grupos de especialização. Convencionalmente, eles podem ser chamados matemáticos e linguistas. A matemática foi dirigida por um médico da Universidade de Heidelberg Kunze. Na década de 1920, ele se distinguiu pelo fato de ter conseguido abrir várias cifras britânicas e pelo código diplomático francês, além de duas sofisticadas cifras de máquinas japonesas, sobre as quais os especialistas americanos ficaram intrigados, sem sucesso.No início da Segunda Guerra Mundial, mais de 100.000 mil pessoas trabalhavam nos serviços de interceptação de rádio, criptografia e descriptografia da Alemanha. Os serviços foram os mais poderosos do mundo.A razão mais importante para o sucesso notável dos serviços criptográficos alemães foi a pesquisa e o desenvolvimento exclusivo de cientistas e engenheiros alemães no campo da análise matemática, recepção, transmissão e processamento de sinais de várias formas, frequências e potências.No ritmo do desenvolvimento de novas instalações de rádio nos anos anteriores à guerra, a Alemanha estava significativamente à frente da URSS e dos aliados. Isso ocorreu objetivamente devido ao fato de que foi na Alemanha, no início dos anos 30, que as invenções foram patenteadas, o que determinou em grande parte o desenvolvimento da engenharia de rádio por muitas décadas.Telefone de campo FF-33 - usado nas unidades de infantaria da Wehrmacht.Os

engenheiros alemães inventaram um ondulador para interceptar e analisar telegramas transmitidos pelo código Morse.. Este é um dispositivo de auto-gravação que estende o rolo de papel no qual são gravadas imagens retangulares em zigue-zague de pontos e uma pitada de código Morse. Um grupo especial de analistas pode identificar a caligrafia do operador de rádio com bastante precisão pela duração dos intervalos e determinar sua pertença a uma nave de superfície específica ou submarino inimigo.Para um exemplo ilustrativo, encontrei uma foto, embora não uma máquina alemã, na qual um conjunto de dispositivos para conduzir comunicação telegráfica documental de alta velocidade via rádio CT-2 mod. 1936 , número três, ondulador.

engenheiros alemães inventaram um ondulador para interceptar e analisar telegramas transmitidos pelo código Morse.. Este é um dispositivo de auto-gravação que estende o rolo de papel no qual são gravadas imagens retangulares em zigue-zague de pontos e uma pitada de código Morse. Um grupo especial de analistas pode identificar a caligrafia do operador de rádio com bastante precisão pela duração dos intervalos e determinar sua pertença a uma nave de superfície específica ou submarino inimigo.Para um exemplo ilustrativo, encontrei uma foto, embora não uma máquina alemã, na qual um conjunto de dispositivos para conduzir comunicação telegráfica documental de alta velocidade via rádio CT-2 mod. 1936 , número três, ondulador.

Com base nessa análise, foram criados simuladores automáticos do trabalho dos operadores de rádio inimigos, o que permitiu à inteligência alemã realizar efetivamente jogos de rádio. Os criptoanalistas alemães até usavam computadores IBM, bem como várias guias para classificar textos e contar frequências e intervalos de símbolos. Usando análise criptográfica, eles rápida e eficientemente procuraram por grupos duplicados ou permanentes do mesmo tamanho, determinaram o comprimento da chave, procuraram conexões gama e estáveis.Em 1938, a Alemanha havia se tornado líder mundial na produção de equipamentos especiais para reconhecimento. Uma variedade de gravadores, incluindo microfones miniatura e de tamanho pequeno, sistemas de interceptação foram considerados os melhores do mundo, porque foram desenvolvidos de acordo com as mais recentes conquistas da ciência alemã no campo da engenharia de rádio e da química.

Com base nessa análise, foram criados simuladores automáticos do trabalho dos operadores de rádio inimigos, o que permitiu à inteligência alemã realizar efetivamente jogos de rádio. Os criptoanalistas alemães até usavam computadores IBM, bem como várias guias para classificar textos e contar frequências e intervalos de símbolos. Usando análise criptográfica, eles rápida e eficientemente procuraram por grupos duplicados ou permanentes do mesmo tamanho, determinaram o comprimento da chave, procuraram conexões gama e estáveis.Em 1938, a Alemanha havia se tornado líder mundial na produção de equipamentos especiais para reconhecimento. Uma variedade de gravadores, incluindo microfones miniatura e de tamanho pequeno, sistemas de interceptação foram considerados os melhores do mundo, porque foram desenvolvidos de acordo com as mais recentes conquistas da ciência alemã no campo da engenharia de rádio e da química. o receptor all-wave de

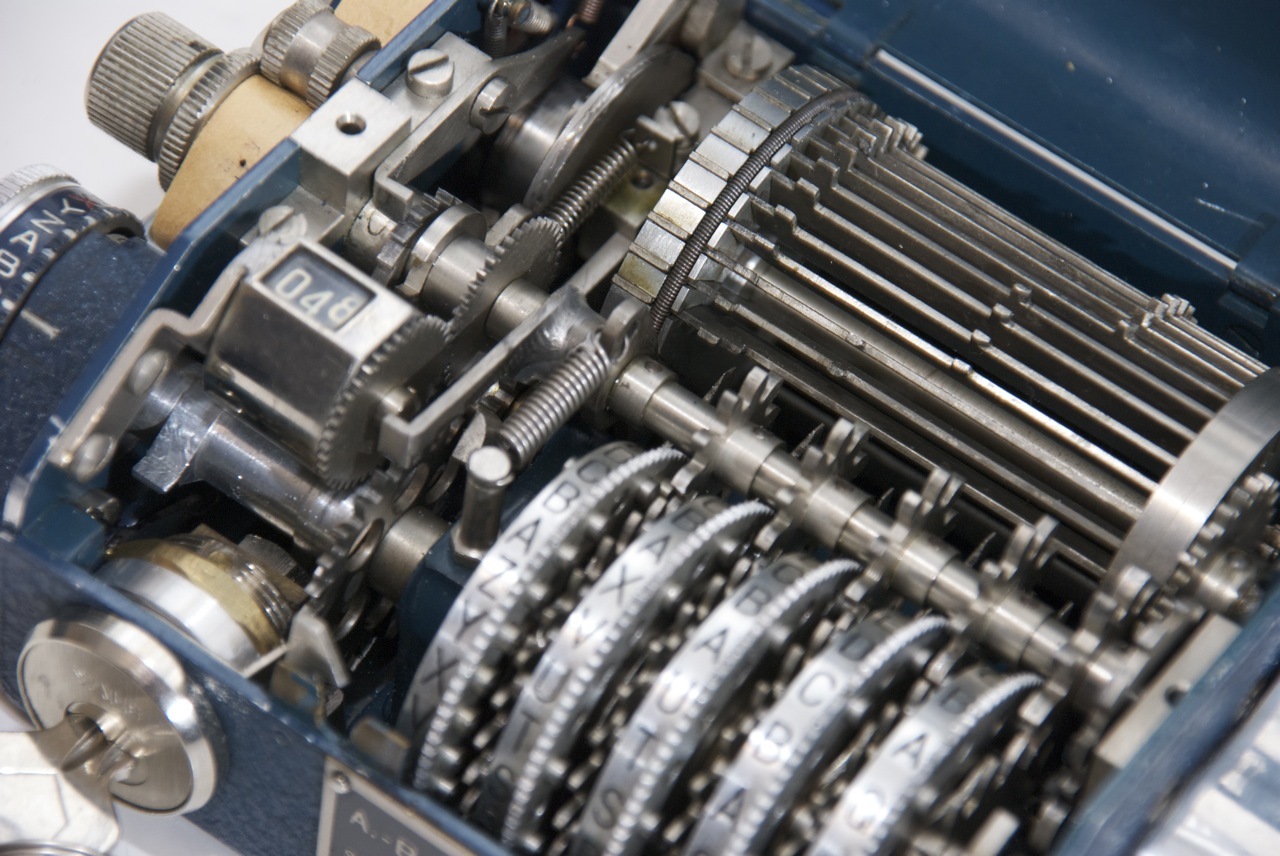

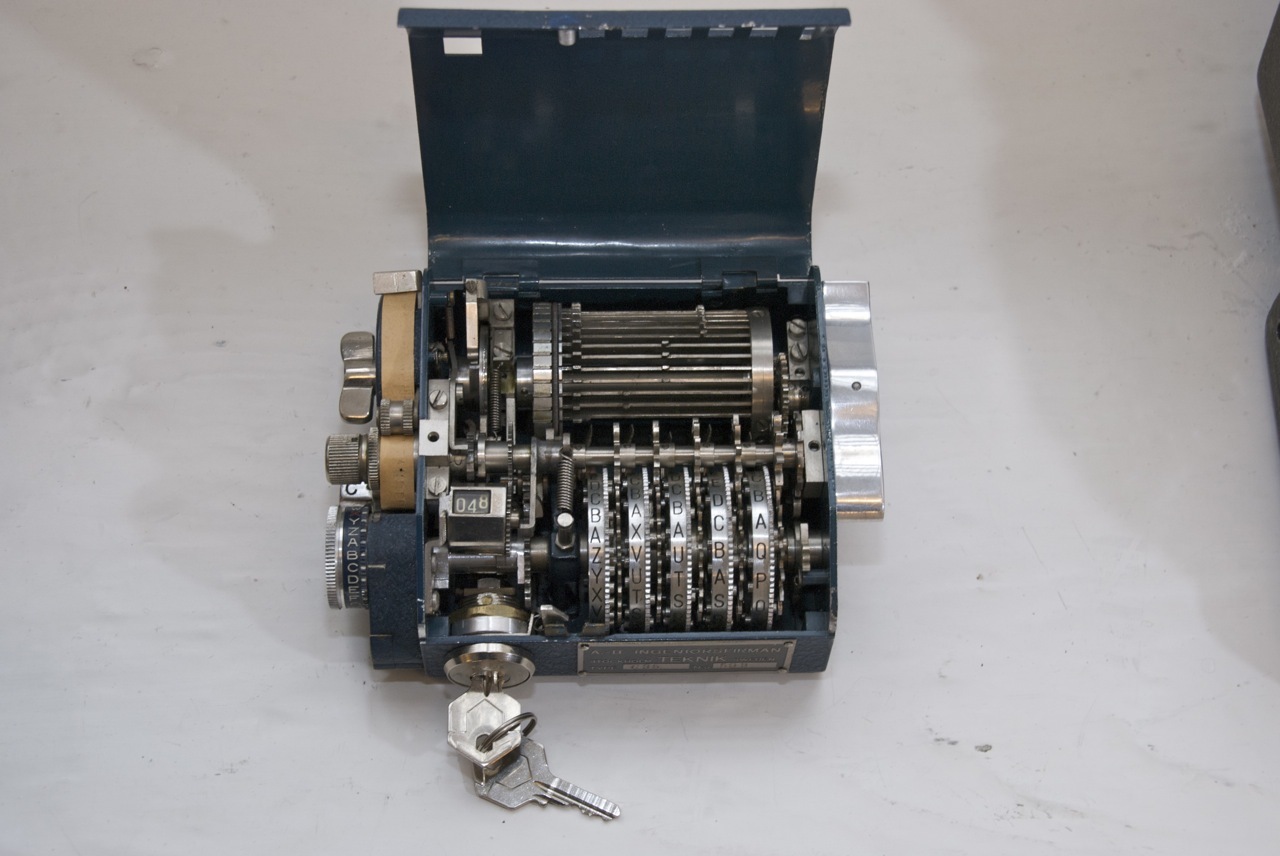

o receptor all-wave de propósito geral da mochila Berta, 1935, a estação de rádio de infantaria transportada Friedrich 1940No início da Segunda Guerra Mundial, os criptografistas alemães podiam decifrar a maioria das mensagens criptografadas transmitidas pelas linhas de comunicação por rádio a cabo na Europa.Isso foi facilitado pelo fato de muitos cabos internacionais de telefone e telégrafo passarem pelo território da Alemanha. Os criptografadores alemães fizeram um progresso significativo ao descriptografar os criptografadores S-36 e S-37 produzidos pela empresa Hagelin (o fundador da empresa, Boris Hagelin, nasceu em 1892 na Rússia), com o qual as organizações governamentais e militares mais importantes da França, Bélgica, Dinamarca, Holanda e Noruega foram equipadas.dispositivo criptográfico da empresa Hagelin S-35

propósito geral da mochila Berta, 1935, a estação de rádio de infantaria transportada Friedrich 1940No início da Segunda Guerra Mundial, os criptografistas alemães podiam decifrar a maioria das mensagens criptografadas transmitidas pelas linhas de comunicação por rádio a cabo na Europa.Isso foi facilitado pelo fato de muitos cabos internacionais de telefone e telégrafo passarem pelo território da Alemanha. Os criptografadores alemães fizeram um progresso significativo ao descriptografar os criptografadores S-36 e S-37 produzidos pela empresa Hagelin (o fundador da empresa, Boris Hagelin, nasceu em 1892 na Rússia), com o qual as organizações governamentais e militares mais importantes da França, Bélgica, Dinamarca, Holanda e Noruega foram equipadas.dispositivo criptográfico da empresa Hagelin S-35

dispositivo criptográfico da empresa Hagelin S-36

dispositivo criptográfico da empresa Hagelin S-36 dispositivo criptográfico da empresa Hagelin S-38

dispositivo criptográfico da empresa Hagelin S-38

Em 1936, a França comprou 5.000 conjuntos de equipamentos criptográficos B-21 da Hagelin, mas os criptografistas alemães não deixaram nenhuma esperança de descriptografar esses tipos de máquinas, pois já tinham experiência em descriptografar os primeiros dispositivos criptográficos do Hagelin C-35 e C-36, desde série de dispositivos, houve alguns erros criptográficos. A descriptografia do dispositivo B-21 exigia ferramentas de computação apropriadas para realizar grandes quantidades de computação. Logo, os criptografadores alemães conseguiram entrar no B-21 e, nos EUA, abandonaram esse modelo, eliminaram as deficiências e lançaram o seguinte modelo de criptografadores Hagelin S-38 (conhecido durante a Segunda Guerra Mundial como M-209)descriptografando o dispositivo B-21

Em 1936, a França comprou 5.000 conjuntos de equipamentos criptográficos B-21 da Hagelin, mas os criptografistas alemães não deixaram nenhuma esperança de descriptografar esses tipos de máquinas, pois já tinham experiência em descriptografar os primeiros dispositivos criptográficos do Hagelin C-35 e C-36, desde série de dispositivos, houve alguns erros criptográficos. A descriptografia do dispositivo B-21 exigia ferramentas de computação apropriadas para realizar grandes quantidades de computação. Logo, os criptografadores alemães conseguiram entrar no B-21 e, nos EUA, abandonaram esse modelo, eliminaram as deficiências e lançaram o seguinte modelo de criptografadores Hagelin S-38 (conhecido durante a Segunda Guerra Mundial como M-209)descriptografando o dispositivo B-21

1934 . «» . – , , . , -35, -36, , . -36 , 5 , Aktibolaget Cryptoteknik. . . , . -36, , , , ( « » 1000 , ) .

Máquinas de criptografia eletromecânica:

O enigma

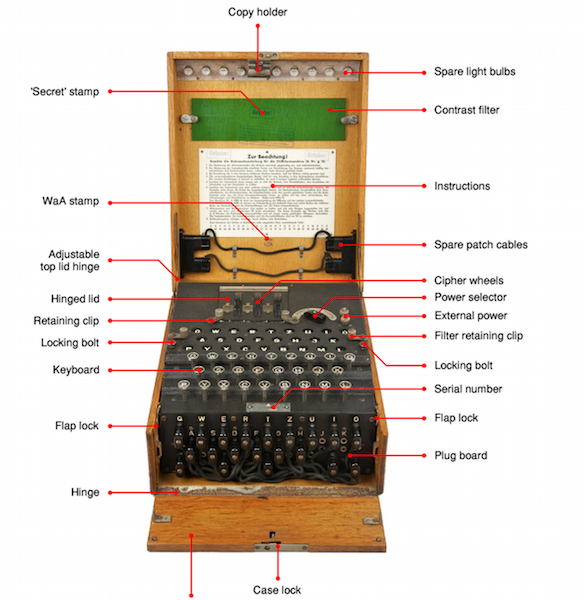

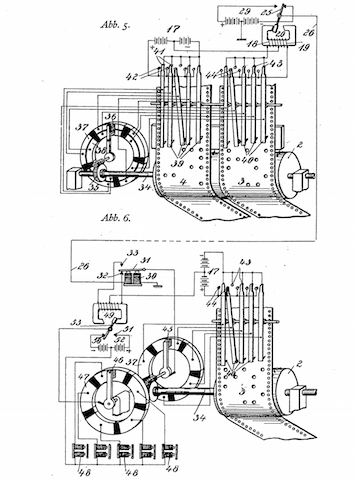

Máquinas de criptografia eletromecânica apareceram pela primeira vez após a Primeira Guerra Mundial. Em 1917, uma máquina criptográfica rotativa americana, mais tarde chamada Enigma, foi criada pelo americano Edward Hepburn. Para o trabalho, ela se conectou a uma máquina de escrever elétrica. Um pouco mais tarde, em 1923, o engenheiro de Berlim Arthur Sherbius criou uma versão industrial independente do Enigma. O governo alemão, impressionado com a confiabilidade da máquina, reteve todos os direitos sobre ela e começou a usá-la para o exército. Mais tarde, apareceu uma modificação especial, projetada para as forças navais, que diferia do usual "Enigma" no número de rotores de criptografia.

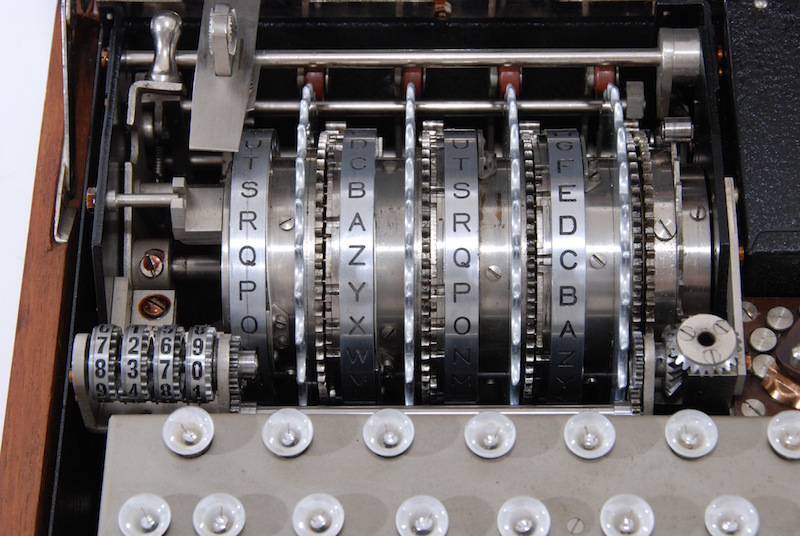

Máquinas de criptografia eletromecânica apareceram pela primeira vez após a Primeira Guerra Mundial. Em 1917, uma máquina criptográfica rotativa americana, mais tarde chamada Enigma, foi criada pelo americano Edward Hepburn. Para o trabalho, ela se conectou a uma máquina de escrever elétrica. Um pouco mais tarde, em 1923, o engenheiro de Berlim Arthur Sherbius criou uma versão industrial independente do Enigma. O governo alemão, impressionado com a confiabilidade da máquina, reteve todos os direitos sobre ela e começou a usá-la para o exército. Mais tarde, apareceu uma modificação especial, projetada para as forças navais, que diferia do usual "Enigma" no número de rotores de criptografia. O codificador de disco Enigma se destacou por sua simplicidade de design, alta confiabilidade e excelente resistência à fonte. As características listadas acima deram a esse codificador eletromecânico uma fama bem merecida durante a Segunda Guerra Mundial.Por design, o Enigma é classificado como um codificador de disco, cuja característica é a presença de discos de criptografia girando no mesmo eixo. Nas primeiras amostras do Enigma, foram utilizados três discos criptográficos intertravados, que faziam movimentos regulares durante a operação, semelhantes aos medidores de eletricidade de estruturas antigas.

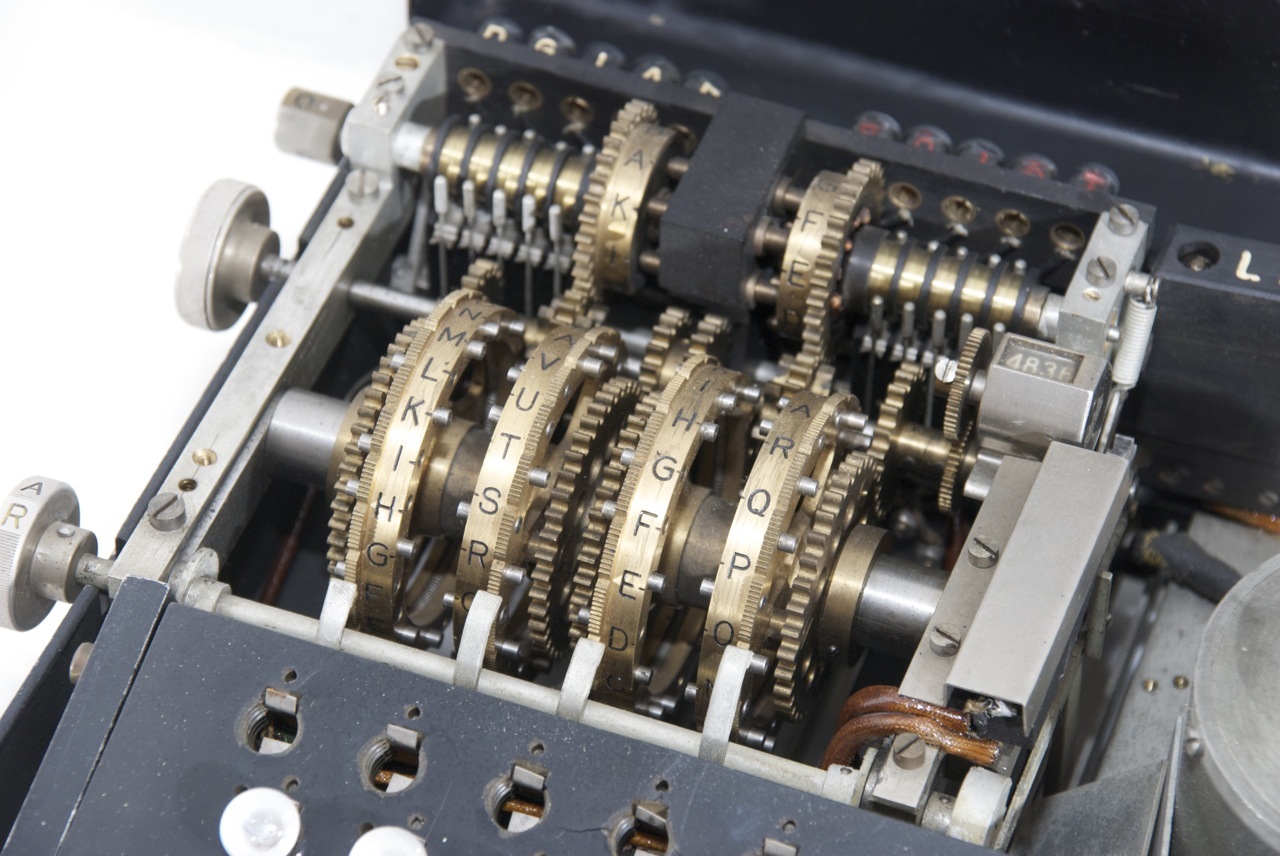

O codificador de disco Enigma se destacou por sua simplicidade de design, alta confiabilidade e excelente resistência à fonte. As características listadas acima deram a esse codificador eletromecânico uma fama bem merecida durante a Segunda Guerra Mundial.Por design, o Enigma é classificado como um codificador de disco, cuja característica é a presença de discos de criptografia girando no mesmo eixo. Nas primeiras amostras do Enigma, foram utilizados três discos criptográficos intertravados, que faziam movimentos regulares durante a operação, semelhantes aos medidores de eletricidade de estruturas antigas. Durante a guerra, as cifras foram quebradas, as novas foram inventadas, como resultado do trabalho para melhorar o Enigma não parou nem por um minuto. O resultado deste trabalho foi um dispositivo de criptografia com seis discos desconectados, cujo movimento ficou caótico.“Enigma A”

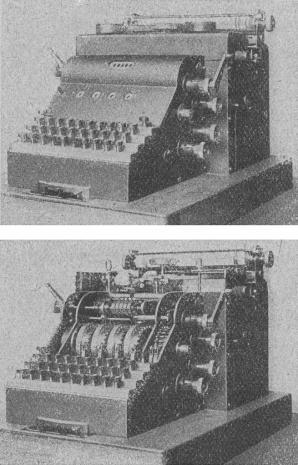

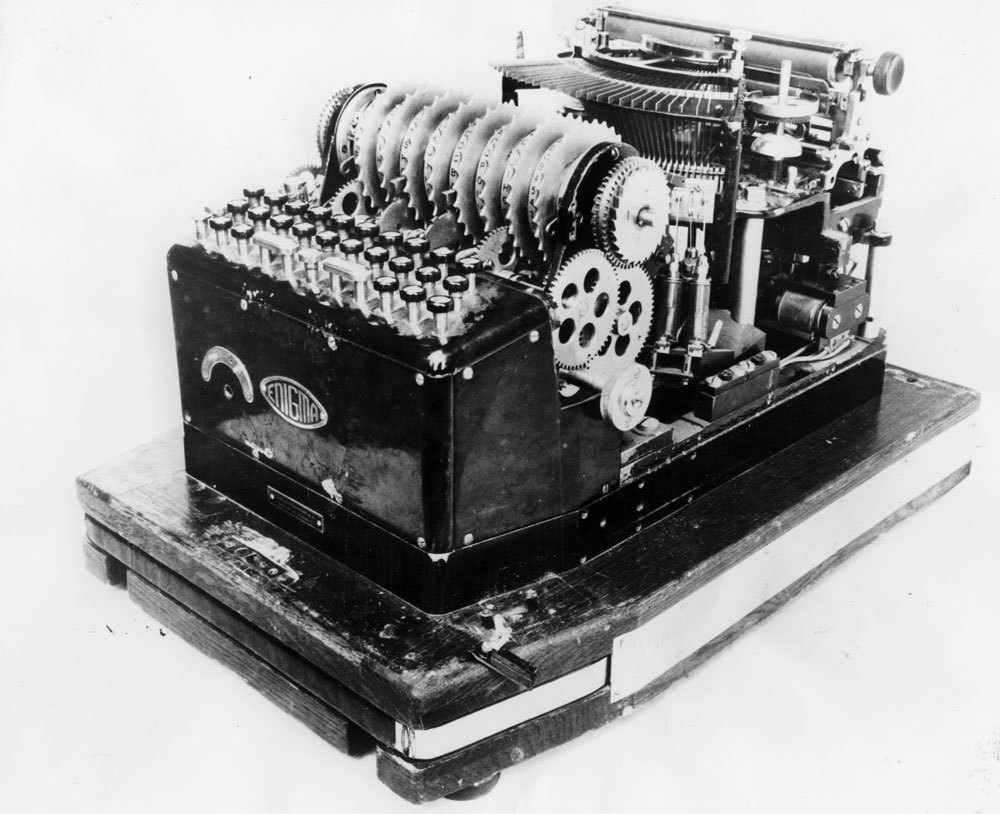

Durante a guerra, as cifras foram quebradas, as novas foram inventadas, como resultado do trabalho para melhorar o Enigma não parou nem por um minuto. O resultado deste trabalho foi um dispositivo de criptografia com seis discos desconectados, cujo movimento ficou caótico.“Enigma A” Como os alemães chamavam de “Schreibende Enigma” (informações sobre este modelo foram encontradas em uma revista sobre engenharia elétrica em 1923 em um artigo de Arthur Scherbius )O primeiro modelo da máquina de criptografia da marca “Enigma A” apareceu em 1923. Uma máquina muito pesada e volumosa que pode gerar o código diretamente no papel. Até onde se sabe, atualmente não há exemplos sobreviventes do Enigma A.

Como os alemães chamavam de “Schreibende Enigma” (informações sobre este modelo foram encontradas em uma revista sobre engenharia elétrica em 1923 em um artigo de Arthur Scherbius )O primeiro modelo da máquina de criptografia da marca “Enigma A” apareceu em 1923. Uma máquina muito pesada e volumosa que pode gerar o código diretamente no papel. Até onde se sabe, atualmente não há exemplos sobreviventes do Enigma A. Em breve, este modelo foi substituído pelo modelo "B"em 1924.

Em breve, este modelo foi substituído pelo modelo "B"em 1924. Após várias melhorias, o Enigma B foi substituído em 1929 pelo Enigma H , conhecido como H-29, o modelo mais recente da linha de impressoras Enigma. Mas, infelizmente, esses modelos não eram confiáveis e, apesar das melhorias, na prática eles receberam muitas reclamações.

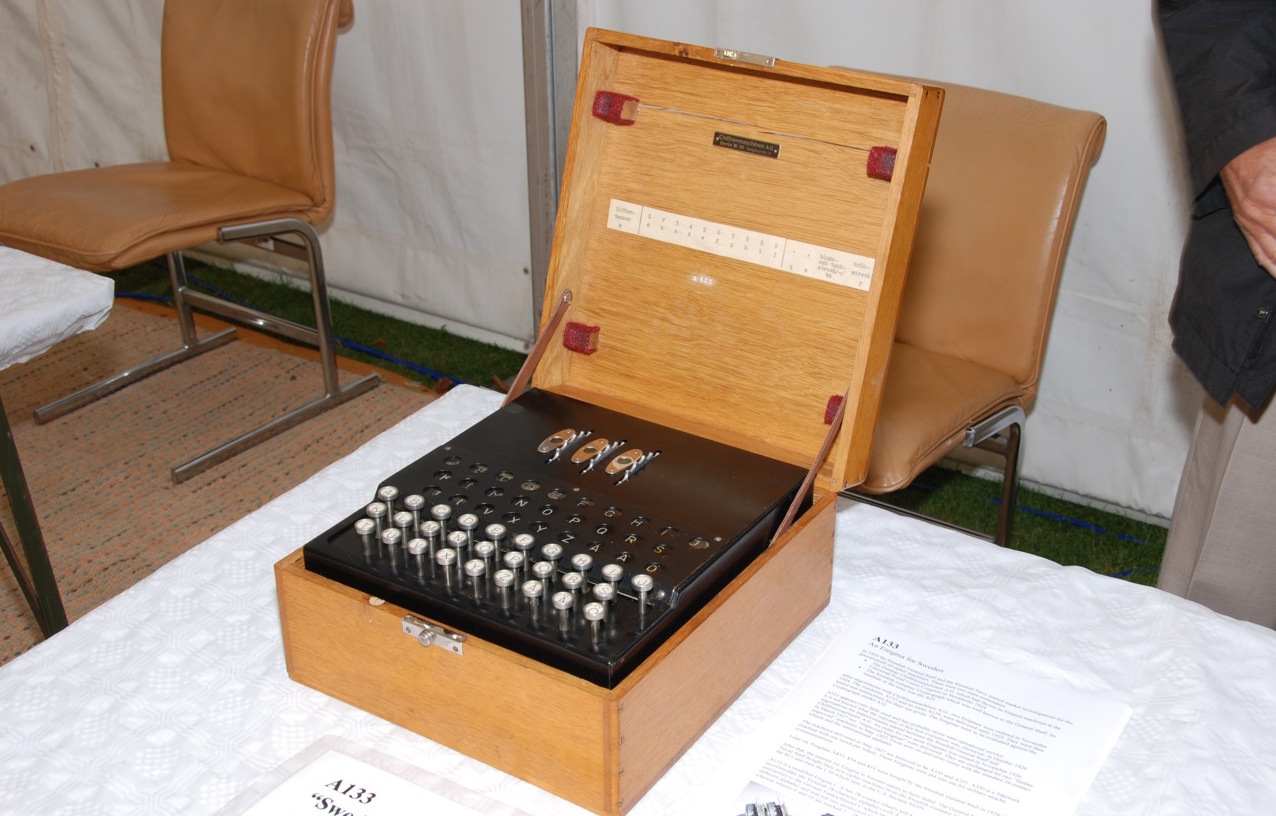

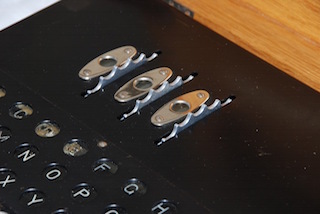

Após várias melhorias, o Enigma B foi substituído em 1929 pelo Enigma H , conhecido como H-29, o modelo mais recente da linha de impressoras Enigma. Mas, infelizmente, esses modelos não eram confiáveis e, apesar das melhorias, na prática eles receberam muitas reclamações. Já em 1924, o Enigma C foi criado , que era muito menor em tamanho e, portanto, diferia em portabilidade da máquina de escrever Enigma A. Foi usado pela primeira vez lâmpadas.Consistia em um teclado de 26 letras para entrada de mensagens abertas, 26 lâmpadas que, quando ligadas, iluminavam as letras necessárias do texto cifrado, uma fonte de energia (bateria de 3,5 volts ou equivalente), três rodas de contato removíveis que giravam em um eixo comum, fixo refletor de contato, roda de contato de entrada fixa.O teclado era idêntico ao usado nas máquinas de escrever inglesas, com exceção de pequenos detalhes. Somente letras maiúsculas foram usadas, os números estavam ausentes e não havia letras com trema, como U. As letras das lâmpadas estavam dispostas na mesma ordem.O carro foi colocado em uma caixa de madeira. Com a tampa da máquina fechada, apenas os anéis de ajuste das três rodas móveis se projetavam para fora, era possível ver uma letra em seu pneu alfabético na pequena janela acima de cada roda. Isso foi feito para que o criptografador pudesse usar o anel de ajuste para girar cada roda para a posição inicial desejada. Com a tampa da máquina aberta, o criptografador pode ver todas as rodas internas e, pressionando a alavanca localizada ao lado do refletor, remova as três rodas móveis da máquina, remova-as do eixo comum e mude a ordem de localização. Como o primeiro Enigma, diferentemente dos modelos posteriores, tinha apenas três rodas, havia apenas seis arranjos relativos. O carro era portátil, mas bastante pesado, pesando cerca de 12 kg.

Já em 1924, o Enigma C foi criado , que era muito menor em tamanho e, portanto, diferia em portabilidade da máquina de escrever Enigma A. Foi usado pela primeira vez lâmpadas.Consistia em um teclado de 26 letras para entrada de mensagens abertas, 26 lâmpadas que, quando ligadas, iluminavam as letras necessárias do texto cifrado, uma fonte de energia (bateria de 3,5 volts ou equivalente), três rodas de contato removíveis que giravam em um eixo comum, fixo refletor de contato, roda de contato de entrada fixa.O teclado era idêntico ao usado nas máquinas de escrever inglesas, com exceção de pequenos detalhes. Somente letras maiúsculas foram usadas, os números estavam ausentes e não havia letras com trema, como U. As letras das lâmpadas estavam dispostas na mesma ordem.O carro foi colocado em uma caixa de madeira. Com a tampa da máquina fechada, apenas os anéis de ajuste das três rodas móveis se projetavam para fora, era possível ver uma letra em seu pneu alfabético na pequena janela acima de cada roda. Isso foi feito para que o criptografador pudesse usar o anel de ajuste para girar cada roda para a posição inicial desejada. Com a tampa da máquina aberta, o criptografador pode ver todas as rodas internas e, pressionando a alavanca localizada ao lado do refletor, remova as três rodas móveis da máquina, remova-as do eixo comum e mude a ordem de localização. Como o primeiro Enigma, diferentemente dos modelos posteriores, tinha apenas três rodas, havia apenas seis arranjos relativos. O carro era portátil, mas bastante pesado, pesando cerca de 12 kg.

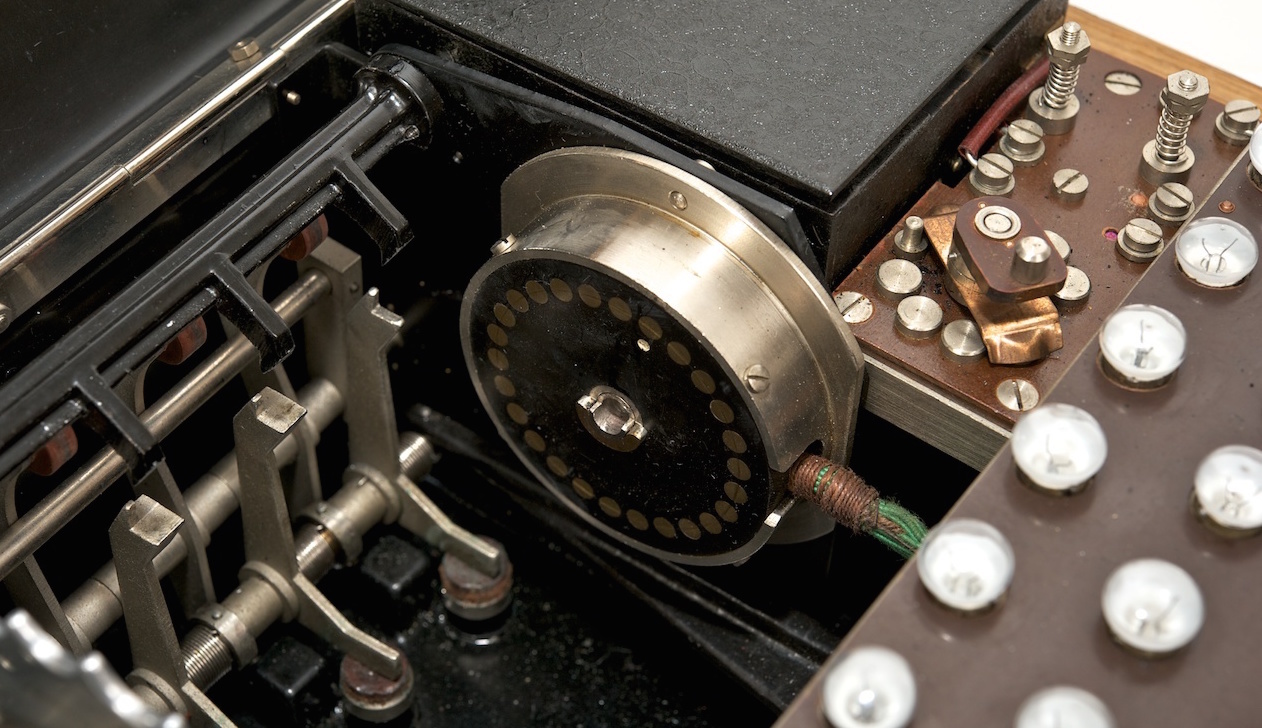

Três rodas de contato removíveis - R1, R2 e R3, um refletor fixo - U. Quando você clica em uma das letras do teclado, o contato fecha e a corrente da bateria passa pelas rodas R1, R2 e R3. Passando pelo refletor, a corrente "retornou" e, depois de passar novamente pelas rodas R3, R2 e R1, acendeu uma lâmpada que iluminava a letra do texto cifrado. A letra do texto sem formatação original, quando convertida em uma letra de texto cifrado, passou por 9 conversões.Mas a primeira cifra Enigma no kit que acompanha a máquina tinha apenas três rodas, e elas poderiam ser instaladas de seis maneiras diferentes. Portanto, o número de alfabetos possíveis de substituição simples era de 101.400.Na realidade, na maioria das versões militares do Enigma houve mais duas conversões e, portanto, houve 11 no total.Em 1926, o Enigma D (oficialmente A26) foi desenvolvido como sucessor do Enigma C. Três rodas de contato foram montadas no eixo móvel. O refletor U tornou-se personalizável, o que significava que poderia ser instalado em qualquer uma das 26 posições, o que por sua vez aumentava o número de permutações e aumentava a confiabilidade desse modelo.

Três rodas de contato removíveis - R1, R2 e R3, um refletor fixo - U. Quando você clica em uma das letras do teclado, o contato fecha e a corrente da bateria passa pelas rodas R1, R2 e R3. Passando pelo refletor, a corrente "retornou" e, depois de passar novamente pelas rodas R3, R2 e R1, acendeu uma lâmpada que iluminava a letra do texto cifrado. A letra do texto sem formatação original, quando convertida em uma letra de texto cifrado, passou por 9 conversões.Mas a primeira cifra Enigma no kit que acompanha a máquina tinha apenas três rodas, e elas poderiam ser instaladas de seis maneiras diferentes. Portanto, o número de alfabetos possíveis de substituição simples era de 101.400.Na realidade, na maioria das versões militares do Enigma houve mais duas conversões e, portanto, houve 11 no total.Em 1926, o Enigma D (oficialmente A26) foi desenvolvido como sucessor do Enigma C. Três rodas de contato foram montadas no eixo móvel. O refletor U tornou-se personalizável, o que significava que poderia ser instalado em qualquer uma das 26 posições, o que por sua vez aumentava o número de permutações e aumentava a confiabilidade desse modelo.

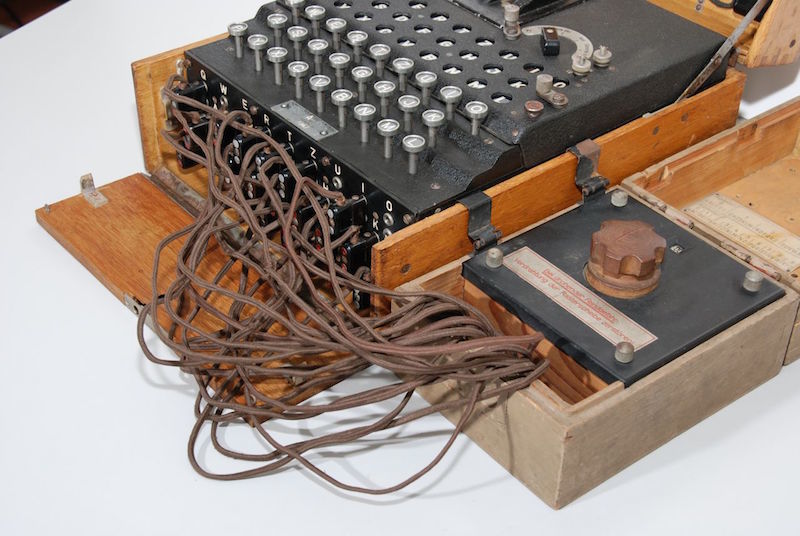

Mais tarde, outro modelo da máquina de criptografia eletromecânica Enigma I viu a "luz" . Os militares alemães insistiram em fazer mudanças que aumentassem significativamente a durabilidade da máquina. O mais importante deles foi a introdução do switch.

Mais tarde, outro modelo da máquina de criptografia eletromecânica Enigma I viu a "luz" . Os militares alemães insistiram em fazer mudanças que aumentassem significativamente a durabilidade da máquina. O mais importante deles foi a introdução do switch.Enigma , . 26 , 13- . , . , , A W, A W, . , R1 A, W, W. 26 , .. 1012. ( , 1944 ), , 105456.

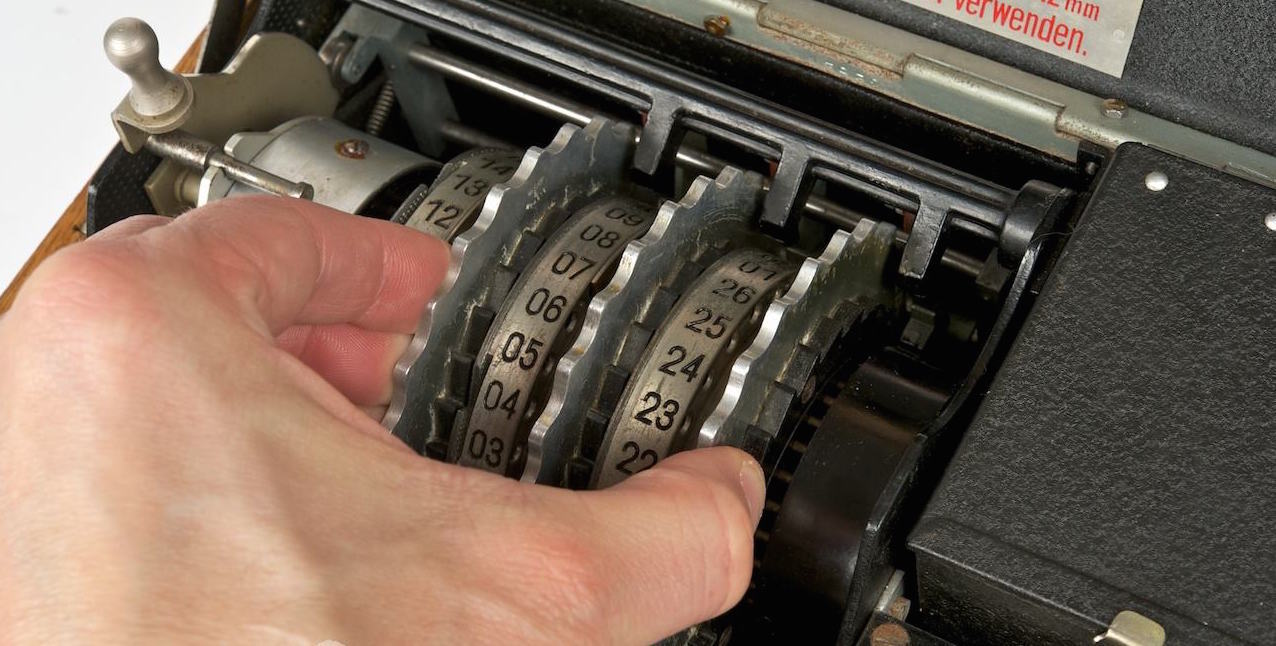

A partir de 15 de dezembro de 1938, cada Enigma foi equipado com cinco rodas de contato em vez de três: três - no carro, duas remotas. Todos os dias, o operador coloca os três discos selecionados na máquina em uma determinada ordem, de acordo com as instruções do livro de códigos.Duas rodas foram armazenadas em uma pequena caixa de madeira. A imagem é um exemplo típico dessa caixa para armazenar dois discos.

A partir de 15 de dezembro de 1938, cada Enigma foi equipado com cinco rodas de contato em vez de três: três - no carro, duas remotas. Todos os dias, o operador coloca os três discos selecionados na máquina em uma determinada ordem, de acordo com as instruções do livro de códigos.Duas rodas foram armazenadas em uma pequena caixa de madeira. A imagem é um exemplo típico dessa caixa para armazenar dois discos.

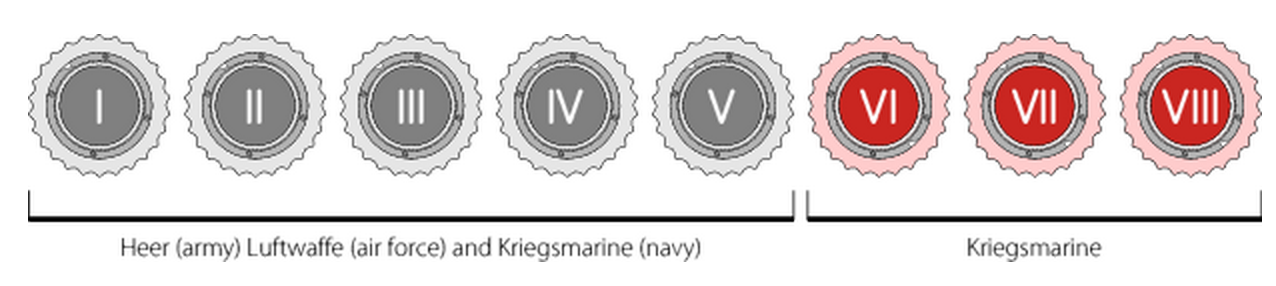

Enigma M3, M1, M2 para a Marinha alemã, em 1939, foram adicionadas mais cinco rodas de contato com um código a cinco. Estes modelos foram utilizados exclusivamente pela marinha alemã Kriegsmarine.

Enigma M3, M1, M2 para a Marinha alemã, em 1939, foram adicionadas mais cinco rodas de contato com um código a cinco. Estes modelos foram utilizados exclusivamente pela marinha alemã Kriegsmarine. Marine Enigma M4era mais complexo fornecer comunicações secretas confiáveis com submarinos. Hackear foi muito mais difícil (mas ainda era possível). Foram utilizados 4 de 8 rotores possíveis. A Kriegsmarine também usou refletores finos B, C, um rotor adicional foi necessariamente localizado próximo a eles. Houve uma instrução, após a qual a mesma roda do conjunto (I-VIII) não deve ser usada por dois dias seguidos. O quadro de distribuição foi designado 1-26.

Marine Enigma M4era mais complexo fornecer comunicações secretas confiáveis com submarinos. Hackear foi muito mais difícil (mas ainda era possível). Foram utilizados 4 de 8 rotores possíveis. A Kriegsmarine também usou refletores finos B, C, um rotor adicional foi necessariamente localizado próximo a eles. Houve uma instrução, após a qual a mesma roda do conjunto (I-VIII) não deve ser usada por dois dias seguidos. O quadro de distribuição foi designado 1-26. À primeira vista, o Enigma G parecia o mesmo que o Enigma D: as mesmas dimensões, quatro rodas codificadoras, detalhes em metal brilhante. Como no Enigma D, as três rodas mais à direita são as codificadoras, um refletor à esquerda. Mas, diferentemente do modelo D, o refletor se moveu durante a criptografia. Também foi instalado um contador à esquerda das rodas (Zählwerk).

À primeira vista, o Enigma G parecia o mesmo que o Enigma D: as mesmas dimensões, quatro rodas codificadoras, detalhes em metal brilhante. Como no Enigma D, as três rodas mais à direita são as codificadoras, um refletor à esquerda. Mas, diferentemente do modelo D, o refletor se moveu durante a criptografia. Também foi instalado um contador à esquerda das rodas (Zählwerk).

Enigma k

O Enigma T (1942), com o codinome "Tirpitz", foi usado durante a Segunda Guerra Mundial pelos alemães para transmitir cifras à Marinha do Japão. Oito rodas de rotor também foram usadas, três das quais estavam no carro. A diferença foi a presença de apenas 5 recortes nos discos giratórios.

Enigma KD (1944) foi usado com mais frequência na ferrovia. Uma versão especial do Enigma K, usou três rodas com 9 recortes nos discos giratórios, além de um refletor, conhecido como refletor Dora.

Enigma KD (1944) foi usado com mais frequência na ferrovia. Uma versão especial do Enigma K, usou três rodas com 9 recortes nos discos giratórios, além de um refletor, conhecido como refletor Dora. A fonte de alimentação Enigma, dimensões 20 x 11 x 13,5 cm, era necessária não para o movimento das rodas do rotor, mas para alimentar o circuito elétrico das lâmpadas. Projetado para alimentar dispositivos em 110, 125, 145, 220 e 250 volts. Na frente do painel existem dois fusíveis, 125 miliamperes e 80 miliamperes, respectivamente.

A fonte de alimentação Enigma, dimensões 20 x 11 x 13,5 cm, era necessária não para o movimento das rodas do rotor, mas para alimentar o circuito elétrico das lâmpadas. Projetado para alimentar dispositivos em 110, 125, 145, 220 e 250 volts. Na frente do painel existem dois fusíveis, 125 miliamperes e 80 miliamperes, respectivamente.

Até o final da guerra, o comando alemão estava totalmente confiante de que era impossível decifrar os códigos da máquina criptográfica Enigma. No entanto, os ingleses, tendo adquirido o primeiro modelo desta máquina dos poloneses em 1939, no meio da guerra, criaram um sistema eficaz para descriptografar mensagens inimigas com o codinome Ultra, usando, entre outras coisas, o primeiro computador eletrônico Colossus do mundo. E os britânicos receberam o mais importante “presente” em 8 de maio de 1941, quando capturaram o submarino alemão do U-110 - eles pegaram em suas mãos não apenas uma máquina em funcionamento, mas também todo o conjunto de documentos para comunicações secretas. Desde aquela época, para os submarinistas alemães, a transmissão com o objetivo de transmitir dados era muitas vezes equivalente a uma sentença de morte. Aparentemente, no final da guerra, Karl Dönitz adivinhou isso, pois ele escreveu as seguintes linhas em seu diário:

Até o final da guerra, o comando alemão estava totalmente confiante de que era impossível decifrar os códigos da máquina criptográfica Enigma. No entanto, os ingleses, tendo adquirido o primeiro modelo desta máquina dos poloneses em 1939, no meio da guerra, criaram um sistema eficaz para descriptografar mensagens inimigas com o codinome Ultra, usando, entre outras coisas, o primeiro computador eletrônico Colossus do mundo. E os britânicos receberam o mais importante “presente” em 8 de maio de 1941, quando capturaram o submarino alemão do U-110 - eles pegaram em suas mãos não apenas uma máquina em funcionamento, mas também todo o conjunto de documentos para comunicações secretas. Desde aquela época, para os submarinistas alemães, a transmissão com o objetivo de transmitir dados era muitas vezes equivalente a uma sentença de morte. Aparentemente, no final da guerra, Karl Dönitz adivinhou isso, pois ele escreveu as seguintes linhas em seu diário:, , . , !

, Enigma, , , . , , , , . , . Enigma , , . ? , «», Enigma , . - . «». (« ») «», , , , , / . 17576 , , 0.00006, , . : , , , , . , , (.. ), . , 200 , , , . , , , .

Você pode baixar o Enigma Simulator gratuitamente no seguinte endereço.Lorenz

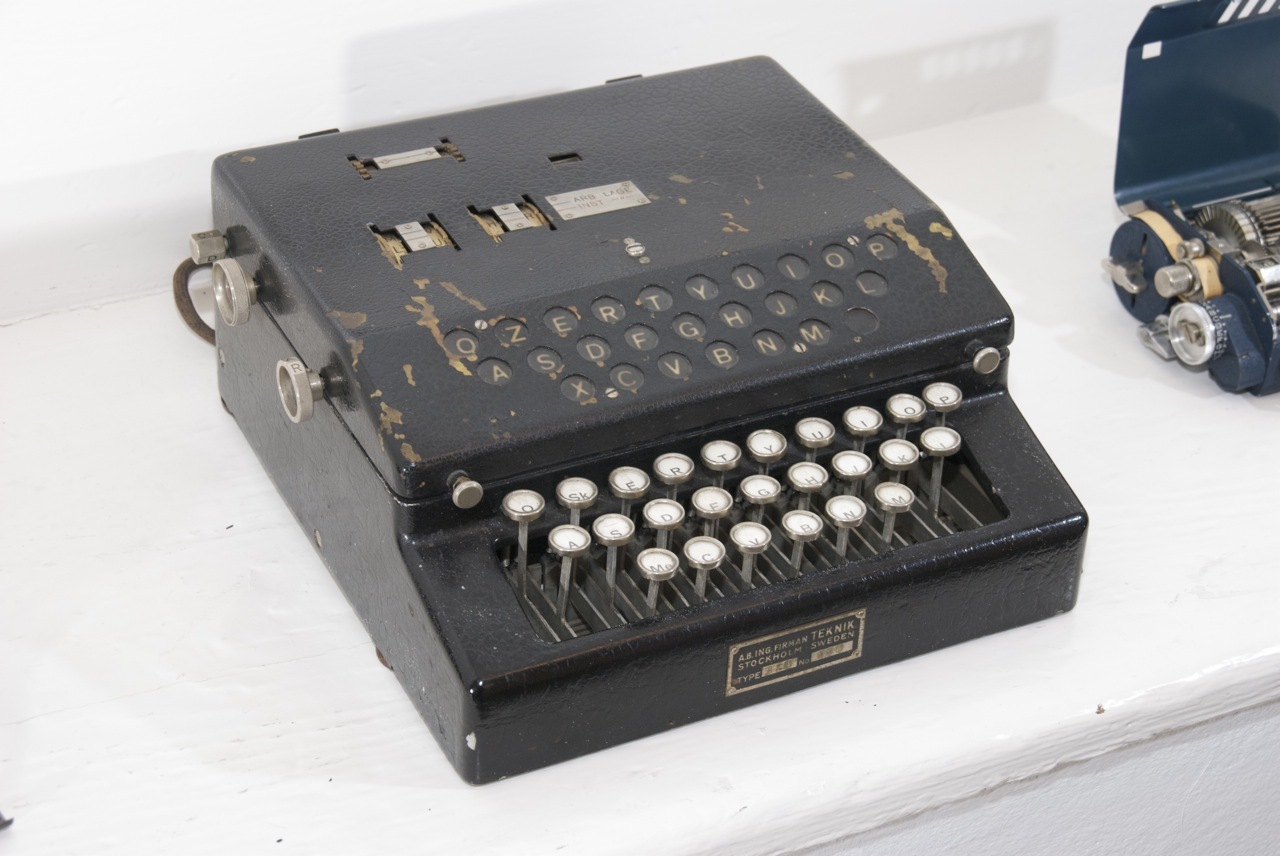

Máquina de criptografia alemã usada durante a Segunda Guerra Mundial para transmitir informações por teletipo. Você pode ler sobre isso no meu artigo Penetrando os pensamentos do inimigo: o lendário Bletchley Park . E se o Enigma fosse usado principalmente em campo, a máquina Lorenz servia para comunicação de alto nível - transmitia as ordens das principais lideranças alemãs. Um link interessante para o simulador SZ40Os nazistas estavam trabalhando ativamente na criação de novas máquinas de criptografia. Demorou cerca de quatro anos para o primeiro lote experimental de Schlüsselgerät 41 (SG-41) e sua modificação SG-41Z para aparecer em 1944. A máquina foi apelidada de Hitlersmuhle - "Moinho de Hitler" porque havia uma alça no lado direito da máquina, como moinhos de café manuais. No futuro, a alça mecânica, da qual o nome veio, foi planejada para ser substituída por um motor - foram desenvolvidos desenhos, mas esse projeto não pôde ser realizado devido ao rápido avanço do exército soviético.

Um link interessante para o simulador SZ40Os nazistas estavam trabalhando ativamente na criação de novas máquinas de criptografia. Demorou cerca de quatro anos para o primeiro lote experimental de Schlüsselgerät 41 (SG-41) e sua modificação SG-41Z para aparecer em 1944. A máquina foi apelidada de Hitlersmuhle - "Moinho de Hitler" porque havia uma alça no lado direito da máquina, como moinhos de café manuais. No futuro, a alça mecânica, da qual o nome veio, foi planejada para ser substituída por um motor - foram desenvolvidos desenhos, mas esse projeto não pôde ser realizado devido ao rápido avanço do exército soviético. Os designers alemães tiraram algo do design do Enigma: criptografia e descriptografia eram idênticas. A principal diferença entre a "fábrica Hitler" e a Enigma foi a ausência de lâmpadas eletrônicas: a SG trabalhou com duas tiras finas de papel. Em um deles, as letras impressas foram inseridas; no outro, as informações obtidas como resultado da criptografia ou descriptografia foram exibidas. Os alemães copiaram a maioria dos mecanismos da máquina de criptografia M-209, criada por Boris Hagelin.

Os designers alemães tiraram algo do design do Enigma: criptografia e descriptografia eram idênticas. A principal diferença entre a "fábrica Hitler" e a Enigma foi a ausência de lâmpadas eletrônicas: a SG trabalhou com duas tiras finas de papel. Em um deles, as letras impressas foram inseridas; no outro, as informações obtidas como resultado da criptografia ou descriptografia foram exibidas. Os alemães copiaram a maioria dos mecanismos da máquina de criptografia M-209, criada por Boris Hagelin. No final da guerra, especialistas alemães também trabalharam em outros projetos de máquinas de criptografia, mas pouco se sabe sobre eles hoje.A máquina criptográfica Siemens T43 , chamou os especialistas de fantasma da história criptográfica, porque as informações sobre ela ainda são classificadas.

No final da guerra, especialistas alemães também trabalharam em outros projetos de máquinas de criptografia, mas pouco se sabe sobre eles hoje.A máquina criptográfica Siemens T43 , chamou os especialistas de fantasma da história criptográfica, porque as informações sobre ela ainda são classificadas. O T43 foi uma das primeiras máquinas que trabalhavam com o princípio de um bloco único. Os números aleatórios necessários para esta operação foram inseridos no dispositivo na forma de uma tira perfurada que não podia ser usada duas vezes. O T43 perfurou todas as tiras processadas e as tornou inadequadas para reutilização.

O T43 foi uma das primeiras máquinas que trabalhavam com o princípio de um bloco único. Os números aleatórios necessários para esta operação foram inseridos no dispositivo na forma de uma tira perfurada que não podia ser usada duas vezes. O T43 perfurou todas as tiras processadas e as tornou inadequadas para reutilização. Segundo especialistas, cerca de 30 a 50 dessas máquinas foram construídas e usadas pelos alemães nos últimos meses da guerra em algumas unidades de combate. Cópias individuais do T43 após a guerra acabaram na Noruega, Espanha e América do Sul.Em torno da T43, ainda há muita obscuridade. Após a guerra, seis cópias dessas máquinas foram destruídas nos Estados Unidos. As máquinas usadas na Noruega foram enviadas para o British Decryption Centre, em Bletchley Park. É claro que os Aliados classificaram estritamente todas as informações sobre esta máquina ultramoderna.

Segundo especialistas, cerca de 30 a 50 dessas máquinas foram construídas e usadas pelos alemães nos últimos meses da guerra em algumas unidades de combate. Cópias individuais do T43 após a guerra acabaram na Noruega, Espanha e América do Sul.Em torno da T43, ainda há muita obscuridade. Após a guerra, seis cópias dessas máquinas foram destruídas nos Estados Unidos. As máquinas usadas na Noruega foram enviadas para o British Decryption Centre, em Bletchley Park. É claro que os Aliados classificaram estritamente todas as informações sobre esta máquina ultramoderna.Tesouros de Hitler

No lago austríaco Toplitz, várias máquinas criptográficas repousam a 100 metros de profundidade. No chamado Lago Pérola Negra, os nazistas realizaram experimentos com explosivos, testaram torpedos T-5 para destruir submarinos, V-1, V-2.— . : . , , — , . — . — « ».

O lago está lentamente revelando seus segredos - os arquivos militares da inteligência estrangeira não têm pressa em fazer isso. Qualquer que seja o resultado da próxima nova expedição, uma coisa é clara: o fluxo de aventureiros nas margens do Toplitz See é menor. Talvez porque as invenções feitas atualmente no campo da criptografia pelos especialistas alemães sejam de grande interesse científico e político.

O lago está lentamente revelando seus segredos - os arquivos militares da inteligência estrangeira não têm pressa em fazer isso. Qualquer que seja o resultado da próxima nova expedição, uma coisa é clara: o fluxo de aventureiros nas margens do Toplitz See é menor. Talvez porque as invenções feitas atualmente no campo da criptografia pelos especialistas alemães sejam de grande interesse científico e político.Source: https://habr.com/ru/post/pt385783/

All Articles