ModPOS - Trojan à venda

Bem-vindo aos nossos leitores nas páginas de blog do iCover ! Como você sabe, o volume de vendas realizadas em dias de estoques em grande escala por varejistas está crescendo em ordens de magnitude. E é justamente nesses dias que os hackers têm uma grande oportunidade de testar tipos promissores de armas cibernéticas criadas para a redistribuição ativa de fluxos de caixa nas condições mais "de campo". É precisamente esse malware - o novo Trojan ModPOS, ou melhor, sua versão mais recente, virtuose aprisionada por varejistas nos EUA e na Europa Oriental, contada por um grupo de analistas de vírus iSight Partners . E essa besta, queridos leitores, vale a pena aprender sobre isso "com antecedência". Como você provavelmente adivinhou pelo nome do Trojan, o objetivo do ModPOS são os terminais POS, ou melhor, os terminais de grandes varejistas. Este é um trojan com sua própria história. Durante muito tempo, o ModPOS se ocultou de qualquer antivírus existente e esteve ativo principalmente durante os períodos de vendas.

Como você provavelmente adivinhou pelo nome do Trojan, o objetivo do ModPOS são os terminais POS, ou melhor, os terminais de grandes varejistas. Este é um trojan com sua própria história. Durante muito tempo, o ModPOS se ocultou de qualquer antivírus existente e esteve ativo principalmente durante os períodos de vendas.Pedigree

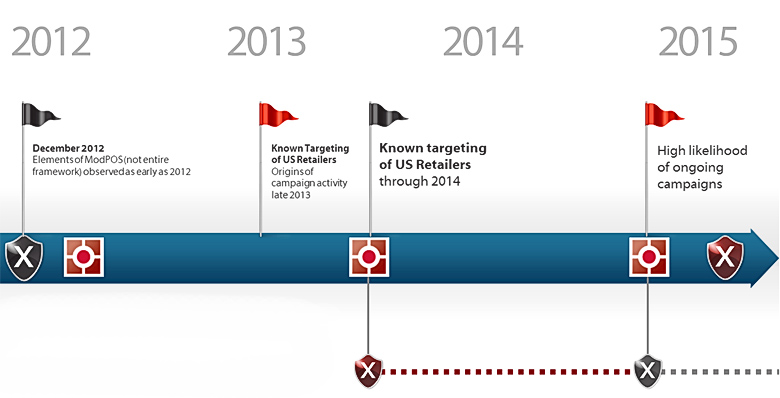

Os primeiros casos de infecção com o ModPOS inicial, como mostrou o estudo, ocorreram em 2012. E alguns fragmentos do malware atraíram a atenção de analistas virais desde 2013. Ao mesmo tempo, o ModPOS conseguiu se perder entre centenas de milhares e dezenas de milhões de amostras de spyware processadas automaticamente por redes antivírus. Ao mesmo tempo, problemas com a identificação do ModPOS em uma máquina virtual foram complicados por métodos sofisticados para combater a depuração e a ofuscação do código.Para restaurar o código-fonte, estudá-lo em detalhes e ter uma idéia da estrutura geral do ModPOS e das funções de seus segmentos individuais, os analistas de vírus foram forçados a realizar uma quantidade incrível de operações manuais. Maratona de 4 anos. modpos - uma história de confronto (ilustração: isight partners).De acordo com Maria Noboa, analista sênior do iSight, “geralmente o malware de engenharia reversa leva cerca de vinte minutos. No caso do ModPOS, levamos cerca de três semanas apenas para confirmar sua natureza maliciosa. Na mesma quantidade de tempo, restauramos sua estrutura e tentamos compreender os mecanismos do trabalho. Esta é a ameaça mais difícil que já encontramos. ”Os autores do desenvolvimento do ModPOS demonstraram competência excepcional. Portanto, apenas um pedaço do código do shell, diz o estudo, continha mais de seiscentas funções. O Trojan, de acordo com os analistas do grupo de descriptografia, foi distinguido por sua mais alta funcionalidade e modularidade, com ênfase especial na ofuscação do código, varredura sofisticada de traços de trabalho, uso de métodos não-padrão de ocultar a atividade atual e recuperação garantida em caso de remoção de seus componentes individuais.“Podemos dizer que este não é um Trojan separado, mas uma estrutura de larga escala - uma plataforma complexa que inclui muitos módulos e plugins. Juntos, eles permitem que os invasores coletem informações abrangentes sobre a empresa-alvo, incluindo todas as informações sobre pagamentos diretamente dos sistemas de vendas e credenciais pessoais dos gerentes ”, Noboa compartilha suas impressões.O ModPOS é uma extensão qualitativamente nova no segmento de roubo de dados de cartões bancários, onde a maior parte das transações fraudulentas é tradicionalmente realizada e continua sendo realizada com skimmers (sobreposições no teclado do ATM em conjunto com uma câmera em miniatura) ou shimmers (skimmers ultrafinos integrados diretamente no leitor de cartão) . O Trojan ModPOS é capaz de se transformar, levando em consideração os recursos exclusivos do sistema específico que infecta. Isso possibilita que os hashes de seus módulos nunca sejam os mesmos, além de assinaturas geradas automaticamente. Por pelo menos três anos, ele conseguiu contornar não apenas os recursos dos scanners de assinaturas, mas também analisadores heurísticos, bem como ferramentas de análise comportamental, uma vez que o ModPOS funcionava no nível mais baixo.

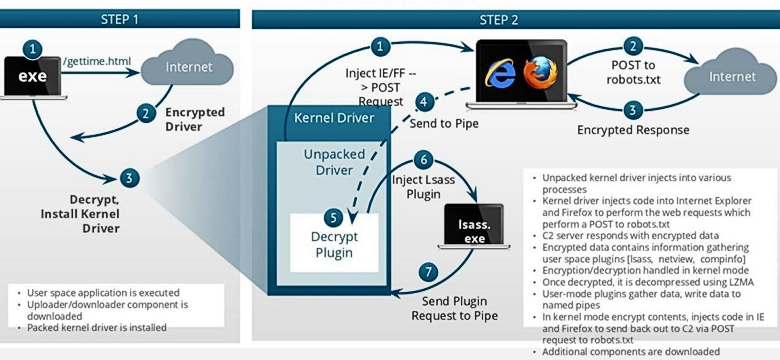

Maratona de 4 anos. modpos - uma história de confronto (ilustração: isight partners).De acordo com Maria Noboa, analista sênior do iSight, “geralmente o malware de engenharia reversa leva cerca de vinte minutos. No caso do ModPOS, levamos cerca de três semanas apenas para confirmar sua natureza maliciosa. Na mesma quantidade de tempo, restauramos sua estrutura e tentamos compreender os mecanismos do trabalho. Esta é a ameaça mais difícil que já encontramos. ”Os autores do desenvolvimento do ModPOS demonstraram competência excepcional. Portanto, apenas um pedaço do código do shell, diz o estudo, continha mais de seiscentas funções. O Trojan, de acordo com os analistas do grupo de descriptografia, foi distinguido por sua mais alta funcionalidade e modularidade, com ênfase especial na ofuscação do código, varredura sofisticada de traços de trabalho, uso de métodos não-padrão de ocultar a atividade atual e recuperação garantida em caso de remoção de seus componentes individuais.“Podemos dizer que este não é um Trojan separado, mas uma estrutura de larga escala - uma plataforma complexa que inclui muitos módulos e plugins. Juntos, eles permitem que os invasores coletem informações abrangentes sobre a empresa-alvo, incluindo todas as informações sobre pagamentos diretamente dos sistemas de vendas e credenciais pessoais dos gerentes ”, Noboa compartilha suas impressões.O ModPOS é uma extensão qualitativamente nova no segmento de roubo de dados de cartões bancários, onde a maior parte das transações fraudulentas é tradicionalmente realizada e continua sendo realizada com skimmers (sobreposições no teclado do ATM em conjunto com uma câmera em miniatura) ou shimmers (skimmers ultrafinos integrados diretamente no leitor de cartão) . O Trojan ModPOS é capaz de se transformar, levando em consideração os recursos exclusivos do sistema específico que infecta. Isso possibilita que os hashes de seus módulos nunca sejam os mesmos, além de assinaturas geradas automaticamente. Por pelo menos três anos, ele conseguiu contornar não apenas os recursos dos scanners de assinaturas, mas também analisadores heurísticos, bem como ferramentas de análise comportamental, uma vez que o ModPOS funcionava no nível mais baixo. algoritmo de trabalho modpos (ilustração: isight partners).Atuando como rootkit no nível do kernel, o ModPOS apresenta seus próprios drivers que podem interceptar as funções do sistema e usar criptografia para neutralizar as tentativas de analisar o código e ocultar suas ações reais. Entre os módulos ModPOS, um sniffer, um keylogger e um carregador para novos componentes foram detectados.Analistas do grupo iSIGHT que estudaram o ModPOS concluíram que o uso do padrão internacional para transações com cartão de banco (EMV) como meio de proteção contra um cavalo de Troia não é eficaz. O ModPOS pode copiar dados diretamente dos terminais de pagamento e da RAM. Além disso, o malware é capaz de simular transações já após a exclusão do cartão. Somente os sistemas de pagamento que fornecem criptografia de ponta a ponta da cadeia, do terminal ao centro de processamento de pagamentos, têm imunidade suficiente ao ModPOS. Nas mãos de fraudadores e no fato de que em muitos lugares os terminais antigos ainda estão instalados, que funcionam no modo de compatibilidade. Ignorando o chip, eles leram dados da tira magnética do cartão à moda antiga, como era o caso em todos os lugares antes da integração com o EMV.A análise do código ModPOS por especialistas do iSIGHT, na opinião deles, leva à ideia de que o desenvolvimento foi focado principalmente nos sistemas de pagamento dos sistemas varejistas americanos. Ao mesmo tempo, também foram identificadas equipes para interagir com os nós da rede cujos endereços IP estão localizados na Europa Oriental.A análise das informações recebidas e a decodificação do código ModPOS permitiu à iSIGHT Partners compilar uma base de sistemas de pagamento que, com um alto grau de probabilidade, já foram vítimas do malware. Seus proprietários já foram notificados. O grupo de especialistas está colaborando ativamente com o Centro de Contramedida de Ameaças Cibernéticas R-CISC, na esperança de que os esforços conjuntos acelerem significativamente a detecção e a neutralização do ModPOS.Fontes decomputerra.ru, isightpartners.com.

algoritmo de trabalho modpos (ilustração: isight partners).Atuando como rootkit no nível do kernel, o ModPOS apresenta seus próprios drivers que podem interceptar as funções do sistema e usar criptografia para neutralizar as tentativas de analisar o código e ocultar suas ações reais. Entre os módulos ModPOS, um sniffer, um keylogger e um carregador para novos componentes foram detectados.Analistas do grupo iSIGHT que estudaram o ModPOS concluíram que o uso do padrão internacional para transações com cartão de banco (EMV) como meio de proteção contra um cavalo de Troia não é eficaz. O ModPOS pode copiar dados diretamente dos terminais de pagamento e da RAM. Além disso, o malware é capaz de simular transações já após a exclusão do cartão. Somente os sistemas de pagamento que fornecem criptografia de ponta a ponta da cadeia, do terminal ao centro de processamento de pagamentos, têm imunidade suficiente ao ModPOS. Nas mãos de fraudadores e no fato de que em muitos lugares os terminais antigos ainda estão instalados, que funcionam no modo de compatibilidade. Ignorando o chip, eles leram dados da tira magnética do cartão à moda antiga, como era o caso em todos os lugares antes da integração com o EMV.A análise do código ModPOS por especialistas do iSIGHT, na opinião deles, leva à ideia de que o desenvolvimento foi focado principalmente nos sistemas de pagamento dos sistemas varejistas americanos. Ao mesmo tempo, também foram identificadas equipes para interagir com os nós da rede cujos endereços IP estão localizados na Europa Oriental.A análise das informações recebidas e a decodificação do código ModPOS permitiu à iSIGHT Partners compilar uma base de sistemas de pagamento que, com um alto grau de probabilidade, já foram vítimas do malware. Seus proprietários já foram notificados. O grupo de especialistas está colaborando ativamente com o Centro de Contramedida de Ameaças Cibernéticas R-CISC, na esperança de que os esforços conjuntos acelerem significativamente a detecção e a neutralização do ModPOS.Fontes decomputerra.ru, isightpartners.com.

Caros leitores, estamos sempre felizes em conhecê-lo e aguardá-lo nas páginas do nosso blog. Estamos prontos para continuar compartilhando com você as últimas notícias, artigos de revisão e outras publicações e tentaremos fazer o possível para tornar o tempo gasto conosco útil para você. E, é claro, não esqueça de se inscrever em nossas seções .Nossos outros artigos e eventos Source: https://habr.com/ru/post/pt387283/

All Articles