Outra olhada na segurança da IoT

O mercado da Internet das Coisas é talvez um dos mais atrativos para investimentos tecnológicos hoje. Obviamente, você deve estar ciente de que, em muitos aspectos, sua atividade excessiva é exagerada e, além disso, na realidade, essas tecnologias estão ao nosso redor há muito tempo. Em alguns casos, a IoT também é vista como uma bela combinação de letras que prometem transformar seu projeto montado no joelho em uma soma redonda em uma conta bancária. Não entraremos em detalhes do ponto de vista da economia desse processo, apenas observamos que a maioria das expectativas dos investidores se baseia em belos números para previsões de volume de mercado em cinco a dez anos. Uma opção parece "15 bilhões de dispositivos este ano - 200 bilhões de dispositivos em cinco anos". Como alguém pode não estar satisfeito com a taxa de crescimento ... Infelizmente,tais previsões raramente estão próximas da verdade e muitos fatores influenciam o desenvolvimento real dos eventos, alguns dos quais nem podemos prever agora. No entanto, há uma pergunta que ocupa a mente de desenvolvedores, fabricantes e usuários finais de produtos de tecnologia da informação há mais de uma dúzia de anos - segurança. Hoje, quando o número de dispositivos inteligentes por usuário cresce significativamente, isso se torna ainda mais importante. Você pode encontrar muitas informações sobre esse tópico na rede, mas como se costuma dizer: "Nunca há muita segurança", e esperamos que esse material seja útil para nossos leitores.De fato, pode-se discutir quase infinitamente sobre esse assunto e citar muitas “histórias assustadoras”, desde o hackeamento de redes sem fio até a obtenção de acesso remoto ao sistema de controle do carro. E, à primeira vista, pode parecer que isso não nos ameaça por causa do nível relativamente baixo de penetração da tecnologia. No entanto, na prática, não é assim, e exemplos relevantes podem ser encontrados em quase todos os lugares. Em particular, você pode observar os sistemas de alarme de apartamentos e casas com suporte para canais de comunicação por SMS. Muitas vezes, os instaladores nem programam senhas e controlam números de proxies; portanto, é possível que qualquer pessoa que conheça o modelo do sistema e o número de telefone da placa instalada desarme completamente o sistema.O segundo exemplo bastante real - ouvir interruptores sem fio ou Bluetooth pode determinar o fato de sua ausência em casa. Nesse caso, o infrator não precisa de nenhum equipamento especializado ou muito caro.No mercado da Internet das coisas, eletrônicos vestíveis e sistemas de automação, a situação de segurança hoje na versão mais otimista é classificada como "tudo está ruim". Em uma corrida tecnológica, os desenvolvedores, provavelmente incentivados pelos profissionais de marketing, prestam mais atenção ao desempenho do consumidor e não fornecem requisitos de segurança que geralmente são muito difíceis de explicar ao usuário final. Ao mesmo tempo, o desenvolvimento de novos segmentos geralmente leva a ameaças completamente novas. Mas talvez o mais desagradável nessa situação seja que a implementação de tecnologias de proteção contradiga claramente características populares como reduzir o custo dos produtos finais e diminuir o consumo de energia de dispositivos independentes.

No entanto, há uma pergunta que ocupa a mente de desenvolvedores, fabricantes e usuários finais de produtos de tecnologia da informação há mais de uma dúzia de anos - segurança. Hoje, quando o número de dispositivos inteligentes por usuário cresce significativamente, isso se torna ainda mais importante. Você pode encontrar muitas informações sobre esse tópico na rede, mas como se costuma dizer: "Nunca há muita segurança", e esperamos que esse material seja útil para nossos leitores.De fato, pode-se discutir quase infinitamente sobre esse assunto e citar muitas “histórias assustadoras”, desde o hackeamento de redes sem fio até a obtenção de acesso remoto ao sistema de controle do carro. E, à primeira vista, pode parecer que isso não nos ameaça por causa do nível relativamente baixo de penetração da tecnologia. No entanto, na prática, não é assim, e exemplos relevantes podem ser encontrados em quase todos os lugares. Em particular, você pode observar os sistemas de alarme de apartamentos e casas com suporte para canais de comunicação por SMS. Muitas vezes, os instaladores nem programam senhas e controlam números de proxies; portanto, é possível que qualquer pessoa que conheça o modelo do sistema e o número de telefone da placa instalada desarme completamente o sistema.O segundo exemplo bastante real - ouvir interruptores sem fio ou Bluetooth pode determinar o fato de sua ausência em casa. Nesse caso, o infrator não precisa de nenhum equipamento especializado ou muito caro.No mercado da Internet das coisas, eletrônicos vestíveis e sistemas de automação, a situação de segurança hoje na versão mais otimista é classificada como "tudo está ruim". Em uma corrida tecnológica, os desenvolvedores, provavelmente incentivados pelos profissionais de marketing, prestam mais atenção ao desempenho do consumidor e não fornecem requisitos de segurança que geralmente são muito difíceis de explicar ao usuário final. Ao mesmo tempo, o desenvolvimento de novos segmentos geralmente leva a ameaças completamente novas. Mas talvez o mais desagradável nessa situação seja que a implementação de tecnologias de proteção contradiga claramente características populares como reduzir o custo dos produtos finais e diminuir o consumo de energia de dispositivos independentes. Outro recurso que afeta negativamente a segurança nesse segmento é a necessidade de garantir a compatibilidade com determinados produtos herdados. Isso é especialmente verdadeiro para sistemas de automação implementados anteriormente das gerações passadas. Em particular, podemos lembrar o famoso KNX, cujas capacidades para proteger o tráfego na rede física presente em cada dispositivo, do comutador ao relé, são muito limitadas.

Outro recurso que afeta negativamente a segurança nesse segmento é a necessidade de garantir a compatibilidade com determinados produtos herdados. Isso é especialmente verdadeiro para sistemas de automação implementados anteriormente das gerações passadas. Em particular, podemos lembrar o famoso KNX, cujas capacidades para proteger o tráfego na rede física presente em cada dispositivo, do comutador ao relé, são muito limitadas.Problemas de segurança da IoT no segmento de negócios

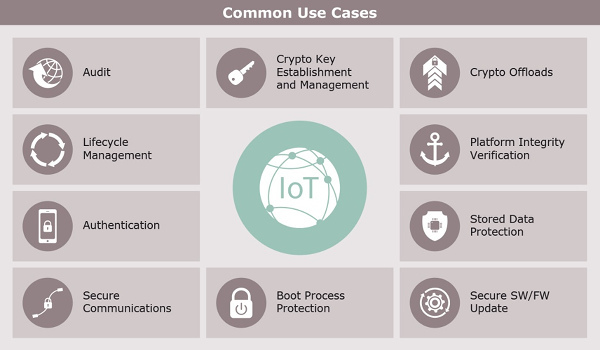

Hoje, a IoT é encontrada não apenas no setor privado, mas também em muitas áreas comerciais, incluindo transporte, sistemas de automação, monitoramento ambiental e medicina. Em cada um deles, os consumidores podem enfrentar ameaças únicas. Por exemplo, o rastreamento de veículos pode revelar as estratégias de negócios da empresa, e leituras incorretas dos sensores podem levar a acidentes e danos a equipamentos caros.Em geral, um diagrama do sistema usando a IoT consiste em dispositivos finais, gateways opcionais, uma rede e data centers. Supondo que a infraestrutura existente de servidores e comunicações básicas já implemente todas as tecnologias necessárias, especialmente para redes e bancos de dados corporativos, para a Internet das Coisas, você precisa pensar em uma estratégia para proteger terminais, gateways e suas comunicações.Os terminais geralmente operam com recursos limitados, incluindo energia de computação, memória e consumo de energia. Para eles, pode ser muito difícil ou mesmo impossível usar tecnologias como chips de segurança dedicados, controle de privilégios, proteção de memória ou virtualização. Além disso, a falta de recursos pode levar a uma fraca resistência a ataques de negação de serviço.A questão é ainda mais complicada pelo fato de cada vez mais dispositivos serem baseados em microcontroladores bastante complexos e oferecerem suporte à atualização remota de firmware. Portanto, existem tarefas para garantir o controle da correção do código que funciona nos dispositivos. Como uma das opções, os sistemas para fornecer um ambiente de execução confiável com base em soluções de hardware e software são propostos aqui.Uma camada adicional oferecida por algumas empresas na forma de gateways locais em determinadas situações pode ajudar a aumentar a segurança. Nesse caso, os dispositivos finais não estão conectados diretamente à rede, mas se comunicam exclusivamente com a ponte, o que simplifica a proteção de suas comunicações locais. Ao mesmo tempo, o gateway, possuindo recursos computacionais significativamente maiores, já é capaz de implementar tecnologias tradicionais de proteção de comunicação ao trocar dados com um centro de computadores.Quando se trata de comunicações seguras, você deve considerar um fator tão importante quanto a facilidade de uso. É altamente desejável garantir o estabelecimento de conexões sem configuração manual complicada, mas sem comprometer o nível de proteção, de acordo com as políticas de segurança e sob o controle de um sistema de gerenciamento de TI. Para resolver esse problema, protocolos modernos para autenticação e criptografia de tráfego podem ser propostos, no entanto, eles precisam de adaptação para aumentar a eficiência do trabalho nas plataformas IoT.Observe que, ao preparar a nova versão do software iRidium, esses problemas receberam atenção especial. Em particular, protocolos seguros são usados para comunicar painéis e servidores entre si. Falaremos sobre isso em mais detalhes nas seguintes publicações.Nesse caso, a solução deve resolver corretamente situações de emergência, por exemplo, perda de comunicação. Dada a crescente disseminação de algoritmos e análises especializadas, é importante aqui garantir a correção e a consistência dos dados recebidos.Além das duas questões descritas acima, há mais uma, possivelmente não menos importante. É sobre o ciclo de vida do produto. As tecnologias de segurança são necessárias em todas as etapas - desde o desenvolvimento e criação, durante a operação até o descarte. Para o segmento de negócios, a chave aqui será o rastreamento conveniente e eficiente de todos os dispositivos do sistema, monitorando seu status e diagnóstico. O administrador deve monitorar, em particular, problemas como o software instalado nos dispositivos e sua configuração. Aqui, a solução para a IoT deve levar em consideração os seguintes recursos - escalabilidade para uso no sistema de centenas, milhares ou mais dispositivos, instalação de terminais em locais remotos não controlados, garantindo o nível necessário de disponibilidade e segurança física.

Para o segmento de negócios, a chave aqui será o rastreamento conveniente e eficiente de todos os dispositivos do sistema, monitorando seu status e diagnóstico. O administrador deve monitorar, em particular, problemas como o software instalado nos dispositivos e sua configuração. Aqui, a solução para a IoT deve levar em consideração os seguintes recursos - escalabilidade para uso no sistema de centenas, milhares ou mais dispositivos, instalação de terminais em locais remotos não controlados, garantindo o nível necessário de disponibilidade e segurança física.Principais ameaças na IoT para indivíduos

Se falamos de sistemas de automação para indivíduos, o mais importante dos problemas descritos acima é garantir o controle de acesso ao sistema, comunicações seguras entre seus elementos e resistência a ataques. Ao mesmo tempo, por razões financeiras, geralmente é preciso comprometer o custo do equipamento e o nível de proteção. Infelizmente, avaliar os riscos adequadamente, especialmente quando se trata de sistemas de suporte à vida em casa, é muito difícil nesse caso.Além disso, vale ressaltar a conveniência de usar canais de comunicação confiáveis e linhas de comunicação redundantes, os recursos flexíveis do sistema ao trabalhar offline, além de garantir a confidencialidade. Outra questão que, infelizmente, raramente é resolvida pelos fabricantes de equipamentos de massa, é o monitoramento do trabalho, a análise e a notificação de situações de emergência.A confidencialidade dos dados pessoais é frequentemente discutida hoje em aplicativos para muitas áreas, mas talvez seja nos aparelhos modernos e nos aparelhos eletrônicos que as coisas são bastante tristes. Em particular, a grande maioria dos rastreadores de fitness trabalha em conjunto com seus próprios serviços em nuvem para armazenar e processar dados, e os usuários só podem concordar com todos os documentos de várias páginas com os termos de uso dos serviços, se quiserem usar este dispositivo. Provavelmente, a única coisa que eles podem influenciar é se recusar a publicar suas realizações nas redes sociais.Conclusão

Apesar do fato de que a distribuição de soluções e produtos de IoT hoje pode ser considerada generalizada, um dos principais problemas - segurança em sentido amplo - permanece sem solução. Muitos grandes fabricantes estão prestando muita atenção a ele hoje e espero que a situação possa mudar. Enquanto isso, recomendamos que você analise mais de perto as soluções e serviços fornecidos e avalie as capacidades dos produtos em relação aos seus próprios requisitos. Source: https://habr.com/ru/post/pt388051/

All Articles