Vulnerabilidade de 0 dia no kernel Linux descoberta desde 2012 somente agora

Bem-vindo aos nossos leitores nas páginas de blog do iCover ! Uma perigosa vulnerabilidade de 0 dias com o identificador CVE-2016-0728 foi descoberta recentemente no kernel do Linux pela empresa de segurança israelense Perception Point. De acordo com as informações fornecidas, a vulnerabilidade cria uma oportunidade para os invasores obterem controle no nível dos direitos de superusuário sobre dezenas de milhões de PCs e servidores locais e nada menos que 66% dos smartphones e tablets que executam o sistema operacional Android. Como o número total de usuários de dispositivos móveis Android ultrapassou 1,4 bilhão, então, segundo o laboratório, o nível de distribuição do CVE-2016-0728 é global. Quão reais são os medos, sugerimos discuti-los no Geektimes. Como você sabe, a base do sistema operacional móvel mais popular do Android atualmente é o kernel do Linux. Os especialistas do Ponto de Percepção afirmam que uma vulnerabilidade de Escalonamento de Privilégios Locais (LPE) está presente no kernel há mais de três anos desde 2012 e é encontrada em todas as versões do kernel Linux de 3,8 a 4,5 no git e nas versões do Android KitKat (4.4 ) e superior. Para usuários de dispositivos no sistema operacional Android, a situação é complicada pelo fato de ser muito difícil para os especialistas do Google verificar o código executável de jogos e aplicativos para dispositivos móveis que foram criados usando o NDK (Native Development Kit) e colocados no Google Play.Usando o CVE-2016-0728, de acordo com o Ponto de Percepção, os invasores com acesso ao servidor local podem obter controle total sobre os direitos do dispositivo e do superusuário. Ao mesmo tempo, de acordo com especialistas, os invasores também poderão aumentar seus privilégios no sistema para o nível raiz máximo. No entanto, nos casos em que o sistema operacional está em um ambiente de virtualização, os usuários são proibidos de executar código ou um único usuário no sistema, computadores e servidores comuns são relativamente seguros.Vulnerabilidade CVE-2016-0728 integrados num subsistema do kernel Linux chaveirosna função join_session_keyrings, que fornece a capacidade de armazenar em cache e armazenar chaves de autenticação e certificados de criptografia. O erro associado à liberação incorreta de objetos leva ao uso repetido da área de memória já liberada (uso após livre) quando o processo tenta substituir seu chaveiro de sessão atual pela mesma instância. O código C que explora essa vulnerabilidade consiste em 100 linhas, implementa mais de 4 bilhões de chamadas do sistema e leva cerca de meia hora para ser concluído.As tecnologias que dificultam a exploração da vulnerabilidade incluem SELinux, SMAP (Supervisor Mode Access Protection), SMEP (Supervisor Mode Execution Protection).

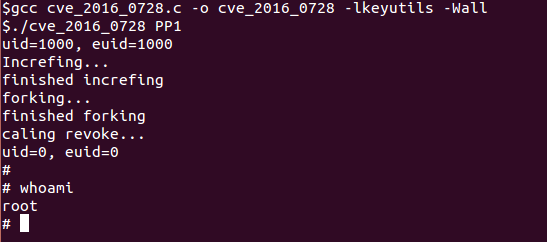

Como você sabe, a base do sistema operacional móvel mais popular do Android atualmente é o kernel do Linux. Os especialistas do Ponto de Percepção afirmam que uma vulnerabilidade de Escalonamento de Privilégios Locais (LPE) está presente no kernel há mais de três anos desde 2012 e é encontrada em todas as versões do kernel Linux de 3,8 a 4,5 no git e nas versões do Android KitKat (4.4 ) e superior. Para usuários de dispositivos no sistema operacional Android, a situação é complicada pelo fato de ser muito difícil para os especialistas do Google verificar o código executável de jogos e aplicativos para dispositivos móveis que foram criados usando o NDK (Native Development Kit) e colocados no Google Play.Usando o CVE-2016-0728, de acordo com o Ponto de Percepção, os invasores com acesso ao servidor local podem obter controle total sobre os direitos do dispositivo e do superusuário. Ao mesmo tempo, de acordo com especialistas, os invasores também poderão aumentar seus privilégios no sistema para o nível raiz máximo. No entanto, nos casos em que o sistema operacional está em um ambiente de virtualização, os usuários são proibidos de executar código ou um único usuário no sistema, computadores e servidores comuns são relativamente seguros.Vulnerabilidade CVE-2016-0728 integrados num subsistema do kernel Linux chaveirosna função join_session_keyrings, que fornece a capacidade de armazenar em cache e armazenar chaves de autenticação e certificados de criptografia. O erro associado à liberação incorreta de objetos leva ao uso repetido da área de memória já liberada (uso após livre) quando o processo tenta substituir seu chaveiro de sessão atual pela mesma instância. O código C que explora essa vulnerabilidade consiste em 100 linhas, implementa mais de 4 bilhões de chamadas do sistema e leva cerca de meia hora para ser concluído.As tecnologias que dificultam a exploração da vulnerabilidade incluem SELinux, SMAP (Supervisor Mode Access Protection), SMEP (Supervisor Mode Execution Protection). Resultado de PoC para a vulnerabilidade CVE-2016-0728 (ponto de percepção)De acordo com especialistas do Perception Point, não há dados que confirmem a atividade dos hackers em relação à vulnerabilidade CVE-2016-0728, mas até o lançamento dos patches correspondentes para distribuições e atualizações do Linux para o sistema operacional Android, a probabilidade de hackear milhões de dispositivos usando o CVE-2016-0728 permanece alto o suficiente.O Ponto de Percepção passou todos os resultados para a equipe de desenvolvimento do kernel Linux. Você pode acompanhar a situação atual em relação ao CVE-2016-0728 aqui . Será interessante conhecer a opinião de nossos leitores que receberam experiência real e útil na solução e avaliação do problema considerado. Quero acreditar que ela não é tão global e séria, como alegado no laboratório israelense.Você pode acompanhar as atualizações nas seguintes páginas:openSUSE ,SLES ,Slackware ,Gentoo ,CentOS ,RHEL 7 (RHEL / CentOS 5 e 6 não são afetados),Ubuntu ,Fedora .Detalhes do relatório: percepção- point.io Fonte 2: opennet.ruFonte 3: thenextweb.com

Resultado de PoC para a vulnerabilidade CVE-2016-0728 (ponto de percepção)De acordo com especialistas do Perception Point, não há dados que confirmem a atividade dos hackers em relação à vulnerabilidade CVE-2016-0728, mas até o lançamento dos patches correspondentes para distribuições e atualizações do Linux para o sistema operacional Android, a probabilidade de hackear milhões de dispositivos usando o CVE-2016-0728 permanece alto o suficiente.O Ponto de Percepção passou todos os resultados para a equipe de desenvolvimento do kernel Linux. Você pode acompanhar a situação atual em relação ao CVE-2016-0728 aqui . Será interessante conhecer a opinião de nossos leitores que receberam experiência real e útil na solução e avaliação do problema considerado. Quero acreditar que ela não é tão global e séria, como alegado no laboratório israelense.Você pode acompanhar as atualizações nas seguintes páginas:openSUSE ,SLES ,Slackware ,Gentoo ,CentOS ,RHEL 7 (RHEL / CentOS 5 e 6 não são afetados),Ubuntu ,Fedora .Detalhes do relatório: percepção- point.io Fonte 2: opennet.ruFonte 3: thenextweb.com

Nossos outros artigos e eventos Source: https://habr.com/ru/post/pt389307/

All Articles