O ransomware "Petya" criptografa todo o disco rígido e requer dinheiro

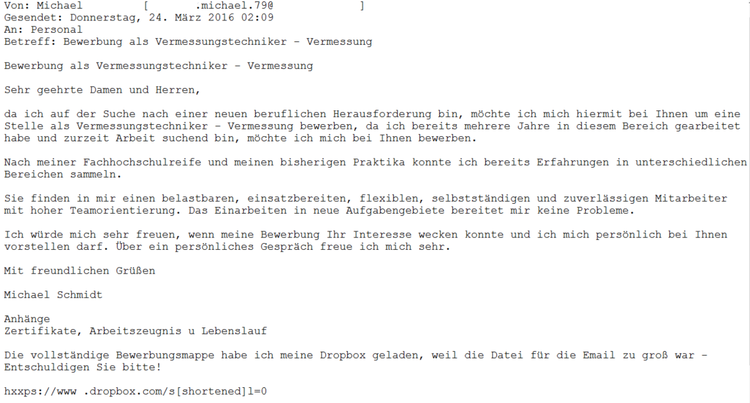

Bem-vindo às páginas do blog iCover ! Talvez a exposição on-line do museu de vírus The Malware Museum , que contém usuários incomuns e lembrados de malware, em breve seja reabastecida com outra exibição interessante. Os criadores do Trojan Petya (Petya) agem de acordo com o esquema clássico: criptografam os dados do usuário e exigem um resgate para que a chave seja desbloqueada. Mas ele possui o “Trojan Win32.Trojan-Ransom.Petya.A” e algo que o diferencia fundamentalmente do ransomware ransomware médio - Locky, CryptoWall, TeslaCrypt ..., seus autores não se limitaram a codificar determinadas categorias de arquivos - documentos, arquivos de fotos ou vídeos, o malware criptografa completamente o disco de dados. O primeiro passo para estabelecer um contato próximo “usuário invasor” é receber a última carta, que na aparência não é diferente das centenas enviadas diariamente. Aqui temos que dar crédito a um conhecimento bastante bom da psicologia de seus compiladores. Uma carta foi enviada supostamente errada por um candidato a emprego que se refere ao departamento de pessoal da empresa empregadora. O arquivo está anexado à carta - um portfólio de trabalhos armazenados no serviço em nuvem do Dropbox.

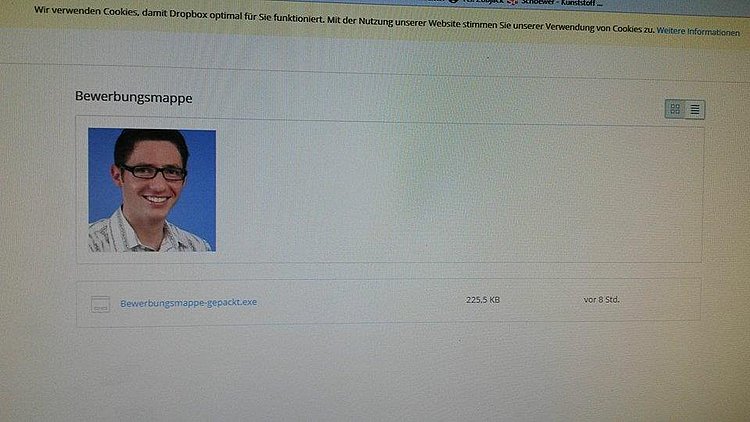

O primeiro passo para estabelecer um contato próximo “usuário invasor” é receber a última carta, que na aparência não é diferente das centenas enviadas diariamente. Aqui temos que dar crédito a um conhecimento bastante bom da psicologia de seus compiladores. Uma carta foi enviada supostamente errada por um candidato a emprego que se refere ao departamento de pessoal da empresa empregadora. O arquivo está anexado à carta - um portfólio de trabalhos armazenados no serviço em nuvem do Dropbox. Embora exteriormente tudo pareça inofensivo, como provavelmente ficou claro para nossos leitores, o arquivo executável que contém malware está mascarado no arquivo. Ao clicar no link, o registro de inicialização na unidade do sistema é modificado e o computador termina no modo de emergência.

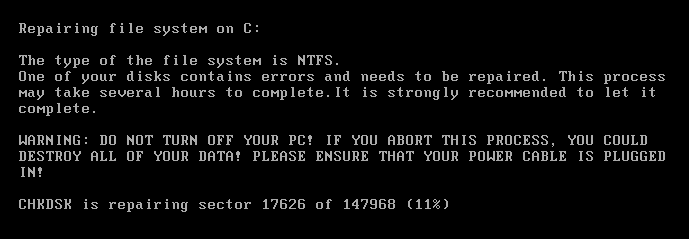

Embora exteriormente tudo pareça inofensivo, como provavelmente ficou claro para nossos leitores, o arquivo executável que contém malware está mascarado no arquivo. Ao clicar no link, o registro de inicialização na unidade do sistema é modificado e o computador termina no modo de emergência. Após a reinicialização do computador, o usuário vê uma mensagem do sistema notificando que o disco está danificado e precisa ser corrigido para erros. O teste pode levar várias horas e, para evitar a perda completa de informações, o computador não deve ser desligado durante toda a fase de teste. De fato, durante todo esse tempo, os dados da unidade do usuário são criptografados.

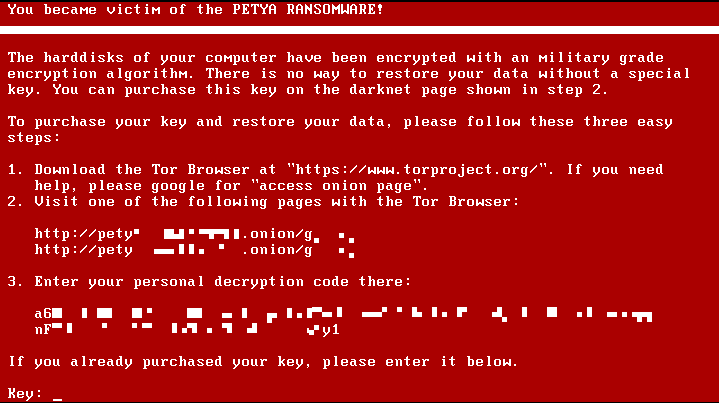

Após a reinicialização do computador, o usuário vê uma mensagem do sistema notificando que o disco está danificado e precisa ser corrigido para erros. O teste pode levar várias horas e, para evitar a perda completa de informações, o computador não deve ser desligado durante toda a fase de teste. De fato, durante todo esse tempo, os dados da unidade do usuário são criptografados. Quando Petya termina seu trabalho sujo e o acesso aos dados do disco é criptografado, o usuário que reiniciou o sistema será oferecido para comprar a chave através do navegador Tor.

Quando Petya termina seu trabalho sujo e o acesso aos dados do disco é criptografado, o usuário que reiniciou o sistema será oferecido para comprar a chave através do navegador Tor. Nesse estágio, os extorsionistas recorrem a outra tentativa de pressão psicológica: para estimular a vítima a pagar, Petya exibe uma mensagem com um temporizador, segundo o qual o custo da chave dobrará em sete dias.

Nesse estágio, os extorsionistas recorrem a outra tentativa de pressão psicológica: para estimular a vítima a pagar, Petya exibe uma mensagem com um temporizador, segundo o qual o custo da chave dobrará em sete dias. A análise de vírus agora está sendo conduzida em laboratório pelos especialistas em segurança G DATA SecurityLabs . Eles esperam que o Petya ainda criptografe apenas o acesso a arquivos, mas não os dados da própria unidade. A resposta para a pergunta: é possível recuperar dados do disco em caso de infecção no momento?

A análise de vírus agora está sendo conduzida em laboratório pelos especialistas em segurança G DATA SecurityLabs . Eles esperam que o Petya ainda criptografe apenas o acesso a arquivos, mas não os dados da própria unidade. A resposta para a pergunta: é possível recuperar dados do disco em caso de infecção no momento?Como se proteger de malware

Para impedir que o Petya se torne parte de nosso pesadelo, especialistas da SecurityLabs, por falta de uma idéia clara do código de malware no momento, recomendamos que você siga duas dicas padrão:• Faça backup regularmente de dados importantes.• Seja especialmente cuidadoso ao baixar arquivos executáveis.Se o sistema já estiver infectado, vale a pena desconectar o computador da rede, apesar das recomendações urgentes na tela. Os especialistas de laboratório não recomendam o pagamento de serviços aos criadores de malware.Informações sobre se é possível restaurar o acesso aos dados e os próprios dados ainda não estão disponíveis. A esse respeito, observam os especialistas de laboratório, deve-se entender que o momento antes de baixar e abrir o arquivo malicioso é o ponto sem retorno, a última chance em que a ameaça e seus problemas associados ainda podem ser evitados.FonteG DATA O SecurityLabs promete publicar informações atualizadas sobre os resultados dos testes de vírus na página do blog em tempo real.

Caros leitores, estamos sempre felizes em conhecê-lo e aguardá-lo nas páginas do nosso blog. Estamos prontos para continuar compartilhando com você as últimas notícias, revisar materiais e outras publicações e tentaremos fazer o possível para tornar útil o tempo gasto conosco. E, claro, não se esqueça de se inscrever em nossas colunas .Nossos outros artigos e eventos Source: https://habr.com/ru/post/pt392395/

All Articles