O TeamViewer nega hackers e introduz novas medidas de segurança

Há cerca de um mês, os usuários do TeamViewer começaram a reclamar nos fóruns, no Twitter e nas redes sociais sobre invadir suas contas. Na semana passada, apareceram mensagens até em Habré . A princípio, parecia que não havia nada sério. Houve casos isolados. Mas o fluxo de reclamações aumentou. Existem centenas de vítimas nas seções relevantes do Reddit e a hashtag no Twitter . Com o tempo, ficou claro que isso não é uma coincidência, há algo mais sério. Provavelmente, houve um vazamento maciço de senhas de usuários que usam as mesmas senhas em diferentes serviços.Entre as vítimas não estavam apenas pessoas comuns, mas também especialistas em segurança. Um deles era Nick Bradley, um dos principais funcionários da Divisão de Segurança da Informação do Threat Research Group, IBM. Ele anunciou o hack da conta na sexta-feira, 3 de junho. Além disso, Nick observou diretamente o computador ser capturado diante de seus olhos."Por volta das 18h30, eu estava no meio do jogo", diz Nick. - De repente, perdi o controle do mouse e uma mensagem do TeamViewer apareceu no canto inferior direito da tela. Assim que percebi o que estava acontecendo, eu imediatamente matei o aplicativo. Então me dei conta: tenho outras máquinas com o TeamViewer instalado! ”“Desci correndo as escadas onde outro computador estava ligado e funcionando. À distância, vi que a janela do TeamViewer já havia aparecido lá. Antes que eu pudesse removê-lo, o atacante lançou um navegador e abriu uma nova página da web. Assim que cheguei ao teclado, cancelei imediatamente o controle remoto, fui imediatamente ao site do TeamViewer, mudei a senha e ativei a autenticação de dois fatores ".

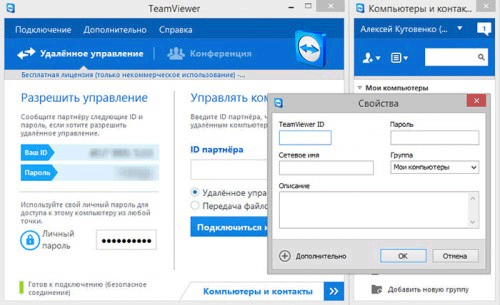

Há cerca de um mês, os usuários do TeamViewer começaram a reclamar nos fóruns, no Twitter e nas redes sociais sobre invadir suas contas. Na semana passada, apareceram mensagens até em Habré . A princípio, parecia que não havia nada sério. Houve casos isolados. Mas o fluxo de reclamações aumentou. Existem centenas de vítimas nas seções relevantes do Reddit e a hashtag no Twitter . Com o tempo, ficou claro que isso não é uma coincidência, há algo mais sério. Provavelmente, houve um vazamento maciço de senhas de usuários que usam as mesmas senhas em diferentes serviços.Entre as vítimas não estavam apenas pessoas comuns, mas também especialistas em segurança. Um deles era Nick Bradley, um dos principais funcionários da Divisão de Segurança da Informação do Threat Research Group, IBM. Ele anunciou o hack da conta na sexta-feira, 3 de junho. Além disso, Nick observou diretamente o computador ser capturado diante de seus olhos."Por volta das 18h30, eu estava no meio do jogo", diz Nick. - De repente, perdi o controle do mouse e uma mensagem do TeamViewer apareceu no canto inferior direito da tela. Assim que percebi o que estava acontecendo, eu imediatamente matei o aplicativo. Então me dei conta: tenho outras máquinas com o TeamViewer instalado! ”“Desci correndo as escadas onde outro computador estava ligado e funcionando. À distância, vi que a janela do TeamViewer já havia aparecido lá. Antes que eu pudesse removê-lo, o atacante lançou um navegador e abriu uma nova página da web. Assim que cheguei ao teclado, cancelei imediatamente o controle remoto, fui imediatamente ao site do TeamViewer, mudei a senha e ativei a autenticação de dois fatores ". Captura de tela da página que o invasor abriu“Felizmente, eu estava perto do computador quando o ataque ocorreu. Caso contrário, é difícil imaginar suas consequências ”, escreve o especialista em segurança. Ele começou a investigar como isso poderia acontecer. Ele não usava o TeamViewer há muito tempo e quase se esqueceu de que ele estava instalado no sistema; portanto, é lógico supor um vazamento de senha de algum outro serviço invadido, por exemplo, o LinkedIn.No entanto, Nick continuou sua investigação e encontrou centenas de postagens nos fóruns de hackers do TeamViewer.

Captura de tela da página que o invasor abriu“Felizmente, eu estava perto do computador quando o ataque ocorreu. Caso contrário, é difícil imaginar suas consequências ”, escreve o especialista em segurança. Ele começou a investigar como isso poderia acontecer. Ele não usava o TeamViewer há muito tempo e quase se esqueceu de que ele estava instalado no sistema; portanto, é lógico supor um vazamento de senha de algum outro serviço invadido, por exemplo, o LinkedIn.No entanto, Nick continuou sua investigação e encontrou centenas de postagens nos fóruns de hackers do TeamViewer. Na sua opinião, as ações do atacante são semelhantes ao fato de que ele aprendeu rapidamente o que os computadores estavam à sua disposição. Ele abriu a página para examinar o endereço IP da vítima e determinar o fuso horário, provavelmente com um plano de retornar mais tarde no horário mais apropriado.O TeamViewer foi desenvolvido para controlar remotamente um PC. Depois de capturar a conta de outra pessoa, você realmente instala um rootkit pronto no computador da vítima. Muitas vítimas reclamam que dinheiro foi perdido em suas contas bancárias e contas Paypal.Os representantes do TeamViewer acreditam que o vazamento de senha está associado a vários "megawacks" de grandes redes sociais. Há um mês, cerca de 642 milhões de senhas do Myspace, LinkedIn e outros sites foram de domínio público. Provavelmente, os invasores usam essas informações para criar bancos de dados de destino separados com as senhas dos usuários do Mail.ru , Yandex, agora TeamViewer.O TeamViewer nega a invasão da infraestrutura corporativa e o fato de os servidores não estarem disponíveis na noite de 1 a 2 de junhoexplica problemas com o DNS e um possível ataque DDoS. A empresa recomenda que as vítimas não usem as mesmas senhas em sites e aplicativos diferentes, além de habilitar a autenticação de dois fatores. Para isso, podemos acrescentar que você deve atualizar o programa para a versão mais recente e alterar periodicamente as senhas. É desejável gerar senhas exclusivas, por exemplo, usando um gerenciador de senhas.Além disso, como resposta à invasão maciça de contas, o TeamViewer introduziu dois novos recursos de segurança.. O primeiro deles é o Trusted Devices, que introduz um procedimento de permissão adicional para gerenciar uma conta a partir de um novo dispositivo (para confirmação, clique no link enviado por email). O segundo é "Integridade de dados", monitoramento automático de acesso não autorizado a uma conta, incluindo a consideração dos endereços IP de onde a conexão é feita. Se forem detectados sinais de invasão, a conta estará sujeita a uma alteração forçada da senha.A resposta do TeamViewer parece ser uma ação lógica e adequada para o vazamento maciço de senhas de usuários (em parte devido à falha dos próprios usuários). No entanto, ainda há suspeitas de que os invasores tenham encontrado uma vulnerabilidade no próprio software TeamViewer, o que possibilita o uso de senhas de força bruta e até mesmo a autenticação de dois fatores. Pelo menos os fóruns têm mensagens de vítimas que alegam usar autenticação de dois fatores.

Na sua opinião, as ações do atacante são semelhantes ao fato de que ele aprendeu rapidamente o que os computadores estavam à sua disposição. Ele abriu a página para examinar o endereço IP da vítima e determinar o fuso horário, provavelmente com um plano de retornar mais tarde no horário mais apropriado.O TeamViewer foi desenvolvido para controlar remotamente um PC. Depois de capturar a conta de outra pessoa, você realmente instala um rootkit pronto no computador da vítima. Muitas vítimas reclamam que dinheiro foi perdido em suas contas bancárias e contas Paypal.Os representantes do TeamViewer acreditam que o vazamento de senha está associado a vários "megawacks" de grandes redes sociais. Há um mês, cerca de 642 milhões de senhas do Myspace, LinkedIn e outros sites foram de domínio público. Provavelmente, os invasores usam essas informações para criar bancos de dados de destino separados com as senhas dos usuários do Mail.ru , Yandex, agora TeamViewer.O TeamViewer nega a invasão da infraestrutura corporativa e o fato de os servidores não estarem disponíveis na noite de 1 a 2 de junhoexplica problemas com o DNS e um possível ataque DDoS. A empresa recomenda que as vítimas não usem as mesmas senhas em sites e aplicativos diferentes, além de habilitar a autenticação de dois fatores. Para isso, podemos acrescentar que você deve atualizar o programa para a versão mais recente e alterar periodicamente as senhas. É desejável gerar senhas exclusivas, por exemplo, usando um gerenciador de senhas.Além disso, como resposta à invasão maciça de contas, o TeamViewer introduziu dois novos recursos de segurança.. O primeiro deles é o Trusted Devices, que introduz um procedimento de permissão adicional para gerenciar uma conta a partir de um novo dispositivo (para confirmação, clique no link enviado por email). O segundo é "Integridade de dados", monitoramento automático de acesso não autorizado a uma conta, incluindo a consideração dos endereços IP de onde a conexão é feita. Se forem detectados sinais de invasão, a conta estará sujeita a uma alteração forçada da senha.A resposta do TeamViewer parece ser uma ação lógica e adequada para o vazamento maciço de senhas de usuários (em parte devido à falha dos próprios usuários). No entanto, ainda há suspeitas de que os invasores tenham encontrado uma vulnerabilidade no próprio software TeamViewer, o que possibilita o uso de senhas de força bruta e até mesmo a autenticação de dois fatores. Pelo menos os fóruns têm mensagens de vítimas que alegam usar autenticação de dois fatores.Source: https://habr.com/ru/post/pt394955/

All Articles