Microfone e criptografia: extraia chaves RSA de 4096 bits a uma distância de 10 metros

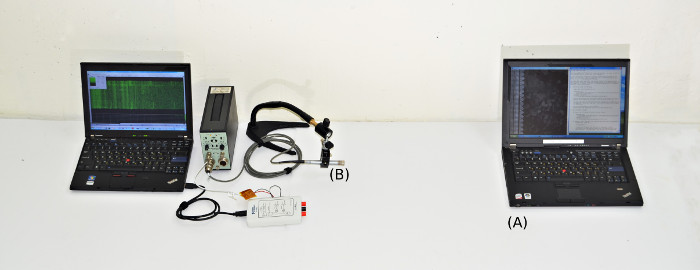

É possível, mas muito difícil de se defender contra um “ataque criptográfico acústico” Equipamento usado para realizar um ataque criptográfico acústicoUm especialista bem conhecido no campo da criptografia Adi Shamir trabalha em um projeto para a extração acústica de chaves criptográficas há vários anos. Ele começou a pesquisar nessa área em 2004 e agora continua a melhorar os métodos de "criptoanálise acústica". O problema que Shamir está trabalhando com a equipe é a capacidade de extrair chaves RSA usando um microfone - um smartphone ou microfone dedicado.Anteriormente, um especialista com uma equipe de colegas (que inclui um desenvolvedor de software Lev Pakhmanov) publicou um trabalho demonstrando a implementação prática de sua ideia. Eles conseguiram extrair as chaves RSA a uma distância de 4 metros usando um microfone parabólico regular e a uma distância de 30 centímetros usando um microfone para smartphone. Agora, os especialistas aprimoraram o resultado aprendendo a extrair chaves a uma distância de 10 metros.Como mencionado acima, agora os desenvolvedores alcançaram um novo resultado em termos de extração de teclas acústicas. O trabalho é baseado no efeito de gerar sons de alta frequência, trabalhando laptops e PCs desktop. Esses sons são gerados por vários componentes eletrônicos de sistemas de computador, e são esses sinais acústicos que, após análise, revelam todos os segredos do seu PC, incluindo identificação de software, chaves criptográficas e vários outros dados. Há mais de dez anos, Adi Shamir apontou a possibilidade teórica de tal trabalho. Mas a implementação prática do projeto ocorreu 9 anos depois , quando o desenvolvedor Lev Pakhmanov se juntou à equipe de pesquisadores. Pesquisadores ainda estão trabalhando na mesma equipe e, neste mês, publicaram um novo artigo com os resultados da implementaçãoseu projeto.Segundo especialistas, por um longo tempo, acreditava-se que as informações podem ser lidas em um PC ou laptop apenas com acesso físico direto (ou remoto) a ele. Mas o problema é que os processadores de nossos PCs e laptops consistem em um bilhão de transistores; na placa-mãe existem muitos elementos em miniatura de semicondutores. Tudo isso produz som de alta frequência durante a operação, que serve como fonte de informação sobre o computador da “vítima”.Os autores decidiram encontrar respostas para duas perguntas. A primeira é se é possível executar um ataque bem-sucedido em um computador sem obter acesso físico a ele e geralmente penetrar no sistema. A segunda pergunta é o preço, o custo do equipamento, software e tudo mais que pode ser necessário para esse trabalho. Como mencionado acima, as duas respostas para essas perguntas foram encontradas com sucesso. Ao realizar um "ataque acústico", os especialistas conseguiram extrair uma chave de 4096 bits em cerca de uma hora. O trabalho foi realizado a uma distância de 10 metros, utilizando um microfone parabólico. Além disso, um trabalho semelhante foi realizado a uma distância de 30 centímetros, usando apenas o microfone do smartphone.

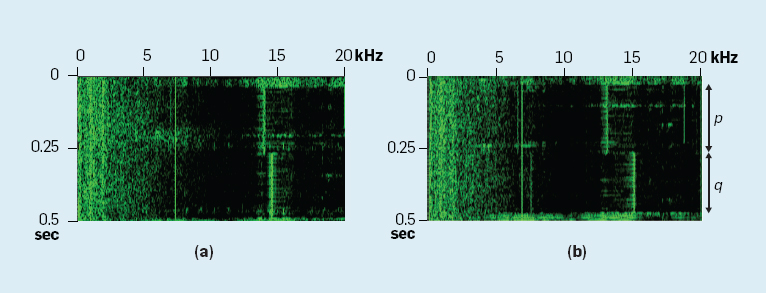

Equipamento usado para realizar um ataque criptográfico acústicoUm especialista bem conhecido no campo da criptografia Adi Shamir trabalha em um projeto para a extração acústica de chaves criptográficas há vários anos. Ele começou a pesquisar nessa área em 2004 e agora continua a melhorar os métodos de "criptoanálise acústica". O problema que Shamir está trabalhando com a equipe é a capacidade de extrair chaves RSA usando um microfone - um smartphone ou microfone dedicado.Anteriormente, um especialista com uma equipe de colegas (que inclui um desenvolvedor de software Lev Pakhmanov) publicou um trabalho demonstrando a implementação prática de sua ideia. Eles conseguiram extrair as chaves RSA a uma distância de 4 metros usando um microfone parabólico regular e a uma distância de 30 centímetros usando um microfone para smartphone. Agora, os especialistas aprimoraram o resultado aprendendo a extrair chaves a uma distância de 10 metros.Como mencionado acima, agora os desenvolvedores alcançaram um novo resultado em termos de extração de teclas acústicas. O trabalho é baseado no efeito de gerar sons de alta frequência, trabalhando laptops e PCs desktop. Esses sons são gerados por vários componentes eletrônicos de sistemas de computador, e são esses sinais acústicos que, após análise, revelam todos os segredos do seu PC, incluindo identificação de software, chaves criptográficas e vários outros dados. Há mais de dez anos, Adi Shamir apontou a possibilidade teórica de tal trabalho. Mas a implementação prática do projeto ocorreu 9 anos depois , quando o desenvolvedor Lev Pakhmanov se juntou à equipe de pesquisadores. Pesquisadores ainda estão trabalhando na mesma equipe e, neste mês, publicaram um novo artigo com os resultados da implementaçãoseu projeto.Segundo especialistas, por um longo tempo, acreditava-se que as informações podem ser lidas em um PC ou laptop apenas com acesso físico direto (ou remoto) a ele. Mas o problema é que os processadores de nossos PCs e laptops consistem em um bilhão de transistores; na placa-mãe existem muitos elementos em miniatura de semicondutores. Tudo isso produz som de alta frequência durante a operação, que serve como fonte de informação sobre o computador da “vítima”.Os autores decidiram encontrar respostas para duas perguntas. A primeira é se é possível executar um ataque bem-sucedido em um computador sem obter acesso físico a ele e geralmente penetrar no sistema. A segunda pergunta é o preço, o custo do equipamento, software e tudo mais que pode ser necessário para esse trabalho. Como mencionado acima, as duas respostas para essas perguntas foram encontradas com sucesso. Ao realizar um "ataque acústico", os especialistas conseguiram extrair uma chave de 4096 bits em cerca de uma hora. O trabalho foi realizado a uma distância de 10 metros, utilizando um microfone parabólico. Além disso, um trabalho semelhante foi realizado a uma distância de 30 centímetros, usando apenas o microfone do smartphone. O sinal acústico do laptop no trabalhoOs co-autores do estudo argumentam que um ataque acústico não é a única maneira de extrair chaves de criptografia. Isso também pode ser feito usando outros métodos mais rápidos - por exemplo, análise dos campos elétricos ou eletromagnéticos de um PC ou laptop de destino. Este é um canal de informações muito mais rápido.

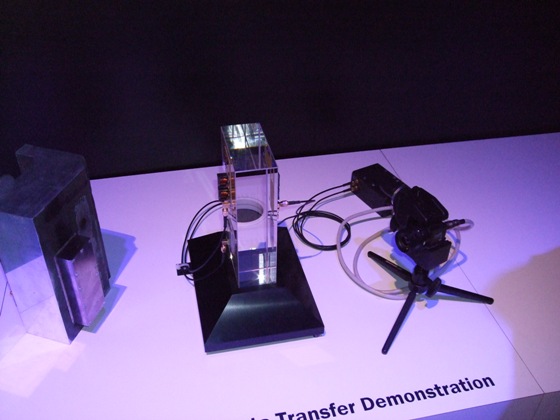

O sinal acústico do laptop no trabalhoOs co-autores do estudo argumentam que um ataque acústico não é a única maneira de extrair chaves de criptografia. Isso também pode ser feito usando outros métodos mais rápidos - por exemplo, análise dos campos elétricos ou eletromagnéticos de um PC ou laptop de destino. Este é um canal de informações muito mais rápido. Pesquisadores confirmam as palavras com ações: a mesma equipe provou a capacidade de extrair chaves do GnuPG em laptops em segundos, analisando a radiação eletromagnética ao descriptografar o texto codificado em um laptop. Os cientistas usaram o Funcube Dongle Pro +, conectado ao Rikomagic MK802 IV, um pequeno computador Android. O sistema funcionou apenas com um intervalo de 1,6-1,75 MHz. Como se viu, você pode até trabalhar com um rádio AM comum conectado a um smartphone. Tal sistema praticamente não custa nada, no entanto, para a implementação prática da idéia, é necessário um software especial, que nem todo mundo pode escrever. Mas os criptografadores conseguiram e conseguiram um sistema realmente funcional.

Pesquisadores confirmam as palavras com ações: a mesma equipe provou a capacidade de extrair chaves do GnuPG em laptops em segundos, analisando a radiação eletromagnética ao descriptografar o texto codificado em um laptop. Os cientistas usaram o Funcube Dongle Pro +, conectado ao Rikomagic MK802 IV, um pequeno computador Android. O sistema funcionou apenas com um intervalo de 1,6-1,75 MHz. Como se viu, você pode até trabalhar com um rádio AM comum conectado a um smartphone. Tal sistema praticamente não custa nada, no entanto, para a implementação prática da idéia, é necessário um software especial, que nem todo mundo pode escrever. Mas os criptografadores conseguiram e conseguiram um sistema realmente funcional. "Ataque criptográfico elétrico", onde uma pessoa é a principal ferramenta para interceptar sinais elétricosÉ verdade que o acesso físico ao computador ou laptop da vítima já é necessário aqui - você precisa conectar um explorador comum ou alguns sistemas adicionais como o Funcube Dongle Pro +. Isso nem sempre é possível. No entanto, os especialistas executaram com sucesso um ataque contra PCs ou laptops com diferentes versões do GnuPG, que usam diferentes tipos de implementação de algoritmos de criptografia de destino.

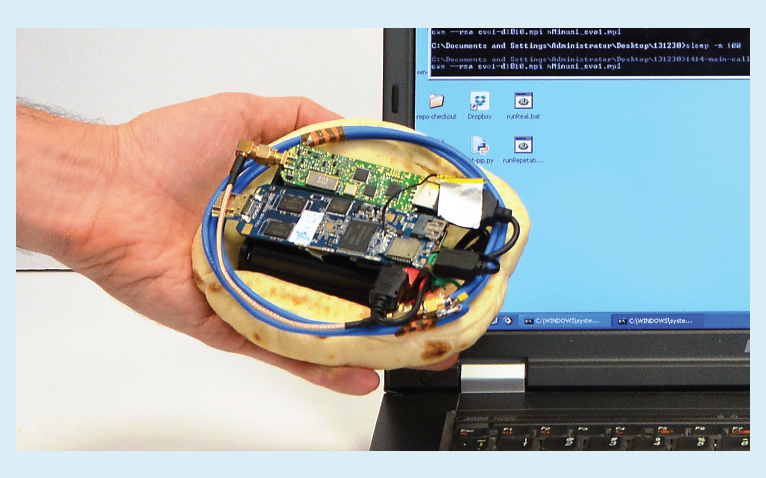

"Ataque criptográfico elétrico", onde uma pessoa é a principal ferramenta para interceptar sinais elétricosÉ verdade que o acesso físico ao computador ou laptop da vítima já é necessário aqui - você precisa conectar um explorador comum ou alguns sistemas adicionais como o Funcube Dongle Pro +. Isso nem sempre é possível. No entanto, os especialistas executaram com sucesso um ataque contra PCs ou laptops com diferentes versões do GnuPG, que usam diferentes tipos de implementação de algoritmos de criptografia de destino. E este é um ataque criptográfico eletromagnético (o receptor está escondido no pão, sim)Como se proteger?Sim, os autores do trabalho também oferecem métodos de proteção contra os tipos de ataques que descobrem. Por exemplo, trata-se de um revestimento que absorve o som de equipamentos de informática, quando se trata de ataques acústicos. No caso de um ataque eletromagnético, uma gaiola de Faraday pode ajudar, além de uma conexão de rede de fibra óptica e isolamento optoeletrônico. É verdade que esses métodos de proteção estão longe de ser sempre convenientes e bastante caros. Portanto, a questão da proteção de laptops e PCs comuns permanece em aberto.Você também pode usar proteção de software. Segundo os pesquisadores, a implementação do software de algoritmos criptográficos deve ser realizada de forma a excluir a possibilidade de análise e decodificação de um sinal acústico ou eletromagnético. Pode ser "ruído digital" com dados obviamente incorretos, modificações algorítmicas que complicam a análise e outros métodos.

E este é um ataque criptográfico eletromagnético (o receptor está escondido no pão, sim)Como se proteger?Sim, os autores do trabalho também oferecem métodos de proteção contra os tipos de ataques que descobrem. Por exemplo, trata-se de um revestimento que absorve o som de equipamentos de informática, quando se trata de ataques acústicos. No caso de um ataque eletromagnético, uma gaiola de Faraday pode ajudar, além de uma conexão de rede de fibra óptica e isolamento optoeletrônico. É verdade que esses métodos de proteção estão longe de ser sempre convenientes e bastante caros. Portanto, a questão da proteção de laptops e PCs comuns permanece em aberto.Você também pode usar proteção de software. Segundo os pesquisadores, a implementação do software de algoritmos criptográficos deve ser realizada de forma a excluir a possibilidade de análise e decodificação de um sinal acústico ou eletromagnético. Pode ser "ruído digital" com dados obviamente incorretos, modificações algorítmicas que complicam a análise e outros métodos. Source: https://habr.com/ru/post/pt394963/

All Articles