Mitsubishi Outlander SUV entra facilmente através de Wi-Fi

O binário para desligamento remoto do alarme será apresentado em uma semana. Até esse momento, os proprietários de carros têm tempo para desativar o Wi-Fi no carro

Um grupo de especialistas da empresa de hackers britânica Pen Test Partners publicou instruções sobre como obter remotamente (via Wi-Fi) o controle sobre sistemas eletrônicos individuais do Mitsubishi Outlander Hybrid SUV (crossover da cidade). Os hackers enviaram um vídeo de cinco minutos demonstrando hackers.Entre outras coisas, o método permite desligar o alarme do carro. Portanto, os proprietários do Mitsubishi Outlander devem desativar melhor o ponto de acesso Wi-Fi. Embora o carro seja muito caro (mais de US $ 50.000) e pareça prestigioso, o sistema de segurança é fraco: a chave WPA-PSK consiste em oito caracteres e é rapidamente selecionada por força bruta.Vulnerabilidade de segurança Mitsubishi Outlander é um aplicativo móvel que se comunica diretamente com a máquina. Em muitos outros carros, o aplicativo móvel estabelece uma conexão pela Internet, ou seja, através do servidor da empresa, mas aqui a conexão é estabelecida diretamente. A este respeito, o Mitsubishi Outlander é diferente dos outros. O carro tem um ponto de acesso e o telefone se conecta a ele via Wi-Fi.Cada Mitsubishi Outlander possui um ponto de acesso W-Fi exclusivo no formato [REMOTEnnaaaa], onde "n" são números, "a" são letras minúsculas.É muito conveniente para o proprietário ter acesso direto ao carro via Wi-Fi - diretamente no telefone, você pode ligar ou desligar os faróis com o toque de um botão, remover o carro do alarme e assim por diante.Os ladrões também gostam desse recurso, porque agora eles podem rastrear facilmente todos os carros Mitsubishi Outlander da cidade. Ou acompanhe o movimento de um carro em particular. Você não precisa instalar um bug - basta acessar o mecanismo de busca do ponto de acesso WiGLE , inserir o SSID e ver onde estão localizados todos os Mitsubishi Outlander com pontos de acesso.

Um grupo de especialistas da empresa de hackers britânica Pen Test Partners publicou instruções sobre como obter remotamente (via Wi-Fi) o controle sobre sistemas eletrônicos individuais do Mitsubishi Outlander Hybrid SUV (crossover da cidade). Os hackers enviaram um vídeo de cinco minutos demonstrando hackers.Entre outras coisas, o método permite desligar o alarme do carro. Portanto, os proprietários do Mitsubishi Outlander devem desativar melhor o ponto de acesso Wi-Fi. Embora o carro seja muito caro (mais de US $ 50.000) e pareça prestigioso, o sistema de segurança é fraco: a chave WPA-PSK consiste em oito caracteres e é rapidamente selecionada por força bruta.Vulnerabilidade de segurança Mitsubishi Outlander é um aplicativo móvel que se comunica diretamente com a máquina. Em muitos outros carros, o aplicativo móvel estabelece uma conexão pela Internet, ou seja, através do servidor da empresa, mas aqui a conexão é estabelecida diretamente. A este respeito, o Mitsubishi Outlander é diferente dos outros. O carro tem um ponto de acesso e o telefone se conecta a ele via Wi-Fi.Cada Mitsubishi Outlander possui um ponto de acesso W-Fi exclusivo no formato [REMOTEnnaaaa], onde "n" são números, "a" são letras minúsculas.É muito conveniente para o proprietário ter acesso direto ao carro via Wi-Fi - diretamente no telefone, você pode ligar ou desligar os faróis com o toque de um botão, remover o carro do alarme e assim por diante.Os ladrões também gostam desse recurso, porque agora eles podem rastrear facilmente todos os carros Mitsubishi Outlander da cidade. Ou acompanhe o movimento de um carro em particular. Você não precisa instalar um bug - basta acessar o mecanismo de busca do ponto de acesso WiGLE , inserir o SSID e ver onde estão localizados todos os Mitsubishi Outlander com pontos de acesso. Para conectar-se ao ponto de acesso, você deve inserir a chave (chave pré-compartilhada) para autenticação usando a tecnologia WPA-PSK. A tecla está indicada em um pedaço de papel no manual do usuário. O problema está nesse sentido - é muito curto (apenas oito caracteres).Os especialistas da Pen Test Partners encontraram uma senha em menos de quatro dias de força bruta em um computador com quatro GPUs. Se você alugar uma instância na AWS, essa senha será selecionada "quase instantaneamente", diz um dos hackers.Depois disso, surgiu a pergunta: se a chave é selecionada com simplicidade, que outras medidas de segurança são usadas para autenticar o smartphone, porque ele obtém acesso direto aos sistemas de controle eletrônico de automóveis.Aconteceu que nenhum. Não há mais medidas de segurança. A chave WPA-PSK é suficiente para conectar ao carro e obter acesso a muitas funções.Os caras lançaram o programa Wireshark para estudar o tráfego de rede entre o ponto de acesso e o smartphone host. No caso de um ataque real, você precisa esperar até que o proprietário chegue em casa e estacione o carro. Depois disso, desconecte o smartphone continuamente do roteador Wi-Fi doméstico, para que ele ainda tente se autenticar no ponto de acesso do carro.

Para conectar-se ao ponto de acesso, você deve inserir a chave (chave pré-compartilhada) para autenticação usando a tecnologia WPA-PSK. A tecla está indicada em um pedaço de papel no manual do usuário. O problema está nesse sentido - é muito curto (apenas oito caracteres).Os especialistas da Pen Test Partners encontraram uma senha em menos de quatro dias de força bruta em um computador com quatro GPUs. Se você alugar uma instância na AWS, essa senha será selecionada "quase instantaneamente", diz um dos hackers.Depois disso, surgiu a pergunta: se a chave é selecionada com simplicidade, que outras medidas de segurança são usadas para autenticar o smartphone, porque ele obtém acesso direto aos sistemas de controle eletrônico de automóveis.Aconteceu que nenhum. Não há mais medidas de segurança. A chave WPA-PSK é suficiente para conectar ao carro e obter acesso a muitas funções.Os caras lançaram o programa Wireshark para estudar o tráfego de rede entre o ponto de acesso e o smartphone host. No caso de um ataque real, você precisa esperar até que o proprietário chegue em casa e estacione o carro. Depois disso, desconecte o smartphone continuamente do roteador Wi-Fi doméstico, para que ele ainda tente se autenticar no ponto de acesso do carro. Tendo interceptado o tráfego no momento em que o smartphone está conectado ao carro, obtemos o SSID do ponto de acesso. Após examinar o tráfego entre dispositivos, você pode organizar um ataque MiTM e enviar pacotes em nome do smartphone host.

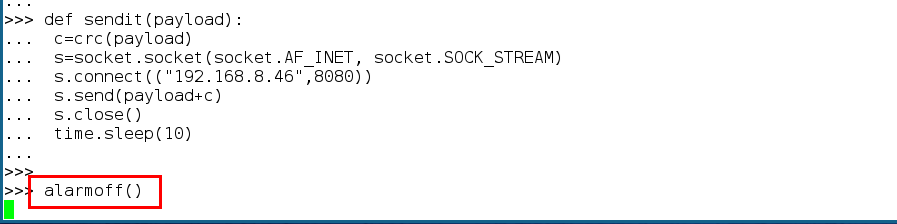

Tendo interceptado o tráfego no momento em que o smartphone está conectado ao carro, obtemos o SSID do ponto de acesso. Após examinar o tráfego entre dispositivos, você pode organizar um ataque MiTM e enviar pacotes em nome do smartphone host. O programa Wireshark permite que você estude os pacotes do aplicativo móvel Mitsubishi Outlander Hybrid original quando certos comandos são enviados do smartphone. Em seguida, basta repetir esses pacotes para duplicar os comandos. Em um aplicativo móvel, os hackers conseguiram ligar e desligar os faróis com sucesso. Eles determinaram como a função de carregamento da bateria é ativada, para que, em caso de ataque, eles possam deliberadamente começar a cobrar o carro pela tarifa de eletricidade mais cara, o que causará ao proprietário danos financeiros de vários dólares. No final, eles aprenderam a ligar e desligar o sistema de ar condicionado e aquecimento, com o qual você pode descarregar efetivamente a bateria Mitsubishi Outlander Hybrid (para que o dano financeiro ao proprietário aumente para dezenas de dólares).Mas o mais importante, os hackers conseguiram finalmente desligar o sistema de alarme do carro. Esta é uma conquista séria. Desligando o alarme, o ladrão só precisa quebrar o vidro para penetrar silenciosamente no compartimento dos passageiros e abrir a porta do carro por dentro. É verdade que os hackers não publicaram no domínio público um código específico (carga útil), que deve ser enviado para desativar o alarme, então você deve buscá-lo por conta própria (se desejar). Ou aguarde uma semana ou duas quando a carga útil ainda aparecer.

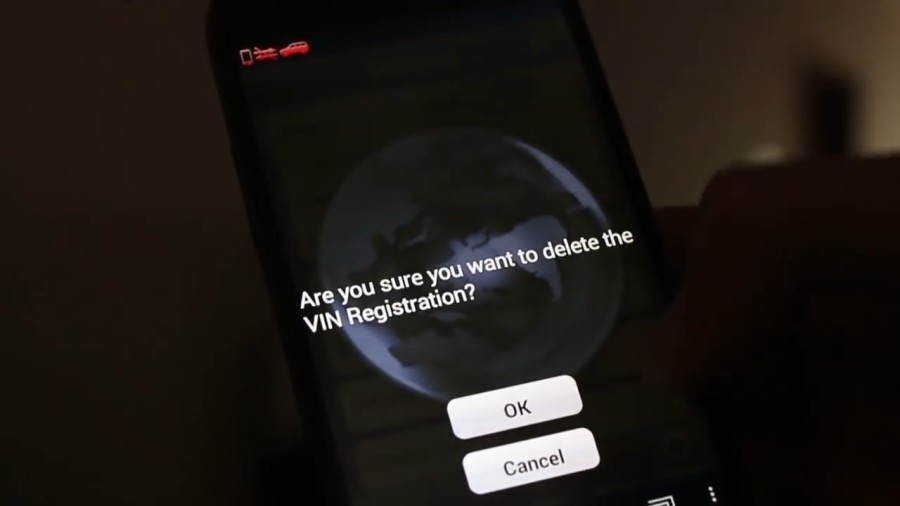

O programa Wireshark permite que você estude os pacotes do aplicativo móvel Mitsubishi Outlander Hybrid original quando certos comandos são enviados do smartphone. Em seguida, basta repetir esses pacotes para duplicar os comandos. Em um aplicativo móvel, os hackers conseguiram ligar e desligar os faróis com sucesso. Eles determinaram como a função de carregamento da bateria é ativada, para que, em caso de ataque, eles possam deliberadamente começar a cobrar o carro pela tarifa de eletricidade mais cara, o que causará ao proprietário danos financeiros de vários dólares. No final, eles aprenderam a ligar e desligar o sistema de ar condicionado e aquecimento, com o qual você pode descarregar efetivamente a bateria Mitsubishi Outlander Hybrid (para que o dano financeiro ao proprietário aumente para dezenas de dólares).Mas o mais importante, os hackers conseguiram finalmente desligar o sistema de alarme do carro. Esta é uma conquista séria. Desligando o alarme, o ladrão só precisa quebrar o vidro para penetrar silenciosamente no compartimento dos passageiros e abrir a porta do carro por dentro. É verdade que os hackers não publicaram no domínio público um código específico (carga útil), que deve ser enviado para desativar o alarme, então você deve buscá-lo por conta própria (se desejar). Ou aguarde uma semana ou duas quando a carga útil ainda aparecer. Penetrando na cabine com o alarme desligado, o atacante tem a oportunidade de realizar vários tipos de ataques. Já existe acesso direto à porta de diagnóstico, portanto o laptop se conecta diretamente ao computador do carro. No passado, os especialistas em segurança de computadores mostraram repetidamente o que pode ser feito em diferentes modelos de carros, se você se conectar via OBD. Por exemplo, um bonito proprietário de um carro da Tesla e um hacker experiente do Linux, sob o apelido Hemera, conseguiu hackear um sistema de computador há um mês e instalar seu sistema operacional favorito do Gentoo lá, em vez do Ubuntu embutido, que é preferido por Ilon Mask.Os hackers dizem que o preenchimento da rede interna do SUV ainda precisa ser tratado com mais detalhes. Bem, para os proprietários de carros Mitsubishi Outlander Hybrid, eles oferecem uma solução temporária: desativar o ponto de acesso Wi-Fi. Para fazer isso, primeiro você deve se conectar ao ponto de acesso do seu smartphone, depois acessar as configurações do aplicativo móvel (Configurações) e selecionar o item 'Cancelar registro do VIN'.

Penetrando na cabine com o alarme desligado, o atacante tem a oportunidade de realizar vários tipos de ataques. Já existe acesso direto à porta de diagnóstico, portanto o laptop se conecta diretamente ao computador do carro. No passado, os especialistas em segurança de computadores mostraram repetidamente o que pode ser feito em diferentes modelos de carros, se você se conectar via OBD. Por exemplo, um bonito proprietário de um carro da Tesla e um hacker experiente do Linux, sob o apelido Hemera, conseguiu hackear um sistema de computador há um mês e instalar seu sistema operacional favorito do Gentoo lá, em vez do Ubuntu embutido, que é preferido por Ilon Mask.Os hackers dizem que o preenchimento da rede interna do SUV ainda precisa ser tratado com mais detalhes. Bem, para os proprietários de carros Mitsubishi Outlander Hybrid, eles oferecem uma solução temporária: desativar o ponto de acesso Wi-Fi. Para fazer isso, primeiro você deve se conectar ao ponto de acesso do seu smartphone, depois acessar as configurações do aplicativo móvel (Configurações) e selecionar o item 'Cancelar registro do VIN'.

Quando todos os dispositivos móveis estão desligados, o módulo Wi-Fi no carro é desativado. Ele não pode mais ser ativado até que você pressione o botão no controle remoto dez vezes seguidas. "Funcionalidade de segurança interessante", comentaram os funcionários do Pen Test Partners.Os hackers acreditam que o fabricante deve lançar urgentemente uma atualização de firmware do módulo sem fio Wi-Fi para eliminar a vulnerabilidade de segurança. Ao instalar um novo firmware, os motoristas podem reativar o hotspot do carro e usar o aplicativo móvel novamente.Em geral, os especialistas recomendam que a Mitsubishi abandone o uso do Wi-Fi para se comunicar com um smartphone e mude para as tecnologias da web mais modernas, conectando-se ao telefone via Internet via GSM.Como esperado, o grupo Pen Test Partners notificou a Mitsubishi do bug com antecedência, mas suas informações não despertaram o interesse da montadora. Os hackers entraram em contato com os canais da BBC e fizeram uma pequena história na televisão. "A partir de agora, a Mitsubishi se tornou muito receptiva", dizem eles.Os hackers prometem criar um binário para desligar o alarme em uma semana ou duas, deixando tempo suficiente para os proprietários de carros desligarem o alarme.

Quando todos os dispositivos móveis estão desligados, o módulo Wi-Fi no carro é desativado. Ele não pode mais ser ativado até que você pressione o botão no controle remoto dez vezes seguidas. "Funcionalidade de segurança interessante", comentaram os funcionários do Pen Test Partners.Os hackers acreditam que o fabricante deve lançar urgentemente uma atualização de firmware do módulo sem fio Wi-Fi para eliminar a vulnerabilidade de segurança. Ao instalar um novo firmware, os motoristas podem reativar o hotspot do carro e usar o aplicativo móvel novamente.Em geral, os especialistas recomendam que a Mitsubishi abandone o uso do Wi-Fi para se comunicar com um smartphone e mude para as tecnologias da web mais modernas, conectando-se ao telefone via Internet via GSM.Como esperado, o grupo Pen Test Partners notificou a Mitsubishi do bug com antecedência, mas suas informações não despertaram o interesse da montadora. Os hackers entraram em contato com os canais da BBC e fizeram uma pequena história na televisão. "A partir de agora, a Mitsubishi se tornou muito receptiva", dizem eles.Os hackers prometem criar um binário para desligar o alarme em uma semana ou duas, deixando tempo suficiente para os proprietários de carros desligarem o alarme.Source: https://habr.com/ru/post/pt395147/

All Articles