Quanta informação pode ser transmitida através do ventilador da CPU

15 bits por minuto

Obter informações de um computador isolado que não está conectado à rede (com falta de ar) é uma tarefa difícil, mas interessante. Nos últimos dez anos, vários métodos para essa exfiltração de dados foram desenvolvidos: por exemplo, registrando a radiação eletromagnética de uma placa de vídeo e vários componentes em uma placa-mãe[1] ,[2] ,[3] ,[4] , reconhecimento de pressionamentos de tecla pelo som, informações sobre[5] e térmico[6] canais de transmissão de áudio através de alto-falantes em faixas de frequência audíveis e inaudíveis[7] ,[8] ,[9] , transmissão de rádio do monitor para o rádio AM[10] e outros.Mas antes nunca ocorreu a ninguém transmitir o fluxo de informações, alterando a velocidade do ventilador . Mas isso parece uma ideia trivial.Um sistema de software malicioso chamado Fansmitter foi desenvolvido por Andrey Daydakulov, Yosef Solevich, Yuval Elovichi e Mordechai Guri e pelo Centro de Pesquisa em Segurança de Computadores da Universidade Ben-Gurion .A leitura de informações através de um ventilador de computador tem uma vantagem principal - esse ventilador está disponível em todos os computadores de mesa. É verdade que ele está ausente em alguns modelos modernos de laptops, mas esses aparelhos ainda são raros em instalações nucleares e outras instalações protegidas na Rússia e no exterior. Normalmente, os computadores pessoais mais simples e confiáveis com uma unidade de sistema padrão são instalados lá.

Obter informações de um computador isolado que não está conectado à rede (com falta de ar) é uma tarefa difícil, mas interessante. Nos últimos dez anos, vários métodos para essa exfiltração de dados foram desenvolvidos: por exemplo, registrando a radiação eletromagnética de uma placa de vídeo e vários componentes em uma placa-mãe[1] ,[2] ,[3] ,[4] , reconhecimento de pressionamentos de tecla pelo som, informações sobre[5] e térmico[6] canais de transmissão de áudio através de alto-falantes em faixas de frequência audíveis e inaudíveis[7] ,[8] ,[9] , transmissão de rádio do monitor para o rádio AM[10] e outros.Mas antes nunca ocorreu a ninguém transmitir o fluxo de informações, alterando a velocidade do ventilador . Mas isso parece uma ideia trivial.Um sistema de software malicioso chamado Fansmitter foi desenvolvido por Andrey Daydakulov, Yosef Solevich, Yuval Elovichi e Mordechai Guri e pelo Centro de Pesquisa em Segurança de Computadores da Universidade Ben-Gurion .A leitura de informações através de um ventilador de computador tem uma vantagem principal - esse ventilador está disponível em todos os computadores de mesa. É verdade que ele está ausente em alguns modelos modernos de laptops, mas esses aparelhos ainda são raros em instalações nucleares e outras instalações protegidas na Rússia e no exterior. Normalmente, os computadores pessoais mais simples e confiáveis com uma unidade de sistema padrão são instalados lá. Assim, o malware Fansmitter funcionará em praticamente qualquer PC, mesmo que não tenha alto-falantes e microfone (lacuna de áudio). Além disso, o sistema de som pode ser desativado no nível do BIOS para impedir a conexão acidental ou intencional de alto-falantes externos à tomada de áudio. O silenciamento do sistema de áudio é muito eficaz contra a exfiltração de dados acústicos convencionais. Mas não contra o Fansmitter. Nesse caso, a exfiltração acústica não envolve o subsistema de som do computador.A transmissão do sinal ocorre através de uma alteração na velocidade do ventilador no processador. À medida que a velocidade de rotação muda, as características do som também mudam. As informações são gravadas por um microfone remoto a uma distância de vários metros, por exemplo, com um telefone comum.

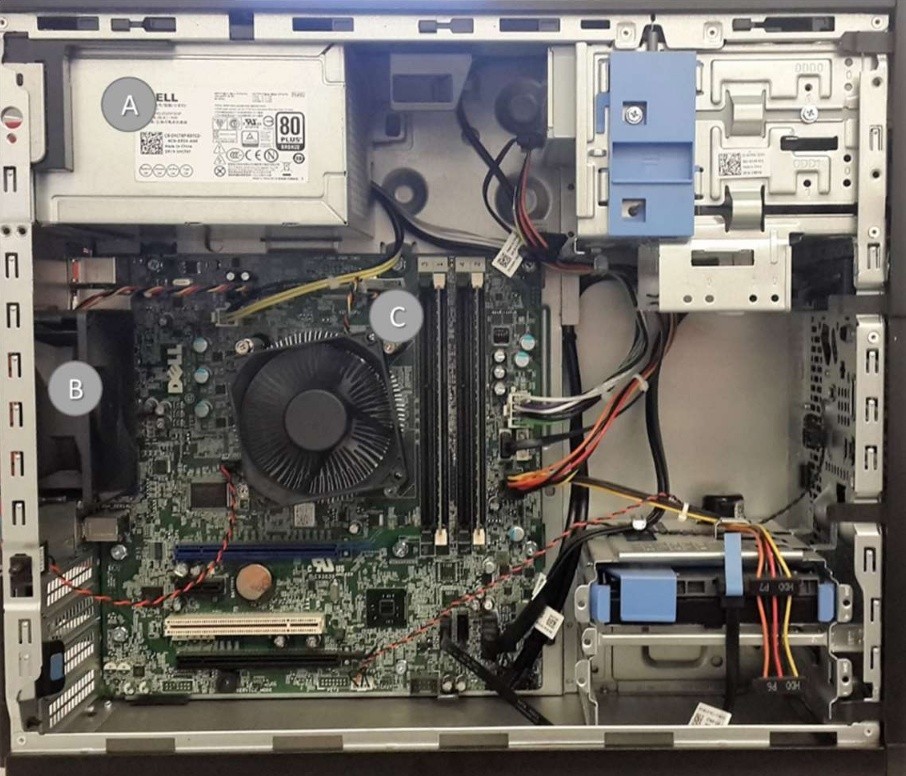

Assim, o malware Fansmitter funcionará em praticamente qualquer PC, mesmo que não tenha alto-falantes e microfone (lacuna de áudio). Além disso, o sistema de som pode ser desativado no nível do BIOS para impedir a conexão acidental ou intencional de alto-falantes externos à tomada de áudio. O silenciamento do sistema de áudio é muito eficaz contra a exfiltração de dados acústicos convencionais. Mas não contra o Fansmitter. Nesse caso, a exfiltração acústica não envolve o subsistema de som do computador.A transmissão do sinal ocorre através de uma alteração na velocidade do ventilador no processador. À medida que a velocidade de rotação muda, as características do som também mudam. As informações são gravadas por um microfone remoto a uma distância de vários metros, por exemplo, com um telefone comum. Se classificarmos vários métodos de exfiltração de dados de um computador isolado, o Fansmitter é a quinta classe de tais métodos, juntamente com radiação eletromagnética, captura óptica (por LEDs), térmica e acústica.Um ataque de Fansmitter bem-sucedido exige que você infecte diretamente o computador e o celular da vítima. Se não houver problemas com o telefone, a instalação do malware em um PC isolado é a parte mais difícil de um ataque hipotético. Obviamente, os pesquisadores não prestam atenção aos métodos práticos de instalação de malware em um PC isolado, mas apenas falam sobre a parte técnica da tarefa, ou seja, diretamente sobre métodos de codificação para decodificar dados digitais através do ruído dos fãs.Em computadores modernos, os ventiladores do processador e da unidade do sistema são geralmente controlados por um cabo de quatro pinos. A finalidade de cada contato é mostrada na tabela.

Se classificarmos vários métodos de exfiltração de dados de um computador isolado, o Fansmitter é a quinta classe de tais métodos, juntamente com radiação eletromagnética, captura óptica (por LEDs), térmica e acústica.Um ataque de Fansmitter bem-sucedido exige que você infecte diretamente o computador e o celular da vítima. Se não houver problemas com o telefone, a instalação do malware em um PC isolado é a parte mais difícil de um ataque hipotético. Obviamente, os pesquisadores não prestam atenção aos métodos práticos de instalação de malware em um PC isolado, mas apenas falam sobre a parte técnica da tarefa, ou seja, diretamente sobre métodos de codificação para decodificar dados digitais através do ruído dos fãs.Em computadores modernos, os ventiladores do processador e da unidade do sistema são geralmente controlados por um cabo de quatro pinos. A finalidade de cada contato é mostrada na tabela.| Contato | Designação | Função |

|---|

| 1 (vermelho) | TERRA | A terra |

| 2 (preto) | 12 V | 12 volts power |

| 3 (preto) | FAN_TACH | Sinal de velocidade do ventilador de saída |

| 4 (amarelo) | FAN_CONTROL | Sinal de entrada para indicar a velocidade do ventilador |

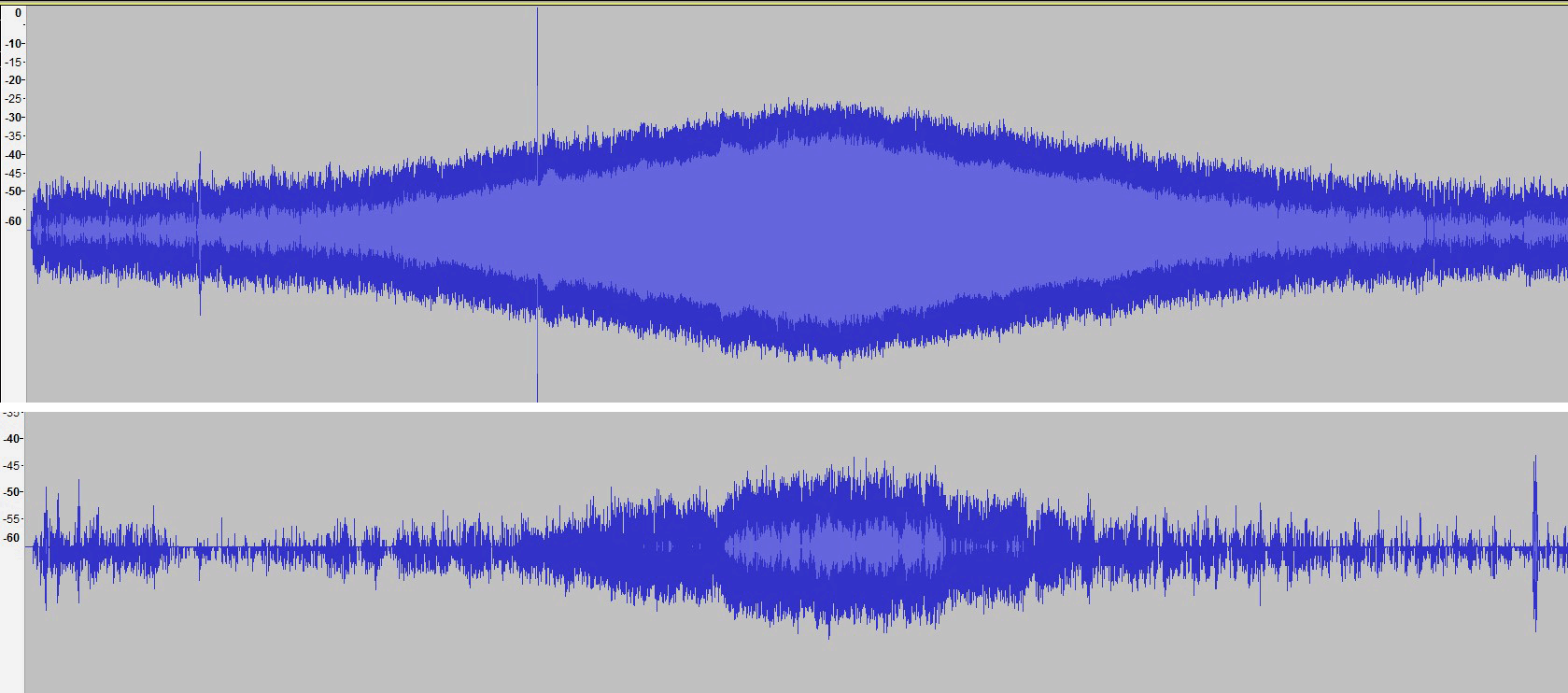

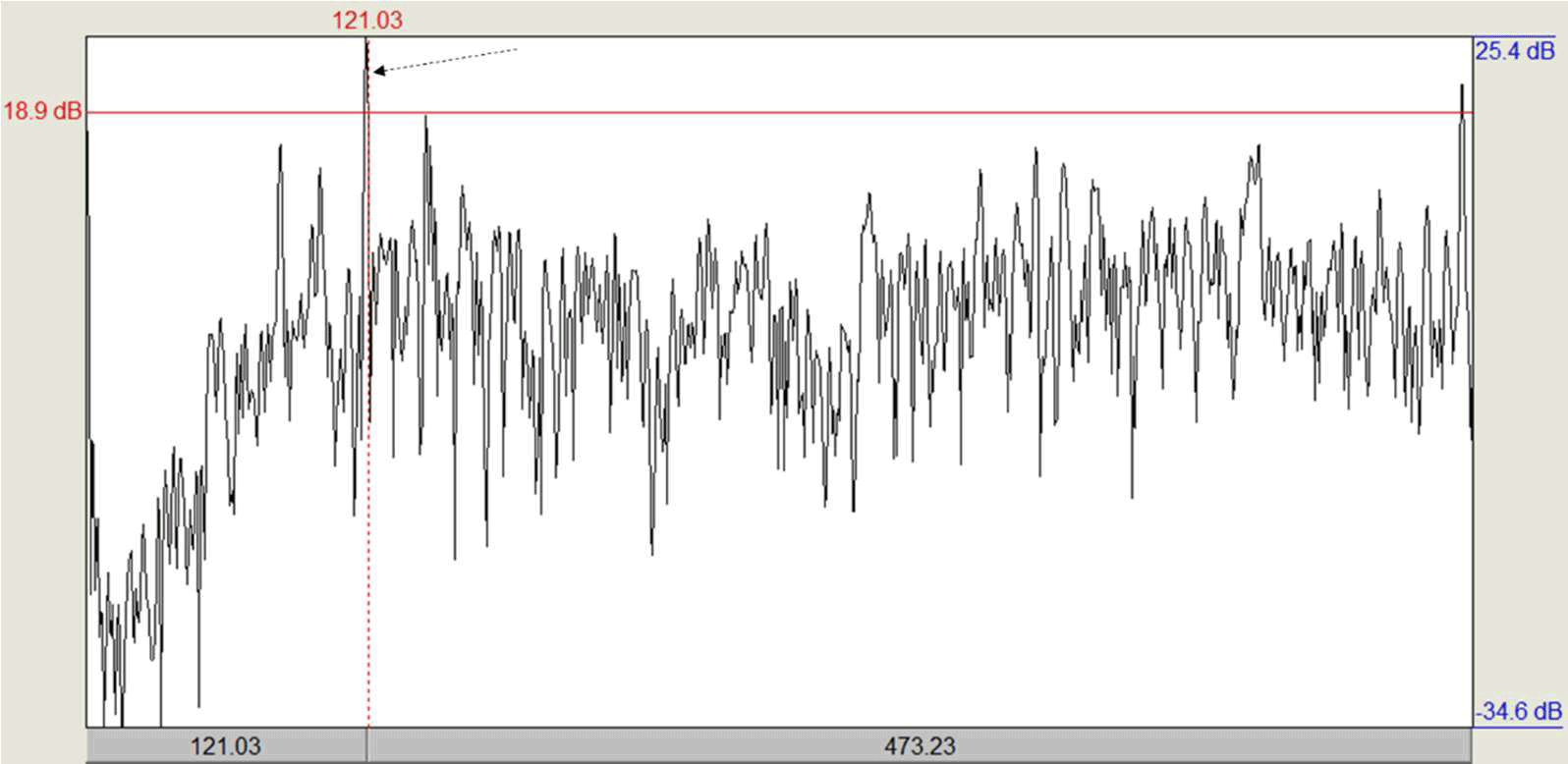

Como você pode ver, o terceiro cabo transmite constantemente um sinal na velocidade do ventilador para a placa-mãe. O quarto cabo transmite instruções para alterar a velocidade de rotação usando o sinal de modulação por largura de pulso (PWM)[11] . Em computadores mais antigos, o quarto cabo está ausente e a velocidade do ventilador não é ajustável.A velocidade do ventilador é alterada automática ou manualmente. Neste último caso, isso é feito através do BIOS ou do sistema operacional. Existem vários programas proprietários e de código aberto para controlar e medir a velocidade dos ventiladores em várias placas-mãe para Windows, Linux e macOS[12] [13] [14] .Sabe-se que, com o aumento da velocidade de rotação de um ventilador, seu volume aumenta (ruído acústico). O diagrama mostra um gráfico do volume percebido da ventoinha do processador quando a velocidade de rotação muda de 1000 para 4500 RPM e vice-versa, a uma distância de 1 metro (acima) e 4 metros (abaixo). Nos dois casos, o som é gravado pelo microfone do telefone móvel. O volume pode variar para diferentes modelos de ventiladores, mas a tendência básica permanece inalterada: quanto mais rápido o ventilador gira, maior o ruído.Além disso, com uma alteração na velocidade de rotação, o tom do som - Frequência de passagem da lâmina (BPF) também muda.O BPF (em hertz) é medido multiplicando o número de pás ( n ) pela velocidade de rotação Rem rotações por minuto (RPM), entãoBPF = n * R / 60O gráfico mostra um espectro típico de ruído do ventilador a cerca de 1000 RPM.

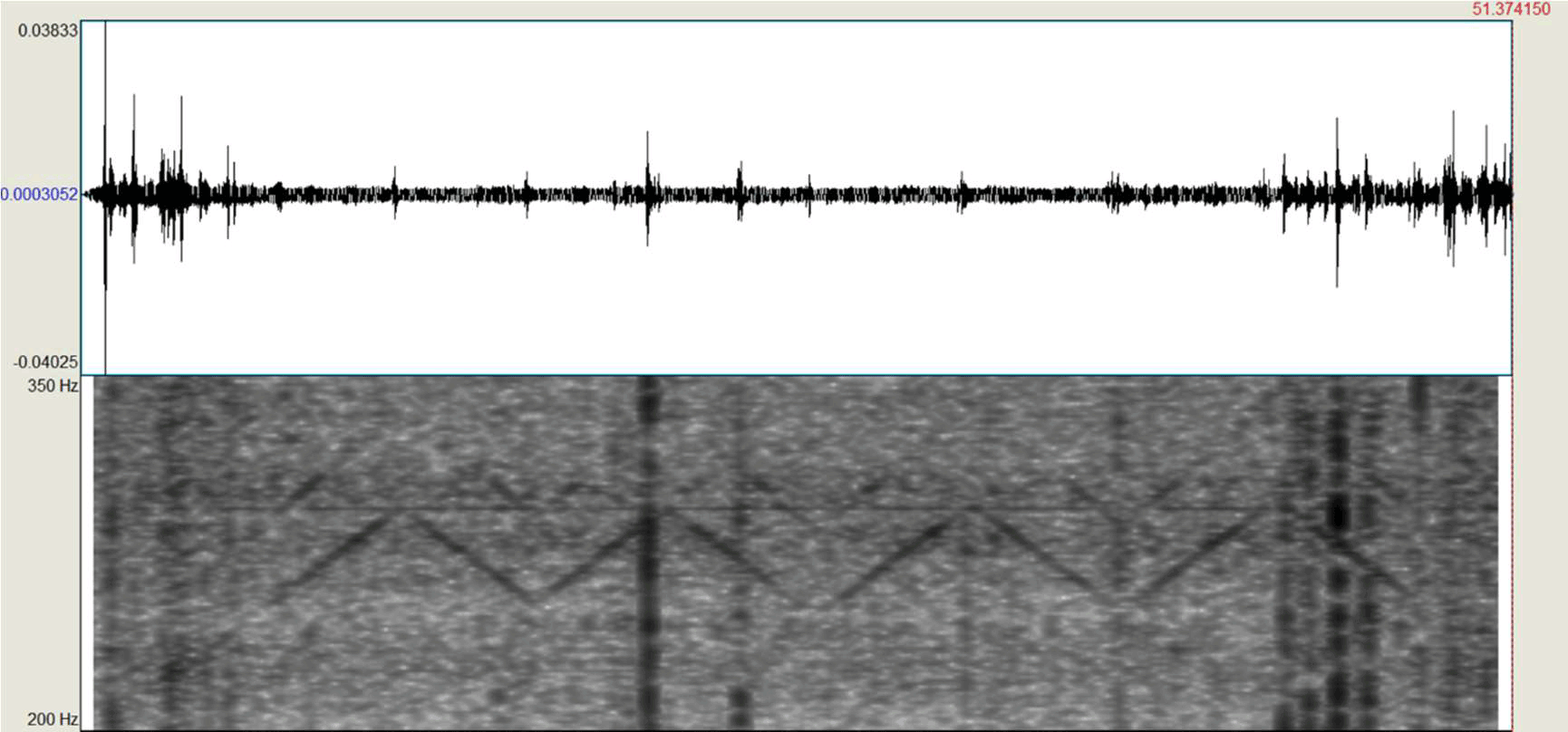

O volume pode variar para diferentes modelos de ventiladores, mas a tendência básica permanece inalterada: quanto mais rápido o ventilador gira, maior o ruído.Além disso, com uma alteração na velocidade de rotação, o tom do som - Frequência de passagem da lâmina (BPF) também muda.O BPF (em hertz) é medido multiplicando o número de pás ( n ) pela velocidade de rotação Rem rotações por minuto (RPM), entãoBPF = n * R / 60O gráfico mostra um espectro típico de ruído do ventilador a cerca de 1000 RPM. Para analisar o sinal de áudio, a frequência de amostragem foi reduzida de 44,1 kHz para 2 kHz por simplicidade e o sinal foi filtrado nas faixas de BPF desejadas. Assim, acabou por compilar uma tabela cuja velocidade de rotação corresponde à qual BPF, por exemplo, para um ventilador de sete pás (na tabela).

Para analisar o sinal de áudio, a frequência de amostragem foi reduzida de 44,1 kHz para 2 kHz por simplicidade e o sinal foi filtrado nas faixas de BPF desejadas. Assim, acabou por compilar uma tabela cuja velocidade de rotação corresponde à qual BPF, por exemplo, para um ventilador de sete pás (na tabela).| R (RPM) | BPF (Hz) |

|---|

| 1000-1600 | 116-187 |

| 1600-3000 | 187-350 |

| 2000-2500 | 233-292 |

| 4000-4500 | 466-525 |

Infelizmente, as frequências nas regiões de 100 a 600 Hz são distinguíveis pelo ouvido humano, de modo que a vítima de um ataque pode ouvir uma mudança de frequência pelo ouvido. Os autores do trabalho científico recomendam o uso de vários métodos para mascarar um ataque: 1) conduzi-lo em um momento em que a probabilidade de estar perto de uma pessoa é mínima; 2) use as frequências mais baixas possíveis de 140-170 Hz; 3) use faixas de frequência próximas, com uma diferença não superior a 100 Hz entre 0 e 1.Os pesquisadores usaram dois métodos para modular o sinal: modulação de amplitude (Amplitude Shift Keying, ASK) e modulação de frequência Frequency Shift Keying (FSK). O primeiro método é mais versátil e se adapta a quase todos os ventiladores, enquanto o segundo método é mais resistente ao ruído ambiente. Em ambos os casos, os valores 0 e 1 são transmitidos alterando a velocidade do ventilador, mas a amplitude do sinal portador no primeiro caso é a sua amplitude e, no segundo caso, a frequência da onda portadora.Os diagramas abaixo mostram a diferença no sinal gravado, que é transmitido pelo método de modulação de amplitude (superior) e modulação de frequência (inferior). Nos dois casos, um sinal 101010 é transmitido com um intervalo de tempo de 5 segundos quando a velocidade do ventilador muda entre 1000 RPM e 1600 RPM. No primeiro caso, a transmissão foi realizada em 60 segundos, no segundo caso - 150 segundos. Modulação de amplitude Modulação de

Modulação de amplitude Modulação de frequênciaPesquisadores sugerem o uso do método de sincronização dinâmica para transmissão de dados para eliminar erros quando o receptor e o transmissor mudam de local em relação um ao outro durante a transmissão. Durante a sincronização dinâmica, um quadro de controle de 4 bits é transmitido antes de cada quadro de carga útil de 12 bits.Os pesquisadores testaram o método desenvolvido de exfiltração de dados em um computador Dell OptiPlex 9020 com uma placa-mãe Intel Core i7-4790 e um chipset Intel Q87 (Lynx Point). Como já mencionado, o método é universal e pode ser usado com computadores de diferentes modelos.Como receptor de sinal, foi utilizado um telefone celular Samsung Galaxy S4 (I9500).O experimento foi conduzido em um laboratório com um nível padrão de ruído ambiente, onde vários outros computadores estranhos e um sistema de ar condicionado funcionavam.O experimento mostrou que a taxa de dados através do ventilador é altamente dependente da relação sinal-ruído (SNR). Quanto mais forte o ruído ambiente em relação ao sinal desejado, menor a velocidade de transmissão.Aqui está como é a transmissão da carga útil na sequência de bits 01010101 com diferentes parâmetros de transmissão e a diferentes distâncias entre o receptor e o transmissor.Distância de 1 metro, velocidade do ventilador 1000-1600 RPM, método de modulação B-FSK. A velocidade efetiva de transmissão é de 3 bits por minuto,

frequênciaPesquisadores sugerem o uso do método de sincronização dinâmica para transmissão de dados para eliminar erros quando o receptor e o transmissor mudam de local em relação um ao outro durante a transmissão. Durante a sincronização dinâmica, um quadro de controle de 4 bits é transmitido antes de cada quadro de carga útil de 12 bits.Os pesquisadores testaram o método desenvolvido de exfiltração de dados em um computador Dell OptiPlex 9020 com uma placa-mãe Intel Core i7-4790 e um chipset Intel Q87 (Lynx Point). Como já mencionado, o método é universal e pode ser usado com computadores de diferentes modelos.Como receptor de sinal, foi utilizado um telefone celular Samsung Galaxy S4 (I9500).O experimento foi conduzido em um laboratório com um nível padrão de ruído ambiente, onde vários outros computadores estranhos e um sistema de ar condicionado funcionavam.O experimento mostrou que a taxa de dados através do ventilador é altamente dependente da relação sinal-ruído (SNR). Quanto mais forte o ruído ambiente em relação ao sinal desejado, menor a velocidade de transmissão.Aqui está como é a transmissão da carga útil na sequência de bits 01010101 com diferentes parâmetros de transmissão e a diferentes distâncias entre o receptor e o transmissor.Distância de 1 metro, velocidade do ventilador 1000-1600 RPM, método de modulação B-FSK. A velocidade efetiva de transmissão é de 3 bits por minuto, a distância é de 1 metro, a velocidade do ventilador é de 4000 a 4250 RPM, o método de modulação é o B-FSK. A velocidade efetiva de transmissão é de 15 bits por minuto, a

a distância é de 1 metro, a velocidade do ventilador é de 4000 a 4250 RPM, o método de modulação é o B-FSK. A velocidade efetiva de transmissão é de 15 bits por minuto, a distância é de 4 metros, a velocidade do ventilador é 2000-2500 RPM, o método de modulação é B-FSK. A taxa de bits efetiva é de 10 bits por minuto

distância é de 4 metros, a velocidade do ventilador é 2000-2500 RPM, o método de modulação é B-FSK. A taxa de bits efetiva é de 10 bits por minuto No experimento, foi possível gravar e descriptografar o sinal de um telefone móvel a uma distância de até 8 metros. Obviamente, o nível SNR será muito mais alto se você usar microfones direcionais e outros equipamentos especializados.

No experimento, foi possível gravar e descriptografar o sinal de um telefone móvel a uma distância de até 8 metros. Obviamente, o nível SNR será muito mais alto se você usar microfones direcionais e outros equipamentos especializados.Literatura

[1] MG Kuhn e RJ Anderson, “Tempestade mole: transmissão oculta de dados usando emanações eletromagnéticas”, Esconder informações , Springer-Verlag, 1998, pp. 124-142. Voltar ao artigo

[2] MG Kuhn, "Emanações comprometedoras: escutando riscos de telas de computador", Universidade de Cambridge, Laboratório de Computação, 2003. Retornar ao artigo

[3] M. Vuagnoux e S. Pasini, “Emanações eletromagnéticas comprometedoras de teclados com e sem fio” Simpósio de segurança USENIX , 2009. Retornar ao artigo

[4] M. Guri, A. Kachlon, O. Hasson, G. Kedma, Y. Mirsky and Y. Elovici, «GSMem: Data Exfiltration from Air-Gapped Computers over GSM Frequencies,» Washington, D.C., 2015.

[5] J. Loughry and A. D. Umphress, «Information leakage from optical emanations», ACM Transactions on Information and System Security (TISSEC), vol. 5, no. 3, pp. 262-289, 2002.

[6] M. Guri, M. Monitz, Y. Mirski and Y. Elovici, «BitWhisper: Covert Signaling Channel between Air-Gapped Computers using Thermal Manipulations,» in Computer Security Foundations Symposium (CSF), IEEE, 2015.

[7] V. T. M. t. C. A.-G. S. f. P. N. Attack, «Eunchong Lee; Hyunsoo Kim; Ji Won Yoon», Information Security Applications, vol. 9503, pp. 187-199, 2015.

[8] M. Hanspach and M. Goetz, «On Covert Acoustical Mesh Networks in Air», Journal of Communications, vol. 8, 2013.

[9] A. Madhavapeddy, R. Sharp, D. Scott and A. Tse, «Audio networking: the forgotten wireless technology», Pervasive Computing, IEEE, vol. 4, no. 3, 2008.

[10] E. Thiele, «Tempest for Eliza», 2001. [Online]. :

www.erikyyy.de/tempest. [Accessed 4 10 2013].

[11] Alfredo Milani Comparetti, «What is PWM and what is the difference between Analog and Digital?», 2004. [Online]. : www.almico.com/sfarticle.php?id=1.

[12] «SpeedFan», [Online]. : www.almico.com/sfdownload.php.

[13] «Mac/SMC Fan Control for Windows (+ Temp)», [Online]. : sourceforge.net/projects/macfan.

[14] «fanCON — Fan control for Linux systems», [Online]. : sourceforge.net/projects/fancon. Source: https://habr.com/ru/post/pt395417/

All Articles