Uma exploração de trabalho foi publicada para todas as versões de antivírus. O fato de o código de empréstimo sob a GPL ser revelado

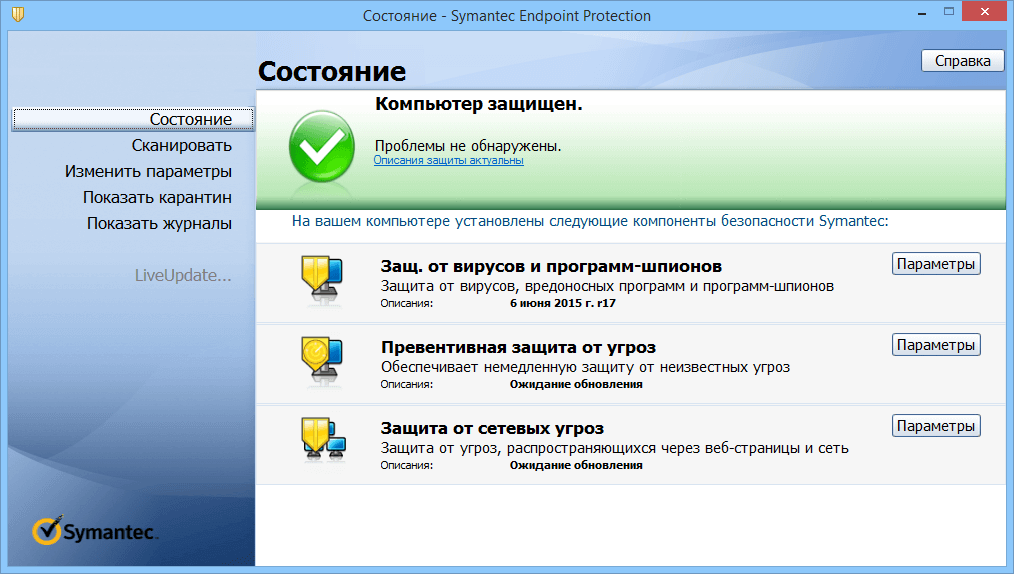

Ontem, Tavis Ormandy, do hacker Project Zero, no Google, postou acesso aberto a inúmeras vulnerabilidades nos programas antivírus da Symantec, incluindo vulnerabilidades de execução remota de código.Alguns especialistas dizem que o programa antivírus instalado no computador, dado seu nível máximo de privilégios no sistema, pode se tornar um vetor de ataque adicional, ou seja, uma violação adicional na segurança geral do sistema. O exemplo da Symantec demonstra isso da maneira mais clara possível. Em alguns casos, no Windows, o código malicioso é carregado diretamente no kernel do sistema operacional, causando danos à memória do kernel.Os programas da Symantec usam o mesmo kernel; portanto, os métodos descritos funcionam para todos os programas da Symantec, incluindo antivírus vendidos sob a marca Norton. Entre eles estão:

Ontem, Tavis Ormandy, do hacker Project Zero, no Google, postou acesso aberto a inúmeras vulnerabilidades nos programas antivírus da Symantec, incluindo vulnerabilidades de execução remota de código.Alguns especialistas dizem que o programa antivírus instalado no computador, dado seu nível máximo de privilégios no sistema, pode se tornar um vetor de ataque adicional, ou seja, uma violação adicional na segurança geral do sistema. O exemplo da Symantec demonstra isso da maneira mais clara possível. Em alguns casos, no Windows, o código malicioso é carregado diretamente no kernel do sistema operacional, causando danos à memória do kernel.Os programas da Symantec usam o mesmo kernel; portanto, os métodos descritos funcionam para todos os programas da Symantec, incluindo antivírus vendidos sob a marca Norton. Entre eles estão:- Norton Security, Norton 360 e outros produtos herdados do Norton (todas as plataformas)

- Symantec Endpoint Protection (todas as versões, todas as plataformas)

- Symantec Email Security (todas as plataformas)

- Symantec Protection Engine (todas as plataformas)

- Symantec Protection for SharePoint Servers

- E outros

Tavis Ormandy, do Project Zero, revelou exemplos de algumas vulnerabilidades, para que todos compreendam a essência do problema.No caso dos antivírus, o problema é como eles examinam arquivos executáveis empacotados por empacotadores como o UPX . Para verificar esses arquivos, os antivírus usam descompactadores de arquivos especiais para retornar o arquivo à sua forma original. Isso ajuda com empacotadores padrão, mas, quanto ao resto, você precisa recorrer à emulação.Tavis Ormandy escreve que todos esses métodos são desnecessariamente complexos e extremamente vulneráveis, porque é muito difícil tornar esse código seguro. “Recomendamos o uso do sandbox e do Ciclo de Vida do Desenvolvimento de Segurançamas os fornecedores costumam cortar custos aqui ”, escreve Thevis. Por esse motivo, os desempacotadores se tornam uma enorme fonte de vulnerabilidades, como já era o caso da Comodo , ESET , Kaspersky , Fireeye e muitas outras .No caso da Symantec, a situação é ainda pior, porque em seus programas os desempacotadores funcionam no kernel !Por exemplo, seu descompactador para ASPack permite um estouro de buffer trivial se o valor SizeOfRawData for maior que SizeOfImage . Quando isso acontece, a Symantec transfere os bytes "extras" para o buffer usandomemcpy. Conseqüentemente, podemos facilmente executar código arbitrário para execução no nível do kernel usando este método: char *buf = malloc(SizeOfImage)

memcpy(&buf[DataSection->VirtualAddress],

DataSection->PointerToRawData,

SectionSizeOnDisk)

A vulnerabilidade CVE-2016-2208 é descrita em mais detalhes no rastreador de erros . Nos sistemas operacionais Linux, macOS e Unix, ele causa um estouro limpo no nível da raiz no processo Symantec ou Norton e, no Windows, causa corrupção de memória do kernel.Como a Symantec usa um driver especial para interceptar todas as interrupções do sistema, para explorar a vulnerabilidade, basta enviar à vítima um arquivo por e-mail ou um link para a exploração. A vítima não precisa abrir o arquivo ou seguir o link, o antivírus fará tudo sozinho . Isso permite que o worm se espalhe automaticamente para todos os sistemas com o antivírus Symantec / Norton instalado!Assim, você pode facilmente infectar um grande número de computadores na rede local da empresa.É curioso que, antes de publicar as informações em domínio público, Tavis Ormandy tenha enviado uma exploração ao departamento de segurança por e-mail em um arquivo zip protegido por senha, e a senha tenha sido indicada no texto da carta. Mas o servidor de correio com “recursos de segurança” instalados a Symantec extraiu a senha do texto da mensagem, aplicou-a ao arquivo e travou-se no processo de estudar o código de exploração .Tavis Ormandy também fala sobre vulnerabilidades na análise de arquivos do PowerPoint e outros arquivos do Microsoft Office, além de vulnerabilidades no mecanismo heurístico Bloodhound Heuristics (Advanced Heuristic Protection). Explorar código-fonte publicado. Trata-se de uma exploração 100% funcional que funciona com as configurações padrão do Norton Antivirus e Symantec Endpoint e funciona exatamente quando você envia o link por correio ou publica o link em uma página da Web (não precisa ser aberto).Nesse caso, os seguintes produtos são vulneráveis (nem todos os programas potencialmente vulneráveis da Symantec estão listados aqui, é bem possível que a exploração funcione em outros também):- Norton Antivirus (Mac, Windows)

- Symantec Endpoint (Mac, Windows, Linux, Unix)

- Symantec Scan Engine (todas as plataformas)

- Symantec Cloud / NAS Protection Engine (todas as plataformas)

- Symantec Email Security (todas as plataformas)

- Symantec Protection for SharePoint / Exchange / Notes / etc (todas as plataformas)

- Todos os outros programas Symantec / Norton Carrier, Enterprise, SMB, Home e outros programas antivírus

- E outros

No Windows, isso leva à execução do código no nível do SISTEMA, em outros sistemas operacionais com privilégios de root.Alguns dos programas da Symantec não são atualizados automaticamente; portanto, os administradores de sistema precisam tomar medidas urgentes para proteger suas redes. Informações oficiais da Symantec estão aqui .UPD Como se viu , a Symantec pegou emprestado código das bibliotecas de código aberto libmspack e unrarsrc - e não os atualizou por pelo menos sete anos!