Como as principais empresas de PC ajudam os hackers

Os principais fabricantes de software (Microsoft, Oracle, SAP SE, etc.) envidam muitos esforços para garantir uma atualização segura do sistema operacional com programas relevantes e proteger os computadores contra hackers.Mas, como se viu, os fabricantes de hardware de PC não são tão cuidadosos. A empresa Duo Segurança realizou um estudo no domínio do software atualiza os cinco principais fabricantes de PC: HP, Dell, Acer, Lenovo e Asus. Os resultados mostraram que as empresas listadas não garantem a segurança adequada de seus produtos. Os pontos fracos encontrados permitem que os hackers capturem o processo de atualização e instalem códigos maliciosos. Pesquisadores do laboratório Duo descobriram que todos os cinco fabricantes conhecidos como OEMs (Original Equipment OEMs) forneciam aos computadores atualizadores pré-instalados que tinham pelo menos uma vulnerabilidade de alto risco. Ele fornece ao hacker a capacidade de executar remotamente códigos maliciosos e obter controle completo sobre o sistema. Segundo os pesquisadores, essas são as condições mais favoráveis à penetração ilegal, que não exigem habilidades especiais de hackers. Mais informações sobre a pesquisa de vulnerabilidades podem ser encontradas no relatório original (formato PDF) .Os computadores pessoais OEM tinham várias falhas de segurança (entrega de atualização via protocolo HTTP, falta de confirmações e assinaturas de arquivos de atualização). Os problemas permitem que os atacantes atacem e interceptem arquivos de atualização, substituindo-os por malware.

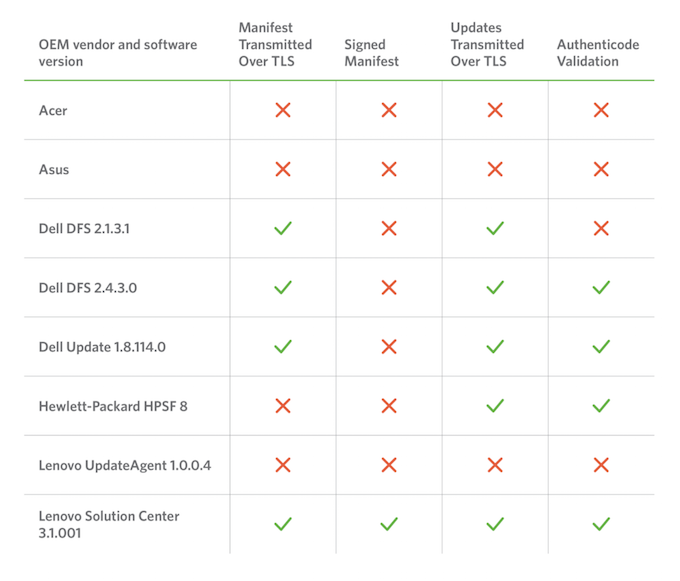

Pesquisadores do laboratório Duo descobriram que todos os cinco fabricantes conhecidos como OEMs (Original Equipment OEMs) forneciam aos computadores atualizadores pré-instalados que tinham pelo menos uma vulnerabilidade de alto risco. Ele fornece ao hacker a capacidade de executar remotamente códigos maliciosos e obter controle completo sobre o sistema. Segundo os pesquisadores, essas são as condições mais favoráveis à penetração ilegal, que não exigem habilidades especiais de hackers. Mais informações sobre a pesquisa de vulnerabilidades podem ser encontradas no relatório original (formato PDF) .Os computadores pessoais OEM tinham várias falhas de segurança (entrega de atualização via protocolo HTTP, falta de confirmações e assinaturas de arquivos de atualização). Os problemas permitem que os atacantes atacem e interceptem arquivos de atualização, substituindo-os por malware. No relatório Duo Security:

No relatório Duo Security:Basta atingir uma parte insignificante do software para negar a eficácia de muitas, se não todas, medidas de segurança. Um firewall pessoal e a navegação segura de arquivos são simplesmente impotentes, enquanto os OEMs os danificam com o software pré-instalado.

Os manifestos de muitos fabricantes não possuem assinaturas digitais - os arquivos do atualizador devem ser extraídos do servidor e instalados. Os invasores podem interceptar manifestos não assinados se forem transmitidos de maneira insegura. Em seguida, eles excluem arquivos de atualização importantes do manifesto (privam completamente o usuário da atualização) ou adicionam arquivos maliciosos à lista. O último ocorre quando os fabricantes não assinam arquivos de atualização, permitindo que os invasores insiram seus próprios arquivos não assinados. Alguns manifestos contêm comandos internos necessários para concluir a atualização. Mas um hacker pode simplesmente adicionar um comando interno para instalar e executar seus arquivos nocivos.O pesquisador da Duo Security, Darren Kemp, acredita:Existem várias maneiras de abusar dos erros de comando e erro. E muito do que o administrador não pode fazer pode ser feito pelo usuário (através dos comandos internos do manifesto).

Os cinco fabricantes revisados são apenas para referência. Em seu relatório, os cientistas observam que, com base em estudos em geral, a confiabilidade da proteção do PC de todos os fabricantes está em dúvida. É verdade que eles dão mais apoio à Apple, acreditando que seu atualizador pode estar mais fechado. Como a empresa é sensível demais a problemas de segurança e não instala Bloatware externo (software funcionalmente redundante e com uso intenso de recursos) em suas máquinas.Como Kemp diz:Este é um daqueles casos em que a "parede de pedra ao redor do jardim" da Apple funciona. Você obtém (apenas) o software Apple ... eles controlam todo o resto.

Os fabricantes de PC instalam ferramentas de atualização no computador, como: atualização de drivers e atualização de software funcionalmente redundante e com muitos recursos, pré-instalado na máquina na compra. O Bloatware pode representar qualquer coisa, desde uma avaliação mensal de software de terceiros a adware que envia anúncios ao navegador quando um usuário navega de um site para outro. Em alguns casos, as atualizações são enviadas para sites OEM para baixar atualizações. Mas eles também enviam computadores para páginas de fornecedores de software de terceiros para receber atualizações.Os cientistas descobriram 12 vulnerabilidades nos cinco fabricantes mencionados. Cada empresa possui pelo menos uma vulnerabilidade de alto risco em seus atualizadores, o que fornece a capacidade de executar remotamente o código.| Fabricante | Descrição da vulnerabilidade | Grau de risco | Status do fabricante | CVE (vulnerabilidades e impactos comuns) |

| HP | Serviço HPSA (ativador HP) chamado vulnerabilidade de canal | Alta | Corrigido na versão mais recente | Não definido |

| Updater HPSF DLL ataque pré-carregamento | Média | Corrigido na versão mais recente | Não definido |

| Execução arbitrária de código do HP Support Framework | Alta | Vulnerabilidade corrigida em 13 de abril de 2016. A HP não forneceu CVE nem notificou publicamente os consumidores | Não definido |

| Redirecionamento aberto em HP.com | Baixo | Fixado em 31 de março de 2016 | |

| Guia de verificação de desvio / origem em manipuladores de servidor HTTP locais | Baixo | Apesar das cartas, ainda não corrigidas | |

| HPDIA Downloads | | , | |

| HPDIA Downloads | | , | |

| Asus | Asus LiveUpdate | | . 125 | CVE-2016-3966 |

| Asus Giftbox | | . 125 | CVE-2016-3967 |

| Acer | | | . 45 | CVE-2016-3964 |

| | | . 45 | CVE-2016-3965 |

| Lenovo | LiveAgent | | 2016 . | CVE-2016-3944 |

Dos cinco fabricantes de OEM, os atualizadores da Dell foram os mais seguros. Embora a empresa não assine seus manifestos, ela os envia juntamente com os arquivos de atualização por meio de protocolos HTTPS seguros. É verdade que os cientistas encontraram problemas na versão mais recente de outro programa de atualização da empresa para os Serviços Dell Foundation. Mas, aparentemente, os especialistas da Dell descobriram as vulnerabilidades anteriormente e já as corrigiram por conta própria.A Hewlett-Packard também marcou pontos suficientes. A empresa transfere a atualização via HTTPS, bem como atualizações verificadas. Mas ela não assinou seus manifestos. E no caso de um componente do programa para baixar arquivos, ele não é capaz de garantir a verificação. Um invasor pode baixar um arquivo malicioso não assinado em um computador e oferecer ao usuário que o execute. Dado o problema de redirecionar a HP, um hacker pode redirecionar o computador do usuário para um URL malicioso. Além disso, o cracker baixa facilmente códigos maliciosos e engana o usuário para iniciá-lo.Os cientistas investigaram duas atualizações da Lenovo - Lenovo Solutions Center e UpdateAgent. O primeiro foi um dos melhores considerados. Mas o segundo acabou sendo um dos piores. Os arquivos de manifesto e atualização foram transmitidos em texto não criptografado e os atualizadores não confirmaram a assinatura dos arquivos.A Acer tentou fazer o certo. Mas eles não especificaram que o atualizador deveria verificar assinaturas. Ele também não assinou seus manifestos, permitindo que o cracker adicione arquivos maliciosos aos manifestos.Mas na Asus, as coisas eram ainda piores. Seu atualizador era tão ruim que os cientistas o chamaram de "execução remota de código como um serviço". Na verdade, é uma capacidade interna de inserir código malicioso, como se fosse especialmente para hackers. A Asus envia arquivos de atualização assinados e manifestos via HTTP em vez de HTTPS. Embora o manifesto esteja criptografado, o algoritmo de hash MD5 é divulgado (consiste nas palavras "Asus Live Update").Segundo os pesquisadores, o uso de HTTPS e assinaturas melhoraria significativamente a segurança das empresas de PC. A comunicação oportuna e eficaz em caso de problemas também desempenha um papel especial. Lenovo, HP e Dell têm canais diretos para relatar problemas de segurança relacionados ao seu software. Enquanto a Acer e a Asus não possuem esses canais.Os fabricantes reagiram de maneira diferente aos resultados da pesquisa. A HP já corrigiu as vulnerabilidades mais graves. A Lenovo simplesmente removeu software vulnerável de sistemas danificados. Acer e Asus ainda não deram uma resposta quando vão resolver os problemas.De acordo com Steve Manzuik, diretor de pesquisa de segurança da Duo Labs:A Asus disse que eles vão consertar tudo dentro de um mês. Mas eles atrasaram a data indefinidamente ...

Source: https://habr.com/ru/post/pt395655/

All Articles