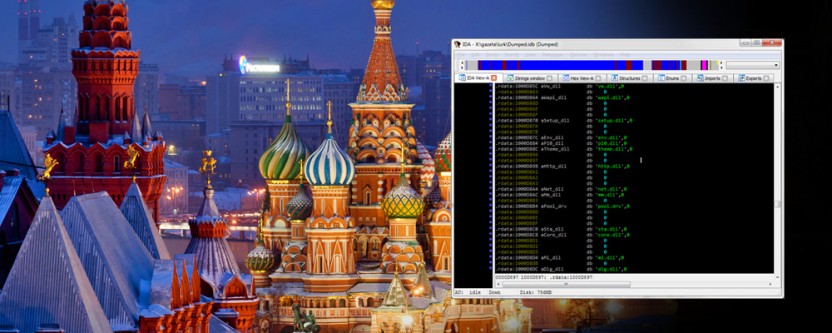

O Trojan bancário Lurk foi distribuído com software oficial que trabalha em muitos grandes bancos na Rússia

Os criadores do malware que permitiram roubar bilhões de rublos de bancos na Federação Russa fizeram o upload para o site oficial do desenvolvedor de sistemas de controle remoto para sistemas de computadores

Hoje, detalhes da investigação sobre o caso de roubo por invasores de mais de 1,7 bilhão de rublos das contas de clientes de bancos russos ao longo de cinco anos se tornaram conhecidos. O caso criminal envolveu uma comunidade de hackers de 15 regiões da Rússia que usaram o Trojan Lurk para invadir redes bancárias, escreve Kommersant. Os especialistas em segurança da informação envolvidos na investigação acreditam que os administradores de sistemas dos departamentos de TI dos bancos são indiretamente culpados do incidente. Foram eles que facilitaram a penetração do vírus nas redes corporativas, baixando da Web o software infectado por Trojan.Investigadores do Departamento de Investigação do Ministério da Administração Interna da Federação Russa estabeleceram possíveis métodos para disseminar o vírus através de redes bancárias. A situação ficou um pouco mais clara depois que em junho foram detidos cerca de 50 cibercriminosos de 15 regiões da Rússia envolvidos no roubo de 1,7 bilhão de rublos de bancos russos. O mesmo grupo de cibercriminosos, de acordo com a investigação, esteve envolvido em tentativas de retirar outros 2,2 bilhões de rublos. As ações do grupo criminoso afetaram, em particular, os bancos de Moscou, o Metallinvestbank e o garant-invest, bem como o Yakut Taata.A penetração na rede de bancos foi realizada com o Trojan Lurk, cujo desenvolvimento é responsável pelos representantes do grupo detido. Os principais membros e líderes do grupo são residentes da região de Sverdlovsk. 14 membros do grupo foram detidos em Ecaterimburgo e levados para Moscou. Os supostos líderes comunitários são Konstantin Kozlovsky e Alexander Eremin.Os investigadores acreditam que os representantes da comunidade introduziram o Trojan Lurk usando o software Ammyy Admin. A Kaspersky Lab ajuda na investigação, publicando um relatório especial com os resultados da análise de incidentes. Note-se que durante a investigação a Kaspersky Lab trabalhou em conjunto com especialistas do Sberbank. O relatório indicava que os atacantes usavam duas formas principais de propagação do vírus. O primeiro é o uso de pacotes de exploração, o segundo é o trabalho com sites invadidos. Na primeira versão, foi utilizada a distribuição de malware através de sites especializados: sites de notícias especializados com links ocultos para arquivos de vírus e fóruns de contabilidade. A segunda opção é invadir o site da Ammyy e infectar o software de trabalho remoto diretamente do site do fabricante. Os clientes de Ammyy são o Ministério da Administração Interna da Rússia, Russian Post,sistema de informações legais "Garantidor".Os especialistas da Kaspersky Lab descobriram que o arquivo do programa, localizado no site da Ammyy, não é assinado digitalmente. Após iniciar o pacote de distribuição baixado, o arquivo executável criou e executou mais dois arquivos executáveis: este é o instalador do utilitário e o Trojan-Spy.Win32.Lurk. Os representantes do grupo criminoso usaram um algoritmo especial para verificar a propriedade do computador infectado na rede corporativa. A verificação foi realizada por um script php modificado no servidor do Ammyy Group.Segundo os participantes da investigação, o vírus provavelmente foi lançado pelos funcionários dos departamentos de TI das empresas afetadas. A culpa dos especialistas é indireta, pois eles podem não suspeitar que o kit de distribuição de software tenha sido baixado do servidor oficial da empresa desenvolvedora. Também ocorreu que, após a detenção de um grupo de suspeitos, o conteúdo do pacote de distribuição mudou. Assim, o programa Trojan-PSW.Win32.Fareit começou a se espalhar a partir do site, roubando informações pessoais, e não o Trojan Lurk. "Isso sugere que os atacantes por trás do hacking do site Ammyy Admin oferecem a todos um" lugar "no conta-gotas de Trojan para distribuição no ammyy.com", diz o relatório da Kaspersky Lab.Segundo especialistas em segurança da informação, esses incidentes podem ser evitados usando o procedimento de controle para o uso de software de terceiros.

Hoje, detalhes da investigação sobre o caso de roubo por invasores de mais de 1,7 bilhão de rublos das contas de clientes de bancos russos ao longo de cinco anos se tornaram conhecidos. O caso criminal envolveu uma comunidade de hackers de 15 regiões da Rússia que usaram o Trojan Lurk para invadir redes bancárias, escreve Kommersant. Os especialistas em segurança da informação envolvidos na investigação acreditam que os administradores de sistemas dos departamentos de TI dos bancos são indiretamente culpados do incidente. Foram eles que facilitaram a penetração do vírus nas redes corporativas, baixando da Web o software infectado por Trojan.Investigadores do Departamento de Investigação do Ministério da Administração Interna da Federação Russa estabeleceram possíveis métodos para disseminar o vírus através de redes bancárias. A situação ficou um pouco mais clara depois que em junho foram detidos cerca de 50 cibercriminosos de 15 regiões da Rússia envolvidos no roubo de 1,7 bilhão de rublos de bancos russos. O mesmo grupo de cibercriminosos, de acordo com a investigação, esteve envolvido em tentativas de retirar outros 2,2 bilhões de rublos. As ações do grupo criminoso afetaram, em particular, os bancos de Moscou, o Metallinvestbank e o garant-invest, bem como o Yakut Taata.A penetração na rede de bancos foi realizada com o Trojan Lurk, cujo desenvolvimento é responsável pelos representantes do grupo detido. Os principais membros e líderes do grupo são residentes da região de Sverdlovsk. 14 membros do grupo foram detidos em Ecaterimburgo e levados para Moscou. Os supostos líderes comunitários são Konstantin Kozlovsky e Alexander Eremin.Os investigadores acreditam que os representantes da comunidade introduziram o Trojan Lurk usando o software Ammyy Admin. A Kaspersky Lab ajuda na investigação, publicando um relatório especial com os resultados da análise de incidentes. Note-se que durante a investigação a Kaspersky Lab trabalhou em conjunto com especialistas do Sberbank. O relatório indicava que os atacantes usavam duas formas principais de propagação do vírus. O primeiro é o uso de pacotes de exploração, o segundo é o trabalho com sites invadidos. Na primeira versão, foi utilizada a distribuição de malware através de sites especializados: sites de notícias especializados com links ocultos para arquivos de vírus e fóruns de contabilidade. A segunda opção é invadir o site da Ammyy e infectar o software de trabalho remoto diretamente do site do fabricante. Os clientes de Ammyy são o Ministério da Administração Interna da Rússia, Russian Post,sistema de informações legais "Garantidor".Os especialistas da Kaspersky Lab descobriram que o arquivo do programa, localizado no site da Ammyy, não é assinado digitalmente. Após iniciar o pacote de distribuição baixado, o arquivo executável criou e executou mais dois arquivos executáveis: este é o instalador do utilitário e o Trojan-Spy.Win32.Lurk. Os representantes do grupo criminoso usaram um algoritmo especial para verificar a propriedade do computador infectado na rede corporativa. A verificação foi realizada por um script php modificado no servidor do Ammyy Group.Segundo os participantes da investigação, o vírus provavelmente foi lançado pelos funcionários dos departamentos de TI das empresas afetadas. A culpa dos especialistas é indireta, pois eles podem não suspeitar que o kit de distribuição de software tenha sido baixado do servidor oficial da empresa desenvolvedora. Também ocorreu que, após a detenção de um grupo de suspeitos, o conteúdo do pacote de distribuição mudou. Assim, o programa Trojan-PSW.Win32.Fareit começou a se espalhar a partir do site, roubando informações pessoais, e não o Trojan Lurk. "Isso sugere que os atacantes por trás do hacking do site Ammyy Admin oferecem a todos um" lugar "no conta-gotas de Trojan para distribuição no ammyy.com", diz o relatório da Kaspersky Lab.Segundo especialistas em segurança da informação, esses incidentes podem ser evitados usando o procedimento de controle para o uso de software de terceiros.“Não usamos programas de administração remota em nossas atividades. Isso é proibido e estritamente controlado. E qualquer produto de software pronto passa por uma verificação de segurança abrangente, que elimina a presença de códigos ocultos ”, disse o serviço de imprensa do Ural Bank of Sberbank da Federação Russa.

Em alguns bancos da Federação Russa, incluindo o Banco Ural de Reconstrução e Desenvolvimento (UBRD), é proibido o uso de soluções externas para gerenciamento remoto de estações de trabalho.Source: https://habr.com/ru/post/pt396617/

All Articles