A NSA explora a vulnerabilidade de firewall PIX da Cisco há mais de uma década

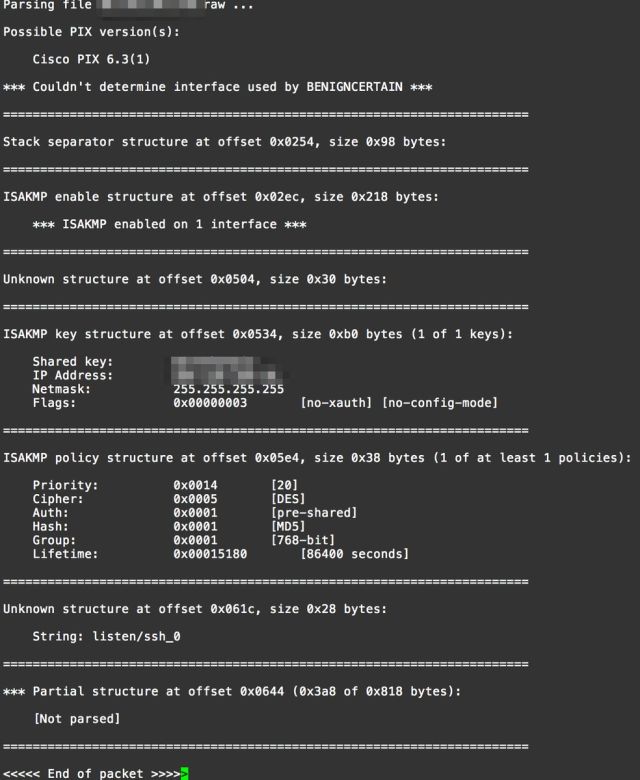

Proteger os firewalls Cisco PIX por anos parecia tão confiável quanto uma parede de tijolos. Mas não, o Information Security Expert Group publicou uma nota informando que a vulnerabilidade na linha de firewalls PIXfabricado pela Cisco, permitiu à NSA receber remotamente chaves criptografadas por dez anos. Os resultados do trabalho realizado pelos pesquisadores são de grande importância, uma vez que os sistemas PIX introduzidos pela Cisco em 2002 foram suportados até 2009. Um grande número de organizações utilizou esses sistemas mesmo após essa data, porque a empresa decidiu fornecer suporte limitado à linha de firewall PIX por quatro anos, até 2013. Muitas empresas, organizações e indivíduos trabalham hoje com firewalls PIX.Como se constatou, todos esses anos, os usuários dos sistemas PIX ficaram vulneráveis ao ataque de cibercriminosos e espiões cibernéticos. O perigo permanece relevante no momento. Os resultados da investigação por especialistas em segurança da informação ajudaram a explicar a publicação de Edward Snowden em Der Spiegel . Esta publicação disse que os funcionários da NSA foram capazes de descriptografar o tráfego de milhares de conexões VPN por hora."Isso significa que a NSA conseguiu recuperar chaves privadas da VPN da Cisco por dez anos", disse Mustafa Al-Bassam, uma das equipes de especialistas em investigação. "E agora está claro como eles podem descriptografar o tráfego de milhares de conexões VPN, conforme declarado na publicação de Der Spiegel ".Usando o serviço de pesquisa Shodan, você pode garantir que, mesmo agora, mais de 15.000 redes de vários tamanhos em todo o mundo trabalhem com o PIX. Os países para os quais a NSA estabeleceu uma vigilância particularmente rígida incluem a Rússia, os EUA e a Austrália. Quanto aos sistemas PIX, as versões 5.3 (9) a 6.3 (4) são vulneráveis. Além disso, os especialistas conseguiram explorar uma vulnerabilidade semelhante na versão 6.3 (5).A Cisco, por sua vez, afirmou que, de fato, as versões PIX 6.xe abaixo são vulneráveis. Seguro são as versões 7.0 e superior.Alguns especialistas da BenignCert conseguiram explorar a vulnerabilidade no Internet Key Exchange, versões da Cisco. Este é um protocolo no qual os certificados digitais são usados para estabelecer uma conexão segura entre duas partes. Durante um ataque a um dispositivo PIX vulnerável, pacotes de dados especialmente formados são enviados. O analisador, que faz parte da exploração, extrai a chave do tráfego da VPN; se necessário, o invasor pode obter outros dados. A ferramenta usada pela NSA permitiu que qualquer usuário conectado à rede global explorasse a vulnerabilidade no PIX. Nenhum trabalho preparatório especial é necessário para explorar a vulnerabilidade. Os especialistas em segurança da informação publicaram uma captura de tela do andamento do ataque:

Proteger os firewalls Cisco PIX por anos parecia tão confiável quanto uma parede de tijolos. Mas não, o Information Security Expert Group publicou uma nota informando que a vulnerabilidade na linha de firewalls PIXfabricado pela Cisco, permitiu à NSA receber remotamente chaves criptografadas por dez anos. Os resultados do trabalho realizado pelos pesquisadores são de grande importância, uma vez que os sistemas PIX introduzidos pela Cisco em 2002 foram suportados até 2009. Um grande número de organizações utilizou esses sistemas mesmo após essa data, porque a empresa decidiu fornecer suporte limitado à linha de firewall PIX por quatro anos, até 2013. Muitas empresas, organizações e indivíduos trabalham hoje com firewalls PIX.Como se constatou, todos esses anos, os usuários dos sistemas PIX ficaram vulneráveis ao ataque de cibercriminosos e espiões cibernéticos. O perigo permanece relevante no momento. Os resultados da investigação por especialistas em segurança da informação ajudaram a explicar a publicação de Edward Snowden em Der Spiegel . Esta publicação disse que os funcionários da NSA foram capazes de descriptografar o tráfego de milhares de conexões VPN por hora."Isso significa que a NSA conseguiu recuperar chaves privadas da VPN da Cisco por dez anos", disse Mustafa Al-Bassam, uma das equipes de especialistas em investigação. "E agora está claro como eles podem descriptografar o tráfego de milhares de conexões VPN, conforme declarado na publicação de Der Spiegel ".Usando o serviço de pesquisa Shodan, você pode garantir que, mesmo agora, mais de 15.000 redes de vários tamanhos em todo o mundo trabalhem com o PIX. Os países para os quais a NSA estabeleceu uma vigilância particularmente rígida incluem a Rússia, os EUA e a Austrália. Quanto aos sistemas PIX, as versões 5.3 (9) a 6.3 (4) são vulneráveis. Além disso, os especialistas conseguiram explorar uma vulnerabilidade semelhante na versão 6.3 (5).A Cisco, por sua vez, afirmou que, de fato, as versões PIX 6.xe abaixo são vulneráveis. Seguro são as versões 7.0 e superior.Alguns especialistas da BenignCert conseguiram explorar a vulnerabilidade no Internet Key Exchange, versões da Cisco. Este é um protocolo no qual os certificados digitais são usados para estabelecer uma conexão segura entre duas partes. Durante um ataque a um dispositivo PIX vulnerável, pacotes de dados especialmente formados são enviados. O analisador, que faz parte da exploração, extrai a chave do tráfego da VPN; se necessário, o invasor pode obter outros dados. A ferramenta usada pela NSA permitiu que qualquer usuário conectado à rede global explorasse a vulnerabilidade no PIX. Nenhum trabalho preparatório especial é necessário para explorar a vulnerabilidade. Os especialistas em segurança da informação publicaram uma captura de tela do andamento do ataque: Curiosamente, o Adaptive Security Appliance, que substituiu o PIX, continha uma vulnerabilidade semelhante no Internet Key Exchange, que a Cisco corrigiu apenas três meses atrás. Além disso, durante todo o tempo em que a vulnerabilidade estava ativa, os firewalls de mais de uma dúzia de outros fornecedores também permaneceram vulneráveis. Pode ser que o problema seja relevante não apenas para o PIX, mas também para produtos de outros fabricantes.A exploração de extração de chave privada se torna uma ferramenta ainda mais poderosa para invasores quando combinada com as ferramentas do Equation Group. Por exemplo, a ferramenta FalseMorel permite obter o controle de um sistema PIX com direitos de administrador. A ferramenta BenignCertain permite que os invasores saibam se algum firewall é vulnerável ao FalseMorel.Alguns dias antes, o ShadowBrokers conseguiu obter várias ferramentas da NSA que foram usadas pela equipe do Equation Group (Five Eyes / Tilded Team) para realizar espionagem. Várias explorações têm como objetivo desviar os firewalls da Cisco PIX e ASA, Juniper Netscreen, Fortigate e outros dispositivos.Vários

Curiosamente, o Adaptive Security Appliance, que substituiu o PIX, continha uma vulnerabilidade semelhante no Internet Key Exchange, que a Cisco corrigiu apenas três meses atrás. Além disso, durante todo o tempo em que a vulnerabilidade estava ativa, os firewalls de mais de uma dúzia de outros fornecedores também permaneceram vulneráveis. Pode ser que o problema seja relevante não apenas para o PIX, mas também para produtos de outros fabricantes.A exploração de extração de chave privada se torna uma ferramenta ainda mais poderosa para invasores quando combinada com as ferramentas do Equation Group. Por exemplo, a ferramenta FalseMorel permite obter o controle de um sistema PIX com direitos de administrador. A ferramenta BenignCertain permite que os invasores saibam se algum firewall é vulnerável ao FalseMorel.Alguns dias antes, o ShadowBrokers conseguiu obter várias ferramentas da NSA que foram usadas pela equipe do Equation Group (Five Eyes / Tilded Team) para realizar espionagem. Várias explorações têm como objetivo desviar os firewalls da Cisco PIX e ASA, Juniper Netscreen, Fortigate e outros dispositivos.Vários grupos de especialistas em segurança cibernética disseram que o vazamento estava realmente relacionado ao Equation Group, e todo o software que os crackers de servidores da NSA obtiveram era autêntico. Os documentos enviados anteriormente por Eward Snowden continham instruções para os operadores da NSA. O manual dizia que, para rastrear uma das ferramentas de ataque cibernético, o operador deve usar a sequência de dados de 16 caracteres "ace02468bdf13579". E esta linha está contidaem um vazamento do ShadowBrokers, em um software chamado SECONDDATE. Exatamente esse nome foi dado nos documentos de Snowden.O SECONDDATE tem um papel importante no sistema global de espionagem cibernética criado pelas agências dos EUA. Com esse sistema, milhões de PCs foram infectados em todo o mundo.

grupos de especialistas em segurança cibernética disseram que o vazamento estava realmente relacionado ao Equation Group, e todo o software que os crackers de servidores da NSA obtiveram era autêntico. Os documentos enviados anteriormente por Eward Snowden continham instruções para os operadores da NSA. O manual dizia que, para rastrear uma das ferramentas de ataque cibernético, o operador deve usar a sequência de dados de 16 caracteres "ace02468bdf13579". E esta linha está contidaem um vazamento do ShadowBrokers, em um software chamado SECONDDATE. Exatamente esse nome foi dado nos documentos de Snowden.O SECONDDATE tem um papel importante no sistema global de espionagem cibernética criado pelas agências dos EUA. Com esse sistema, milhões de PCs foram infectados em todo o mundo.Source: https://habr.com/ru/post/pt397021/

All Articles