As teclas pressionadas podem ser ouvidas no Skype

Você pode ouvir o teclado. No passado, cliques nas ondas mecânicas usuais "cheiradas" do Wi-Fi , o teclado virtual de toque de um smartphone - um acelerômetro . Segundo um novo estudo de cientistas da Universidade da Califórnia em Berkeley, os atacantes podem gravar sinais acústicos enquanto conversam no Skype.Anteriormente, o atacante tinha que se preparar seriamente para o ataque. Para obter as informações necessárias, o hacker precisava estar próximo do alvo, conhecer exatamente o estilo de digitar no teclado e muitas outras informações sobre a vítima. Hoje, essas condições dificilmente podem ser consideradas reais e o resultado é eficaz. Um estudo da Universidade da Califórnia examina um novo tipo de ataque chamado Skype & Type. Pode se tornar um sério problema de privacidade.

Você pode ouvir o teclado. No passado, cliques nas ondas mecânicas usuais "cheiradas" do Wi-Fi , o teclado virtual de toque de um smartphone - um acelerômetro . Segundo um novo estudo de cientistas da Universidade da Califórnia em Berkeley, os atacantes podem gravar sinais acústicos enquanto conversam no Skype.Anteriormente, o atacante tinha que se preparar seriamente para o ataque. Para obter as informações necessárias, o hacker precisava estar próximo do alvo, conhecer exatamente o estilo de digitar no teclado e muitas outras informações sobre a vítima. Hoje, essas condições dificilmente podem ser consideradas reais e o resultado é eficaz. Um estudo da Universidade da Califórnia examina um novo tipo de ataque chamado Skype & Type. Pode se tornar um sério problema de privacidade. Quando conectados ao Skype, os atacantes podem gravar o som das teclas digitadas. Conhecendo alguns recursos do estilo de entrada da pessoa, os pesquisadores puderam determinar, com uma precisão de 91,7%, quais teclas ele pressionou. A equipe de pesquisa gravou o som usando microfones, acelerômetros em dispositivos móveis e outros sensores. Após a coleta do fluxo de som, os dados foram analisados usando os métodos de aprendizado de máquina controlado e não controlado. Por fim, eles conseguiram uma reconstrução dos dados do usuário. Os pesquisadores observam que, para realizar um ataque, você não precisa instalar nenhum malware no computador da vítima em potencial. Você só precisa ouvir o som dos sistemas de telefonia IP."O Skype é usado por milhões de pessoas em todo o mundo", disse Gene Tsudik, professor de ciência da computação da UCI e um dos autores do novo estudo. “Mostramos que durante uma conversa no Skype ou em uma videoconferência, as teclas digitadas podem ser gravadas e analisadas pelos interlocutores. Eles podem descobrir o que você digita, incluindo senhas e outras coisas muito pessoais. ”

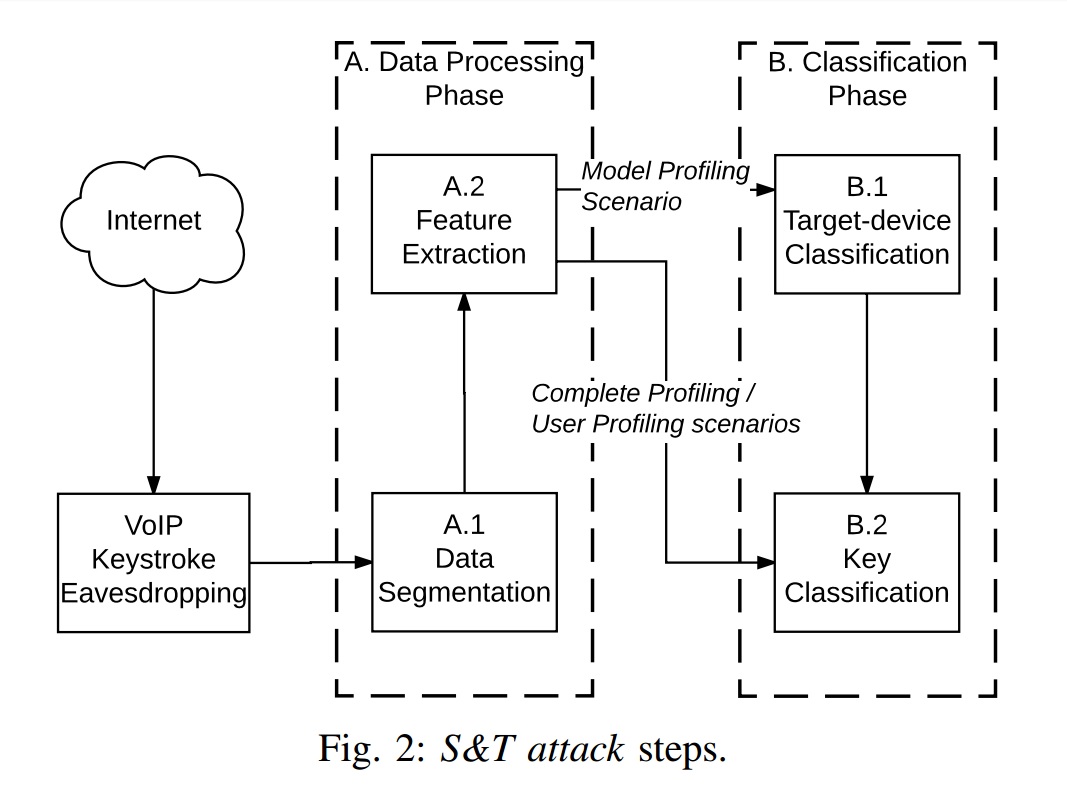

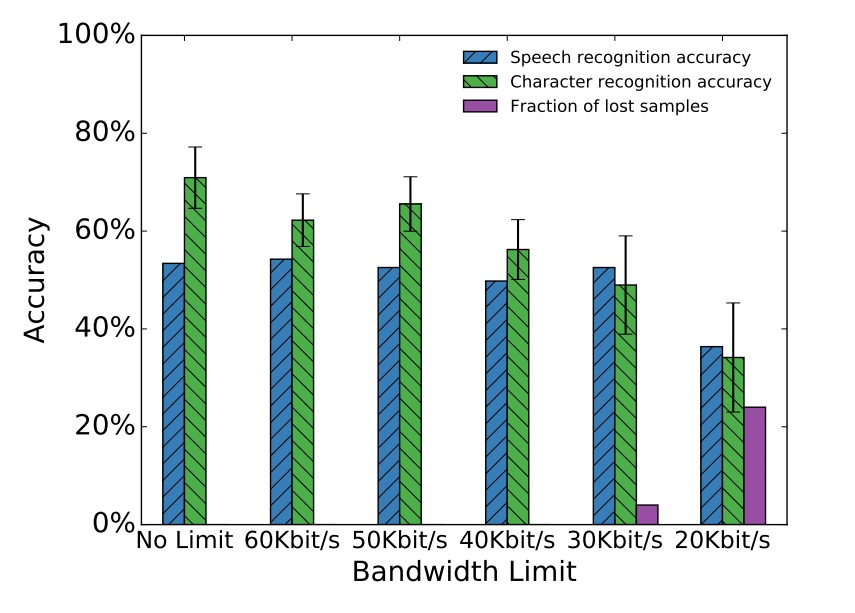

Quando conectados ao Skype, os atacantes podem gravar o som das teclas digitadas. Conhecendo alguns recursos do estilo de entrada da pessoa, os pesquisadores puderam determinar, com uma precisão de 91,7%, quais teclas ele pressionou. A equipe de pesquisa gravou o som usando microfones, acelerômetros em dispositivos móveis e outros sensores. Após a coleta do fluxo de som, os dados foram analisados usando os métodos de aprendizado de máquina controlado e não controlado. Por fim, eles conseguiram uma reconstrução dos dados do usuário. Os pesquisadores observam que, para realizar um ataque, você não precisa instalar nenhum malware no computador da vítima em potencial. Você só precisa ouvir o som dos sistemas de telefonia IP."O Skype é usado por milhões de pessoas em todo o mundo", disse Gene Tsudik, professor de ciência da computação da UCI e um dos autores do novo estudo. “Mostramos que durante uma conversa no Skype ou em uma videoconferência, as teclas digitadas podem ser gravadas e analisadas pelos interlocutores. Eles podem descobrir o que você digita, incluindo senhas e outras coisas muito pessoais. ” Durante uma conversa no Skype, fazemos outras coisas em paralelo: enviamos cartas, mensagens para conversar, tomar notas. Pressionar uma tecla emite um som que é transmitido para o outro lado. Muitas pessoas usam o Skype e outros aplicativos de VoIP para conversar com seus entes queridos, mas muitas vezes o software é usado para reuniões de negócios, e os parceiros do outro lado nem sempre podem ser amigos. Se um invasor tiver uma idéia de que tipo de computador a vítima está usando, ele não encontrará mais obstáculos no caminho. Você pode criar um perfil da radiação acústica gerada por cada tecla do teclado. Por exemplo, o som "H" emitido no MacBook Pro é diferente da mesma tecla em laptops de outros fabricantes. Além disso, o "H" difere do som do "J", que está localizado próximo a ele.Mesmo sem saber nada sobre o teclado ou o estilo de digitação, um invasor tem todas as chances de adivinhar (42%) qual tecla a pessoa pressiona. Os teclados nas telas sensíveis ao toque também são vulneráveis ao Skype & Type. Quando uma pessoa digita algo no teclado durante uma conversa de VoIP, seja uma senha ou qualquer outro texto de destino, a radiação acústica do teclado é gravada pelo microfone e transmitida ao hacker. Todas as suas ações podem ser divididas em duas fases - processamento e classificação de dados. No estágio de processamento, os dados são segmentados e os recursos extraídos. Na segunda fase, o atacante classifica os dispositivos de destino e os principais estágios do próprio ataque.Um dos usos possíveis do ataque pode ser registrar uma senha definida em um site proposto por um hacker ou em um aplicativo. Os pesquisadores dizem que seu método de ataque pode reduzir significativamente a quantidade de esforço que os cibercriminosos enviam para obter dados do usuário. O invasor não interfere na voz da vítima ao digitar o texto de destino e a fraca largura de banda da conexão: o Skype & Type é resistente a vários problemas de VoIP, o que confirma a conveniência do ataque.

Durante uma conversa no Skype, fazemos outras coisas em paralelo: enviamos cartas, mensagens para conversar, tomar notas. Pressionar uma tecla emite um som que é transmitido para o outro lado. Muitas pessoas usam o Skype e outros aplicativos de VoIP para conversar com seus entes queridos, mas muitas vezes o software é usado para reuniões de negócios, e os parceiros do outro lado nem sempre podem ser amigos. Se um invasor tiver uma idéia de que tipo de computador a vítima está usando, ele não encontrará mais obstáculos no caminho. Você pode criar um perfil da radiação acústica gerada por cada tecla do teclado. Por exemplo, o som "H" emitido no MacBook Pro é diferente da mesma tecla em laptops de outros fabricantes. Além disso, o "H" difere do som do "J", que está localizado próximo a ele.Mesmo sem saber nada sobre o teclado ou o estilo de digitação, um invasor tem todas as chances de adivinhar (42%) qual tecla a pessoa pressiona. Os teclados nas telas sensíveis ao toque também são vulneráveis ao Skype & Type. Quando uma pessoa digita algo no teclado durante uma conversa de VoIP, seja uma senha ou qualquer outro texto de destino, a radiação acústica do teclado é gravada pelo microfone e transmitida ao hacker. Todas as suas ações podem ser divididas em duas fases - processamento e classificação de dados. No estágio de processamento, os dados são segmentados e os recursos extraídos. Na segunda fase, o atacante classifica os dispositivos de destino e os principais estágios do próprio ataque.Um dos usos possíveis do ataque pode ser registrar uma senha definida em um site proposto por um hacker ou em um aplicativo. Os pesquisadores dizem que seu método de ataque pode reduzir significativamente a quantidade de esforço que os cibercriminosos enviam para obter dados do usuário. O invasor não interfere na voz da vítima ao digitar o texto de destino e a fraca largura de banda da conexão: o Skype & Type é resistente a vários problemas de VoIP, o que confirma a conveniência do ataque. Uma possível defesa contra um novo tipo de ataque pode ser o chamado efeito ducking.que é amplamente usado na criação de música eletrônica. Nesse caso, o usuário precisa reduzir o volume do microfone e bloquear o som de pressionar as teclas com outro som. O problema com esse método é que, junto com o volume do sinal de áudio das teclas, o som da voz é silenciado. "Contramedidas eficazes devem ser menos invasivas e, se possível, abafar apenas o som das teclas, sem interferir na conversa", diz o artigo.A história da escuta em sinais físicos remonta a 1943, quando foi descobertaque o osciloscópio pode extrair da radiação eletromagnética do telefone Bell 131-B2, usado pelo exército dos EUA para criptografar a comunicação, texto simples. O objetivo comum de todos os ataques físicos são dispositivos de entrada periféricos, como teclados e telas sensíveis ao toque. Anteriormente, os hackers já usavam para seus propósitos emissões eletromagnéticas e acústicas do teclado, além de vídeo, em que os usuários inserem dados sensíveis no teclado ou na tela de toque.A questão de escutar a entrada do usuário no teclado é uma área de pesquisa bastante popular. Pesquisas sobre sinais acústicos no teclado remontam a quando Dmitry Asonov e Rakesh Agraval anunciarama exposição de telefones com teclado, computadores e caixas eletrônicos à criptoanálise acústica. Eles mostraram que, ao treinar uma rede neural em um teclado específico, obteve grande sucesso ao escutar as entradas no mesmo teclado ou teclados do mesmo modelo. Eles também investigaram por que isso era possível e descobriram que a placa sob o teclado em que os sensores estão localizados se comporta como um tambor quando uma tecla é pressionada. Esse recurso permite distinguir os sons de teclas individuais.

Uma possível defesa contra um novo tipo de ataque pode ser o chamado efeito ducking.que é amplamente usado na criação de música eletrônica. Nesse caso, o usuário precisa reduzir o volume do microfone e bloquear o som de pressionar as teclas com outro som. O problema com esse método é que, junto com o volume do sinal de áudio das teclas, o som da voz é silenciado. "Contramedidas eficazes devem ser menos invasivas e, se possível, abafar apenas o som das teclas, sem interferir na conversa", diz o artigo.A história da escuta em sinais físicos remonta a 1943, quando foi descobertaque o osciloscópio pode extrair da radiação eletromagnética do telefone Bell 131-B2, usado pelo exército dos EUA para criptografar a comunicação, texto simples. O objetivo comum de todos os ataques físicos são dispositivos de entrada periféricos, como teclados e telas sensíveis ao toque. Anteriormente, os hackers já usavam para seus propósitos emissões eletromagnéticas e acústicas do teclado, além de vídeo, em que os usuários inserem dados sensíveis no teclado ou na tela de toque.A questão de escutar a entrada do usuário no teclado é uma área de pesquisa bastante popular. Pesquisas sobre sinais acústicos no teclado remontam a quando Dmitry Asonov e Rakesh Agraval anunciarama exposição de telefones com teclado, computadores e caixas eletrônicos à criptoanálise acústica. Eles mostraram que, ao treinar uma rede neural em um teclado específico, obteve grande sucesso ao escutar as entradas no mesmo teclado ou teclados do mesmo modelo. Eles também investigaram por que isso era possível e descobriram que a placa sob o teclado em que os sensores estão localizados se comporta como um tambor quando uma tecla é pressionada. Esse recurso permite distinguir os sons de teclas individuais.Source: https://habr.com/ru/post/pt398545/

All Articles