É difícil roubar um helicóptero? Vários métodos já implementados de interceptação de controle

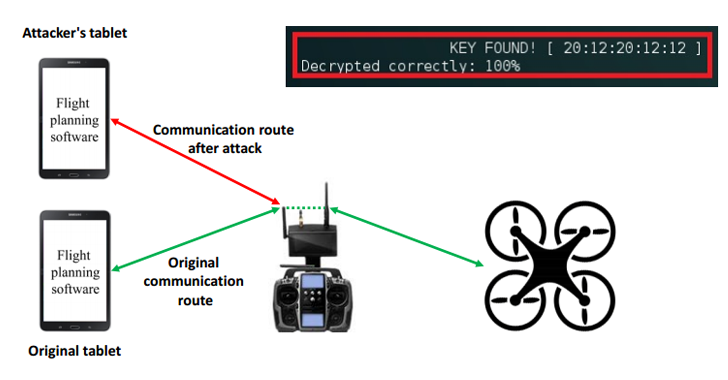

Existem cada vez mais quadrocópteros agora, eles estão gradualmente se tornando "mais inteligentes", cada vez mais funcionais. Drones desse tipo já não são apenas entretenimento, eles ajudam atletas, fotógrafos, cientistas e, é claro, atacantes de todos os tipos. Com a ajuda de helicópteros, é frequentemente realizada vigilância não autorizada de pessoas, objetos industriais e outros.Algumas empresas começaram a criar equipamentos de proteção contra drones, permitindo que você pousasse o dispositivo ou assumisse o controle sobre ele. É claro que os fabricantes de drones também estão tentando proteger de alguma forma seus dispositivos contra interceptação. Mas isso está longe de ser sempre possível, especialmente se especialistas reais em seu campo abordarem o assunto. A situação é agravada pelo fato de que mesmo os helicópteros mais avançados estão equipados com os sistemas mais simples de criptografia de tráfego.Outro dia, houve informações de que uma equipe de pesquisadores criou um sistema que permite que você assuma o controle de quase todos os drones. Além disso, isso não requer uma arma eletromagnética, a permissão das autoridades ou qualquer outra coisa. Basta usar um painel de controle especialmente modificado. Especificamente, este tipo de corte permite que você tire helicóptero de controle com qualquer protocolo de comunicações DSMX . O protocolo é usado não apenas para troca de dados com helicópteros, mas também para trabalhar com carros, barcos, helicópteros, rádio-controlados etc.O método proposto por especialistas permite não apenas interceptar o controle, mas também formar uma "impressão digital digital" exclusiva para cada dispositivo. Essa impressão digital pode ser usada para distinguir o dispositivo "de um" do "outro" e formar uma lista de sistemas confiáveis. Assim, a tecnologia desenvolvida também pode ser usada para o bem - por exemplo, use na organização uma lista de "seus" drones, cuja impressão digital é inserida no banco de dados.A tecnologia não envolve o uso de um jammer que bloqueia a comunicação do helicóptero com o dispositivo de controle. Em vez disso, é praticada uma interceptação de controle completa, mantendo a funcionalidade do drone de outra pessoa. Os detalhes foram apresentados esta semana no PacSec 2016.em Tóquio. Falou sobre ela Jonathan Adersson, chefe do grupo de pesquisa em segurança da informação da Trend Micro (uma divisão da TippingPoint DVLab).Segundo ele, o método não é algo novo. Ele é usado por alguns criminosos cibernéticos e especialistas em segurança da informação há um tempo relativamente longo, sem tornar o método amplamente conhecido. Na conferência, este método foi discutido pela primeira vez, fornecendo uma descrição técnica quase completa.Portanto, para interceptar o controle de um drone alienígena, Anderssen usa um ataque de tempo (ataque de tempo), sincronizando a frequência do emissor do transmissor com a frequência do módulo de rádio do drone no modo automático. Depois disso, um pacote malicioso é enviado ao drone, o que força o dispositivo alienígena a ignorar os comandos do controlador "nativo" e começa a ouvir os comandos do controlador do atacante.É claro que agora dispositivos como o que Andersson demonstrou não são bem conhecidos do público em geral. Mas um técnico de rádio pode criar facilmente esse dispositivo, conhecendo os recursos do protocolo de comunicação entre o helicóptero e o controlador. Talvez após essa demonstração, haverá empresas e artesãos que venderão controladores para interceptar os drones de outras pessoas. Segundo especialistas, não há nada de particularmente complicado nisso. A vulnerabilidade que abre a capacidade de controlar os dispositivos de outras pessoas está contida nos sistemas de quase todos os dispositivos controlados por rádio que suportam o protocolo DSMx.Obviamente, esse método pode ser usado não apenas pelos atacantes. Os agentes da lei, tendo notado uma violação por parte de qualquer dispositivo controlado por rádio, também podem usar esse método para interceptar o invasor. Os proprietários de qualquer propriedade (casas, terrenos, etc.) podem fazer o mesmo, assumindo o controle de um drone ou drones que invadiram os bens de outras pessoas.Segundo Andersson, agora é impossível resolver a situação com a interceptação de drones - essa vulnerabilidade é relevante para muitos modelos de dispositivos controlados por rádio. Seus fabricantes não poderão alterar rapidamente o protocolo ou o tipo de módulo controlado por rádio instalado no dispositivo. A solução pode ser a liberação de tais módulos, cujo firmware pode ser atualizado. Mas é caro e longo.Especialistas também argumentam que o ataque de tempo demonstrado por Anderssen afeta todos os sistemas modernos controlados por rádio. Para realizar esse ataque, você precisa de um pouco de conhecimento sobre o dispositivo de dispositivos e protocolos controlados por rádio que são usados para transmitir dados por uma rede sem fio, além de componentes eletrônicos no valor de cerca de US $ 100. O mais interessante é que o segundo atacante pode usar um sistema semelhante para quebrar o primeiro, que, por sua vez, assumiu o controle do drone de outra pessoa.

Existem cada vez mais quadrocópteros agora, eles estão gradualmente se tornando "mais inteligentes", cada vez mais funcionais. Drones desse tipo já não são apenas entretenimento, eles ajudam atletas, fotógrafos, cientistas e, é claro, atacantes de todos os tipos. Com a ajuda de helicópteros, é frequentemente realizada vigilância não autorizada de pessoas, objetos industriais e outros.Algumas empresas começaram a criar equipamentos de proteção contra drones, permitindo que você pousasse o dispositivo ou assumisse o controle sobre ele. É claro que os fabricantes de drones também estão tentando proteger de alguma forma seus dispositivos contra interceptação. Mas isso está longe de ser sempre possível, especialmente se especialistas reais em seu campo abordarem o assunto. A situação é agravada pelo fato de que mesmo os helicópteros mais avançados estão equipados com os sistemas mais simples de criptografia de tráfego.Outro dia, houve informações de que uma equipe de pesquisadores criou um sistema que permite que você assuma o controle de quase todos os drones. Além disso, isso não requer uma arma eletromagnética, a permissão das autoridades ou qualquer outra coisa. Basta usar um painel de controle especialmente modificado. Especificamente, este tipo de corte permite que você tire helicóptero de controle com qualquer protocolo de comunicações DSMX . O protocolo é usado não apenas para troca de dados com helicópteros, mas também para trabalhar com carros, barcos, helicópteros, rádio-controlados etc.O método proposto por especialistas permite não apenas interceptar o controle, mas também formar uma "impressão digital digital" exclusiva para cada dispositivo. Essa impressão digital pode ser usada para distinguir o dispositivo "de um" do "outro" e formar uma lista de sistemas confiáveis. Assim, a tecnologia desenvolvida também pode ser usada para o bem - por exemplo, use na organização uma lista de "seus" drones, cuja impressão digital é inserida no banco de dados.A tecnologia não envolve o uso de um jammer que bloqueia a comunicação do helicóptero com o dispositivo de controle. Em vez disso, é praticada uma interceptação de controle completa, mantendo a funcionalidade do drone de outra pessoa. Os detalhes foram apresentados esta semana no PacSec 2016.em Tóquio. Falou sobre ela Jonathan Adersson, chefe do grupo de pesquisa em segurança da informação da Trend Micro (uma divisão da TippingPoint DVLab).Segundo ele, o método não é algo novo. Ele é usado por alguns criminosos cibernéticos e especialistas em segurança da informação há um tempo relativamente longo, sem tornar o método amplamente conhecido. Na conferência, este método foi discutido pela primeira vez, fornecendo uma descrição técnica quase completa.Portanto, para interceptar o controle de um drone alienígena, Anderssen usa um ataque de tempo (ataque de tempo), sincronizando a frequência do emissor do transmissor com a frequência do módulo de rádio do drone no modo automático. Depois disso, um pacote malicioso é enviado ao drone, o que força o dispositivo alienígena a ignorar os comandos do controlador "nativo" e começa a ouvir os comandos do controlador do atacante.É claro que agora dispositivos como o que Andersson demonstrou não são bem conhecidos do público em geral. Mas um técnico de rádio pode criar facilmente esse dispositivo, conhecendo os recursos do protocolo de comunicação entre o helicóptero e o controlador. Talvez após essa demonstração, haverá empresas e artesãos que venderão controladores para interceptar os drones de outras pessoas. Segundo especialistas, não há nada de particularmente complicado nisso. A vulnerabilidade que abre a capacidade de controlar os dispositivos de outras pessoas está contida nos sistemas de quase todos os dispositivos controlados por rádio que suportam o protocolo DSMx.Obviamente, esse método pode ser usado não apenas pelos atacantes. Os agentes da lei, tendo notado uma violação por parte de qualquer dispositivo controlado por rádio, também podem usar esse método para interceptar o invasor. Os proprietários de qualquer propriedade (casas, terrenos, etc.) podem fazer o mesmo, assumindo o controle de um drone ou drones que invadiram os bens de outras pessoas.Segundo Andersson, agora é impossível resolver a situação com a interceptação de drones - essa vulnerabilidade é relevante para muitos modelos de dispositivos controlados por rádio. Seus fabricantes não poderão alterar rapidamente o protocolo ou o tipo de módulo controlado por rádio instalado no dispositivo. A solução pode ser a liberação de tais módulos, cujo firmware pode ser atualizado. Mas é caro e longo.Especialistas também argumentam que o ataque de tempo demonstrado por Anderssen afeta todos os sistemas modernos controlados por rádio. Para realizar esse ataque, você precisa de um pouco de conhecimento sobre o dispositivo de dispositivos e protocolos controlados por rádio que são usados para transmitir dados por uma rede sem fio, além de componentes eletrônicos no valor de cerca de US $ 100. O mais interessante é que o segundo atacante pode usar um sistema semelhante para quebrar o primeiro, que, por sua vez, assumiu o controle do drone de outra pessoa.Outros métodos de interceptação de drones

O método de Andersson de assumir o controle sobre drones alienígenas é interessante. Mas ele está longe de ser o único . Em 2013, Samy Kamkar foi capaz de aprender a controlar os drones de outras pessoas através da varredura de frequências de rádio com seu drone, no qual o transceptor Raspberry Pi e WiFi foram instalados. O método de hacking usado é o Aircrack-ng .Usando esse utilitário, um especialista invadiu uma rede sem fio e quadrocopters dessa rede foram detectados pelos recursos do endereço MAC. Como se viu, helicópteros desse tipo têm o mesmo tipo de endereço, o que os diferencia de todos os outros dispositivos.Depois de invadir a rede, os endereços MAC das redes Wi-Fi na área de cobertura do sinal são bloqueados usando um drone espião, e os dispositivos de outras pessoas são desconectados de seus controladores nativos. Depois disso, o hacker teve a oportunidade de controlar totalmente o helicóptero de outra pessoa e também recebeu uma imagem de suas câmeras.Um método semelhante foi usado pela equipe shellntel de especialistas em segurança da informação. Ela desenvolveu um robusto esquema de interceptação de controle de helicóptero. Este método explora uma vulnerabilidade no protocolo de telemetria MAVlink. Esse protocolo geralmente transmite dados em forma não criptografada. O helicóptero e o controlador se reconhecem por um identificador digital. Especialistas montaram um circuito a partir de um computador Raspberry Pi em miniatura e um módulo de rádio, usando-o como um farejador.Como se viu, para controlar o drone, basta enviar um pacote especialmente formado. Inicialmente, você precisa interceptar o identificador e, em seguida, já pode controlar as funções do dispositivo. Especialistas dizem que, em teoria, para helicópteros que trabalham com o protocolo MAVLink, é possível definir coordenadas GPS e "encaixar" todos os dispositivos em um único local no modo quase automático.Outro método foi proposto por Rahul Sasi. Ele foi capaz de assumir o controle de dispositivos como o Parrot AR.Drone 2.0 e o DJI Phantom. Para isso, ele usou a engenharia reversa para o pacote de software proprietário AR Drone program.elf. Como resultado, ele conseguiu usar com sucesso uma combinação de ataques como Maldrone e Skyjack. Sasi afirma que seu método permite não apenas controlar os drones de outras pessoas, mas também receber tráfego de vídeo de suas câmeras, como no caso anterior.O problema com esse método é que, a princípio, o drone perde completamente o controle por alguns segundos e começa a funcionar somente após ativar o software baixado pelo invasor. Se o drone for alto o suficiente, não há problema. Mas se estiver a apenas alguns metros do chão, o dispositivo pode simplesmente quebrar.Uma maneira quase universal de invadir o sistema de controle de helicóptero foi mostrada em abril deste ano por Nils Rodday, da IBM. Na conferência da Black Hat Ásia, ele demonstrou como decifrar um drone policial caro, que custa dezenas de milhares de dólares. Mas esses dispositivos podem ser invadidos usando um sistema de rádio eletrônico, cujo custo é de várias dezenas de dólares.O processo de hacking usa duas vulnerabilidades. O primeiro é invadir uma rede Wi-Fi sem fio. Normalmente, os dados recebidos e transmitidos pelo drone são criptografados, mas o protocolo de criptografia na maioria dos casos é WEP. Há muito tempo aprendemos a quebrar em uma fração de segundo. Essa é a criptografia mais simples que quase nunca é usada em nenhum lugar, mas os desenvolvedores de drones decidiram implementar exatamente esse protocolo. Após invadir e conectar-se à rede do atacante, eles enviam um comando ao drone que desconecta o dispositivo da rede. Depois disso, o cracker tem a oportunidade de controlar todas as funções do drone. Outro tipo de hack é usado, com base na vulnerabilidade dos chips Xbee. Eles são instalados em um grande número de modelos diferentes de dispositivos controlados por rádio. A criptografia de dados de chip é suportada, mas em muitos casos, os desenvolvedores a desativam. É por isso que um invasor pode quebrar um drone com esse chip a uma distância de vários quilômetros.A única maneira de proteger, de acordo com o autor deste método de hacking, é usar a criptografia de dados.

Outro tipo de hack é usado, com base na vulnerabilidade dos chips Xbee. Eles são instalados em um grande número de modelos diferentes de dispositivos controlados por rádio. A criptografia de dados de chip é suportada, mas em muitos casos, os desenvolvedores a desativam. É por isso que um invasor pode quebrar um drone com esse chip a uma distância de vários quilômetros.A única maneira de proteger, de acordo com o autor deste método de hacking, é usar a criptografia de dados.Armas eletrônicas

Uma maneira mais simples de influenciar o helicóptero é a pistola de elétrons. Batelle já criou vários desses dispositivos. O mais eficaz pode ser chamado de arma DroneDefender. Com sua ajuda, você pode criar uma zona de silêncio por rádio ao redor do drone. A arma gera um poderoso sinal de rádio que interrompe o sinal do operador. Além disso, o posicionamento por GPS ou GLONASS também é violado. Este ano, a empresa lançou a “arma de rádio”, que também cria interferência poderosa em todo o espectro de rádio ao redor do drone. A diferença entre a arma e o DroneDefender é a capacidade de determinar o tipo de sinal transmitido pelo drone, com a criação de interferências apenas para a radiofrequência usada.Uma arma pode até transmitir comandos, incluindo "casa" e "terra". As equipes são adequadas para um grande número de modelos de drones.Talvez a maneira mais incomum de neutralizar um drone seja "caçar" um helicóptero usando um helicóptero e rede diferentes. Um helicóptero "policial" carrega uma rede que é lançada em um helicóptero invasor. No caso de uma manobra bem sucedida, o invasor pode ser neutralizado.Existe um método semelhante, somente aqui o helicóptero carrega uma arma carregada com uma rede. Uma vez identificado o alvo, o helicóptero da polícia decola e atira uma rede no invasor. A rede é conectada ao drone de segurança com um fio longo e forte, para que o invasor, enredado na rede, não caia no chão e não caia. O drone da polícia leva a colheita para o local de pouso.Obviamente, pegar helicópteros com uma rede é uma maneira de interceptar da área "não há recepção contra sucata". Interceptar o controle usando um sistema eletrônico é uma opção muito mais interessante. Como mencionado acima, esse método é aplicável a quase todos os helicópteros, agora produzidos por diferentes fabricantes. A solução do problema de hackers e interceptação de drones só é possível se um sistema de criptografia confiável estiver incorporado no módulo de rádio.O fato de os drones ainda não serem massivamente interceptados é apenas uma questão de tempo. O roubo de dispositivos simples provavelmente é desinteressante e desvantajoso, enquanto dispositivos mais funcionais ainda não são comuns. Mas assim que o número atingir um determinado limite, você pode ter certeza de que os roubos em massa começarão. De fato, os custos neste caso são mínimos e a tentação é grande.

Este ano, a empresa lançou a “arma de rádio”, que também cria interferência poderosa em todo o espectro de rádio ao redor do drone. A diferença entre a arma e o DroneDefender é a capacidade de determinar o tipo de sinal transmitido pelo drone, com a criação de interferências apenas para a radiofrequência usada.Uma arma pode até transmitir comandos, incluindo "casa" e "terra". As equipes são adequadas para um grande número de modelos de drones.Talvez a maneira mais incomum de neutralizar um drone seja "caçar" um helicóptero usando um helicóptero e rede diferentes. Um helicóptero "policial" carrega uma rede que é lançada em um helicóptero invasor. No caso de uma manobra bem sucedida, o invasor pode ser neutralizado.Existe um método semelhante, somente aqui o helicóptero carrega uma arma carregada com uma rede. Uma vez identificado o alvo, o helicóptero da polícia decola e atira uma rede no invasor. A rede é conectada ao drone de segurança com um fio longo e forte, para que o invasor, enredado na rede, não caia no chão e não caia. O drone da polícia leva a colheita para o local de pouso.Obviamente, pegar helicópteros com uma rede é uma maneira de interceptar da área "não há recepção contra sucata". Interceptar o controle usando um sistema eletrônico é uma opção muito mais interessante. Como mencionado acima, esse método é aplicável a quase todos os helicópteros, agora produzidos por diferentes fabricantes. A solução do problema de hackers e interceptação de drones só é possível se um sistema de criptografia confiável estiver incorporado no módulo de rádio.O fato de os drones ainda não serem massivamente interceptados é apenas uma questão de tempo. O roubo de dispositivos simples provavelmente é desinteressante e desvantajoso, enquanto dispositivos mais funcionais ainda não são comuns. Mas assim que o número atingir um determinado limite, você pode ter certeza de que os roubos em massa começarão. De fato, os custos neste caso são mínimos e a tentação é grande.Source: https://habr.com/ru/post/pt398603/

All Articles