O spyware transforma perfeitamente seus fones de ouvido em um microfone

Diagramas de circuito de microfone, fone de ouvido e alto-falante Osespecialistas em segurança da informação do Centro de Pesquisa em Segurança de Computadores da Universidade Ben Gurion desenvolveram o programa de spyware SPEAKE (a) R , que transforma perfeitamente um fone de ouvido em um microfone.No nível do hardware, o microfone e os alto-falantes / fones de ouvido funcionam de maneira semelhante. Um microfone converte o som em sinais elétricos, enquanto alto-falantes ou fones de ouvido passivos invertem a operação. Ambos os dispositivos possuem um pequeno diafragma que oscila em um campo magnético para gerar / detectar ondas sonoras. Um dispositivo de hardware semelhante permite usar um microfone em vez de fones de ouvido ou fones de ouvido em vez de um microfone. Este é um fato bem conhecidohá muito descrito na literatura profissional . Alto-falantes de alta qualidade gravam um som ainda melhor que os microfones chineses baratos!Para usar alto-falantes ou fones de ouvido como microfone, basta alterar a tomada de áudio - insira os fones de ouvido na entrada de microfone e vice-versa.Uma característica do programa SPEAKE (a) R é que ele altera imperceptivelmente o objetivo da tomada de áudio em que os fones de ouvido estão conectados. Em vez de uma saída de áudio (saída de linha), o conector começa a trabalhar na recepção de dados (entrada de linha).A opção de alterar a funcionalidade do conector é suportada no nível do chipset da placa de som e pode ser ativada programaticamente. A opção correspondente é geralmente chamada de retasking de jack ou remapeamento de jack.. Por exemplo, esse recurso está disponível nos chipsets Realtek Semiconductor Corp., integrados a um grande número de placas-mãe modernas. Aqui está a lista de chipsets Realtek compatíveis com esse recurso: ALC892, ALC889, ALC885, ALC888, ALC663, ALC662, ALC268, ALC262, ALC267, ALC272, ALC269, ALC3220. Nesses chipsets, os dois soquetes de áudio são conectados simultaneamente ao ADC e ao DAC, para que possam funcionar nos dois modos.Além disso, as alterações na atribuição de áudio do software fazem parte das especificações oficiais do áudio de alta definição Intel .A opção é pouco conhecida, apenas um pequeno número de desenvolvedores e especialistas sabia sobre ela até hoje. Por exemplo, há vários anos, essa função foi mencionadaem seu blog, David Henningsson é um dos desenvolvedores do kernel do Linux.

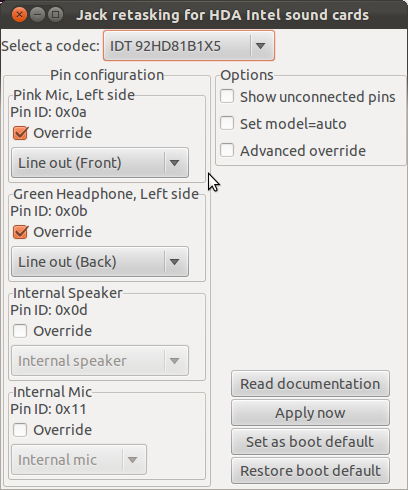

Diagramas de circuito de microfone, fone de ouvido e alto-falante Osespecialistas em segurança da informação do Centro de Pesquisa em Segurança de Computadores da Universidade Ben Gurion desenvolveram o programa de spyware SPEAKE (a) R , que transforma perfeitamente um fone de ouvido em um microfone.No nível do hardware, o microfone e os alto-falantes / fones de ouvido funcionam de maneira semelhante. Um microfone converte o som em sinais elétricos, enquanto alto-falantes ou fones de ouvido passivos invertem a operação. Ambos os dispositivos possuem um pequeno diafragma que oscila em um campo magnético para gerar / detectar ondas sonoras. Um dispositivo de hardware semelhante permite usar um microfone em vez de fones de ouvido ou fones de ouvido em vez de um microfone. Este é um fato bem conhecidohá muito descrito na literatura profissional . Alto-falantes de alta qualidade gravam um som ainda melhor que os microfones chineses baratos!Para usar alto-falantes ou fones de ouvido como microfone, basta alterar a tomada de áudio - insira os fones de ouvido na entrada de microfone e vice-versa.Uma característica do programa SPEAKE (a) R é que ele altera imperceptivelmente o objetivo da tomada de áudio em que os fones de ouvido estão conectados. Em vez de uma saída de áudio (saída de linha), o conector começa a trabalhar na recepção de dados (entrada de linha).A opção de alterar a funcionalidade do conector é suportada no nível do chipset da placa de som e pode ser ativada programaticamente. A opção correspondente é geralmente chamada de retasking de jack ou remapeamento de jack.. Por exemplo, esse recurso está disponível nos chipsets Realtek Semiconductor Corp., integrados a um grande número de placas-mãe modernas. Aqui está a lista de chipsets Realtek compatíveis com esse recurso: ALC892, ALC889, ALC885, ALC888, ALC663, ALC662, ALC268, ALC262, ALC267, ALC272, ALC269, ALC3220. Nesses chipsets, os dois soquetes de áudio são conectados simultaneamente ao ADC e ao DAC, para que possam funcionar nos dois modos.Além disso, as alterações na atribuição de áudio do software fazem parte das especificações oficiais do áudio de alta definição Intel .A opção é pouco conhecida, apenas um pequeno número de desenvolvedores e especialistas sabia sobre ela até hoje. Por exemplo, há vários anos, essa função foi mencionadaem seu blog, David Henningsson é um dos desenvolvedores do kernel do Linux. Provavelmente, essa alteração na funcionalidade é feita para a conveniência dos criadores de computadores, bem como dos próprios usuários. Na verdade, é muito conveniente: você insere um microfone ou fones de ouvido em qualquer tomada sem se preocupar em ler as inscrições ou estudar a cor dos conectores (geralmente o conector verde é para alto-falantes e rosa para microfone). Se não funcionar, basta alterar a atribuição do slot nas configurações, conforme mostrado na captura de tela do Ubuntu 11.10.Cinco anos atrás, David Hanningson percebeu que a maioria das placas integradas modernas oferece suporte à substituição de plug-ins, mas quase ninguém usa esse recurso ou sabe disso.Há também uma versão paranóica de que uma alteração de software na funcionalidade dos conectores de áudio foi realizada secretamente a pedido de serviços especiais. Pelo menos, o documento da NSA de 1995 (!) Do ano indica que os serviços especiais conheciam e usavam esse método de escutas telefônicas remotas ( GUIA DE INSTALAÇÃO VERMELHO / PRETO , documento técnico da NSA de 1995).

Provavelmente, essa alteração na funcionalidade é feita para a conveniência dos criadores de computadores, bem como dos próprios usuários. Na verdade, é muito conveniente: você insere um microfone ou fones de ouvido em qualquer tomada sem se preocupar em ler as inscrições ou estudar a cor dos conectores (geralmente o conector verde é para alto-falantes e rosa para microfone). Se não funcionar, basta alterar a atribuição do slot nas configurações, conforme mostrado na captura de tela do Ubuntu 11.10.Cinco anos atrás, David Hanningson percebeu que a maioria das placas integradas modernas oferece suporte à substituição de plug-ins, mas quase ninguém usa esse recurso ou sabe disso.Há também uma versão paranóica de que uma alteração de software na funcionalidade dos conectores de áudio foi realizada secretamente a pedido de serviços especiais. Pelo menos, o documento da NSA de 1995 (!) Do ano indica que os serviços especiais conheciam e usavam esse método de escutas telefônicas remotas ( GUIA DE INSTALAÇÃO VERMELHO / PRETO , documento técnico da NSA de 1995).Ameaça

A ameaça é que fones de ouvido ou alto-falantes estejam instalados em um grande número de computadores. Muitos estão acostumados a usá-los, nem mesmo suspeitando da possibilidade de escutar conversas na sala. Mas o inimigo não precisa instalar equipamento de escuta para espionagem se a vítima voluntariamente usar fones de ouvido ou alto-falantes em seu computador.Microfones e webcams ainda não estão em todos os lugares em todos os PCs, mas fones de ouvido e alto-falantes são muito mais comuns.Em um artigo científico publicado , os autores publicaram uma descrição técnica do spyware SPEAKE (a) R e mostraram como ele pode ser usado em várias situações. Eles também apreciaram a qualidade do som gravado pelo microfone e alto-falantes passivos operando no modo microfone.Os fabricantes de chipsets fornecem drivers através dos quais a atribuição da tomada de áudio é realizada. Por exemplo, no caso do driver Realtek para Windows, isso é feito alterando o valor no registro do Windows .Aqui está o valor correspondente no registro:HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Class\{4D36E96C-E325-11CE-BFC1-08002BE10318}\00XX\Settings\DrvYYYY_DevType_YYYY_SSYYYYYYYY No Linux, o acesso à ALSA (Advanced Linux Sound Architecture) é por meio de um programa

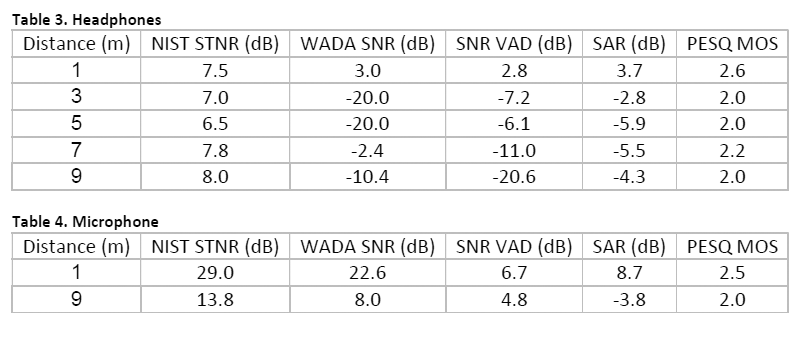

No Linux, o acesso à ALSA (Advanced Linux Sound Architecture) é por meio de um programa hda-jack-retaskque também altera a finalidade dos conectores de áudio.Assim, o spyware após a instalação no sistema pode ouvir o usuário através dos fones de ouvido usando meios padrão dos sistemas operacionais Windows e Linux.Os testes mostraram que os fones de ouvido gravam um som pior do que um microfone, mas ainda oferecem uma qualidade muito boa nas frequências médias nas quais a fala humana soa. Em particular, o índice SAR para fones de ouvido ao gravar a uma distância de 3-5 metros corresponde aproximadamente ao índice SAR para um microfone ao gravar a partir de 9 metros. Isso é importante porque o valor da SAR geralmente se correlaciona com a capacidade de distinguir entre a fala humana. Os valores de qualidade de som para arquivos de áudio foram obtidos usando as ferramentas SNReval, usando um método padrão .Para se proteger de escutas telefônicas desse tipo, os especialistas recomendam abandonar o uso de microfones, fones de ouvido e alto-falantes em locais de trabalho onde é necessária alta segurança ou permitir o uso de apenas alto-falantes ativos que não podem funcionar no modo reverso. Alto-falantes e fones de ouvido passivos devem ser considerados análogos de microfones, usando as regras de segurança apropriadas. No nível do software, você pode desativar a placa de som nas configurações UEFI / BIOS.

Os valores de qualidade de som para arquivos de áudio foram obtidos usando as ferramentas SNReval, usando um método padrão .Para se proteger de escutas telefônicas desse tipo, os especialistas recomendam abandonar o uso de microfones, fones de ouvido e alto-falantes em locais de trabalho onde é necessária alta segurança ou permitir o uso de apenas alto-falantes ativos que não podem funcionar no modo reverso. Alto-falantes e fones de ouvido passivos devem ser considerados análogos de microfones, usando as regras de segurança apropriadas. No nível do software, você pode desativar a placa de som nas configurações UEFI / BIOS.Source: https://habr.com/ru/post/pt399363/

All Articles