Nas redes sociais, você pode encontrar fotos de passagens aéreas e atribuir milhas de bônus

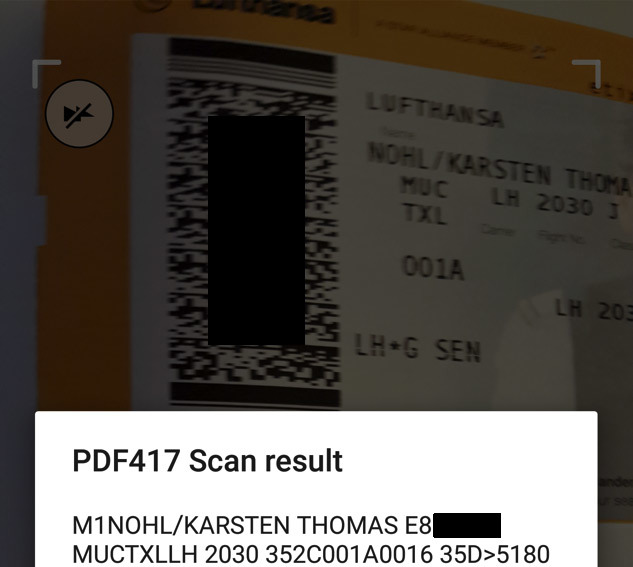

Os sistemas de reserva de ingressos não seguem regras básicas de segurança. Por esse motivo, hackers engenhosos podem atribuir milhas de bônus que as companhias aéreas fornecem a passageiros frequentes. Como fazer isso é descrito em detalhes em uma apresentação do renomado especialista Karsten Nohl e sua colega Nemanja Nikodijević, que os caras apresentaram na 33ª conferência anual Chaos Communication Congress (333).Estamos falando de sistemas de reservas globais (GDS), que coletam informações de agências de viagens e sites de reservas de bilhetes com pedidos de passagens, bem como de companhias aéreas, hotéis e empresas de aluguel de carros.Todas as informações estão concentradas no GDS com a determinação da disponibilidade de ingressos / ingressos, seu preço e reserva. Esse banco de dados armazena não apenas informações gerais sobre preços e disponibilidade, mas também informações pessoais sobre clientes que reservaram ingressos.É assim que um bilhete eletrônico típico se parece, que é emitido pelo sistema GDS para um usuário específico após o registro de uma reserva. O documento é armazenado no banco de dados GDS.

Os sistemas de reserva de ingressos não seguem regras básicas de segurança. Por esse motivo, hackers engenhosos podem atribuir milhas de bônus que as companhias aéreas fornecem a passageiros frequentes. Como fazer isso é descrito em detalhes em uma apresentação do renomado especialista Karsten Nohl e sua colega Nemanja Nikodijević, que os caras apresentaram na 33ª conferência anual Chaos Communication Congress (333).Estamos falando de sistemas de reservas globais (GDS), que coletam informações de agências de viagens e sites de reservas de bilhetes com pedidos de passagens, bem como de companhias aéreas, hotéis e empresas de aluguel de carros.Todas as informações estão concentradas no GDS com a determinação da disponibilidade de ingressos / ingressos, seu preço e reserva. Esse banco de dados armazena não apenas informações gerais sobre preços e disponibilidade, mas também informações pessoais sobre clientes que reservaram ingressos.É assim que um bilhete eletrônico típico se parece, que é emitido pelo sistema GDS para um usuário específico após o registro de uma reserva. O documento é armazenado no banco de dados GDS. Código de Reserva (PNR)Atualmente, os três principais GDSs dominam o mercado global: Amadeus (fundada em 1987), Saber (fundada em 1960) e Galileo (agora Travelport). Por exemplo, as companhias aéreas Lufthabsa e AirBerlin, bem como o agente de viagens da Expedia, colaboram com a primeira. Com o segundo - American Airlines e Aeroflot. Por exemplo, se você reservar um bilhete de avião da American Airlines pela Expedia, ele será armazenado no GDS: Amadeus e Sabre. Geralmente, é difícil prever com antecedência em que GDS específico você pode encontrar informações pessoais para um usuário específico, pois também existem reservas de hotéis, intermediários de agências de viagens etc.Karsten Nol e Namanya Nikodievich investigaram a proteção da segurança da informação nos sistemas GDS e descobriram que ela estava próxima de zero. Estamos falando do nível de segurança inerente aos sistemas eletrônicos dos anos 70 e 80. Essas empresas começaram a usar o "armazenamento em nuvem" de dados antes mesmo de esse termo aparecer. Naquela época, eles não podiam fornecer proteção criptográfica confiável em princípio. Além disso, o sistema fornece um nível muito fraco de proteção de acesso. Isso ocorre porque muitos agentes têm acesso permitido ao sistema: são companhias aéreas, agências de viagens, hotéis etc.Assim, de fato, todos os funcionários da GDS, bem como funcionários de todos os agentes, têm acesso a todos os PNRs. Os pesquisadores sugerem que várias agências governamentais também tenham acesso ao PNR.Para acessar o GDS em um nível básico, você nem precisa definir um login e senha arbitrários. Eles são atribuídos automaticamente, onde o sobrenome do usuário é definido como o login e o código de reserva (PNR) como a senha . É o código impresso em tickets eletrônicos e que é manchado na primeira captura de tela.E o que vemos em várias fotos no Instagram e em outras redes sociais? Os usuários fotografam descuidadamente seus tickets eletrônicos e os publicam em domínio público. Além disso, esses códigos podem ser coletados mesmo offline, simplesmente fotografando etiquetas na bagagem dos passageiros. Informações secretas (de fato, a senha do sistema) são simplesmente impressas na impressora, coladas na mala e colocadas em exibição pública.

Código de Reserva (PNR)Atualmente, os três principais GDSs dominam o mercado global: Amadeus (fundada em 1987), Saber (fundada em 1960) e Galileo (agora Travelport). Por exemplo, as companhias aéreas Lufthabsa e AirBerlin, bem como o agente de viagens da Expedia, colaboram com a primeira. Com o segundo - American Airlines e Aeroflot. Por exemplo, se você reservar um bilhete de avião da American Airlines pela Expedia, ele será armazenado no GDS: Amadeus e Sabre. Geralmente, é difícil prever com antecedência em que GDS específico você pode encontrar informações pessoais para um usuário específico, pois também existem reservas de hotéis, intermediários de agências de viagens etc.Karsten Nol e Namanya Nikodievich investigaram a proteção da segurança da informação nos sistemas GDS e descobriram que ela estava próxima de zero. Estamos falando do nível de segurança inerente aos sistemas eletrônicos dos anos 70 e 80. Essas empresas começaram a usar o "armazenamento em nuvem" de dados antes mesmo de esse termo aparecer. Naquela época, eles não podiam fornecer proteção criptográfica confiável em princípio. Além disso, o sistema fornece um nível muito fraco de proteção de acesso. Isso ocorre porque muitos agentes têm acesso permitido ao sistema: são companhias aéreas, agências de viagens, hotéis etc.Assim, de fato, todos os funcionários da GDS, bem como funcionários de todos os agentes, têm acesso a todos os PNRs. Os pesquisadores sugerem que várias agências governamentais também tenham acesso ao PNR.Para acessar o GDS em um nível básico, você nem precisa definir um login e senha arbitrários. Eles são atribuídos automaticamente, onde o sobrenome do usuário é definido como o login e o código de reserva (PNR) como a senha . É o código impresso em tickets eletrônicos e que é manchado na primeira captura de tela.E o que vemos em várias fotos no Instagram e em outras redes sociais? Os usuários fotografam descuidadamente seus tickets eletrônicos e os publicam em domínio público. Além disso, esses códigos podem ser coletados mesmo offline, simplesmente fotografando etiquetas na bagagem dos passageiros. Informações secretas (de fato, a senha do sistema) são simplesmente impressas na impressora, coladas na mala e colocadas em exibição pública. Às vezes, é codificado no código gráfico do scanner, mas é facilmente reconhecido.

Às vezes, é codificado no código gráfico do scanner, mas é facilmente reconhecido. No domínio público, você pode encontrar milhares dessas fotos com códigos dos quais os PNRs são extraídos.O que podemos obter se conhecermos o identificador PNR (seis caracteres) e o sobrenome? Podemos obter informações sobre a identidade do usuário, possivelmente até informações sobre o hotel em que ele tem um quarto reservado e sobre o aluguel de um carro. Mais informações sobre milhas de bônus e outras recompensas de companhias aéreas para passageiros frequentes. Informações para contato: telefone, endereço de e-mail, geralmente um endereço para correspondência. Muitas vezes, os detalhes do passaporte estão disponíveis no GDS, incluindo a data de nascimento.Os hackers com acesso ao GDS também veem informações de pagamento - um número de cartão bancário e data de validade (exp.data), bem como o endereço IP do usuário. Esta informação pode ser útil no processo posterior de falsificação de personalidade.Os autores do relatório chamam a atenção para o fato de que o código PNR de seis dígitos pode até ser selecionado com força bruta. Entropia 29,2-28,9 bits.As companhias aéreas também têm muito o que fazer se você lidar com o famoso PNR. Por exemplo, às vezes permitem alterar a data da partida e o bilhete (isso será uma surpresa para a vítima). Alguns até permitem que você mude o nome no bilhete (esse já é um ótimo bônus). A maioria das empresas distribui vários bônus no PNR.Assim, surge um cenário geral. Selecionamos sobrenomes padrão, PNR de força bruta, encontramos tickets adequados. Se a companhia aérea permitir que os passageiros façam passagens sem verificar o passaporte, altere a data e o endereço de e-mail - e voe quando necessário. Se os documentos forem verificados, devolvemos o ingresso, recebemos bônus, com a ajuda deles, ele compra um novo ingresso em seu nome - e voamos de graça.As milhas gratuitas podem ser usadas não apenas em voos, mas também em acomodações gratuitas em hotéis e em certificados de presente. Com a ajuda deste último, você pode "sacar" milhas gratuitas trocando certificados por mercadorias e vendendo-as ou devolvendo-as à loja em troca de dinheiro. Portanto, os antigos sistemas de reservas são capazes de proporcionar uma vida confortável a mais de um hacker.O relatório de Karsten Nol e Namanya Nikodievich detalha o PNR de vários GDS, caracteres válidos e outras informações para força bruta.Apresentação de Karsten Nol e Namanya Nikodievich em 33C3 ( pdf )

No domínio público, você pode encontrar milhares dessas fotos com códigos dos quais os PNRs são extraídos.O que podemos obter se conhecermos o identificador PNR (seis caracteres) e o sobrenome? Podemos obter informações sobre a identidade do usuário, possivelmente até informações sobre o hotel em que ele tem um quarto reservado e sobre o aluguel de um carro. Mais informações sobre milhas de bônus e outras recompensas de companhias aéreas para passageiros frequentes. Informações para contato: telefone, endereço de e-mail, geralmente um endereço para correspondência. Muitas vezes, os detalhes do passaporte estão disponíveis no GDS, incluindo a data de nascimento.Os hackers com acesso ao GDS também veem informações de pagamento - um número de cartão bancário e data de validade (exp.data), bem como o endereço IP do usuário. Esta informação pode ser útil no processo posterior de falsificação de personalidade.Os autores do relatório chamam a atenção para o fato de que o código PNR de seis dígitos pode até ser selecionado com força bruta. Entropia 29,2-28,9 bits.As companhias aéreas também têm muito o que fazer se você lidar com o famoso PNR. Por exemplo, às vezes permitem alterar a data da partida e o bilhete (isso será uma surpresa para a vítima). Alguns até permitem que você mude o nome no bilhete (esse já é um ótimo bônus). A maioria das empresas distribui vários bônus no PNR.Assim, surge um cenário geral. Selecionamos sobrenomes padrão, PNR de força bruta, encontramos tickets adequados. Se a companhia aérea permitir que os passageiros façam passagens sem verificar o passaporte, altere a data e o endereço de e-mail - e voe quando necessário. Se os documentos forem verificados, devolvemos o ingresso, recebemos bônus, com a ajuda deles, ele compra um novo ingresso em seu nome - e voamos de graça.As milhas gratuitas podem ser usadas não apenas em voos, mas também em acomodações gratuitas em hotéis e em certificados de presente. Com a ajuda deste último, você pode "sacar" milhas gratuitas trocando certificados por mercadorias e vendendo-as ou devolvendo-as à loja em troca de dinheiro. Portanto, os antigos sistemas de reservas são capazes de proporcionar uma vida confortável a mais de um hacker.O relatório de Karsten Nol e Namanya Nikodievich detalha o PNR de vários GDS, caracteres válidos e outras informações para força bruta.Apresentação de Karsten Nol e Namanya Nikodievich em 33C3 ( pdf )Source: https://habr.com/ru/post/pt400341/

All Articles