Ladrões de telefone no Brasil começam a usar phishing para roubar dados do iCloud

Este é o caso do roubo de um telefone por um macaco no Japão, até agora sem phishing aApple Technique sempre atraiu compradores e aqueles que preferem obter o dispositivo desejado "de graça, ou seja, por nada". É sobre ladrões. Se estamos falando de smartphones para iPhone, o ladrão que tirou o telefone do bolso do proprietário geralmente encontra rapidamente oposição da vítima. O proprietário do dispositivo bloqueia o telefone e é muito difícil restaurá-lo sem as informações da conta do iCloud.Por esse motivo, os telefones roubados com bloqueios do iCloud costumam ser desmontados. Mesmo que o telefone esteja em perfeitas condições, o ladrão não tem escolha a não ser vendê-lo para desmontagem. Alguns oferecem esses smartphones em pequenas oficinas, alguém vende dispositivos no eBay. Mas alguns invasores estão tentando obter não apenas o telefone, mas também dados. No Brasil, os ladrões de dispositivos móveis desenvolveram um esquema de phishing para extrair dados do iCloud de pessoas desatentas.O especialista em segurança da informação Brian Krebs fala

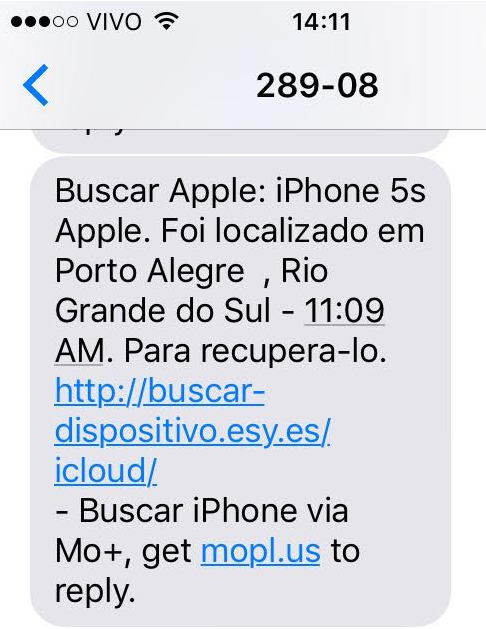

sobre esse esquema . Segundo ele, um caso relacionado ao esquema mencionado acima ocorreu recentemente no Brasil. Sobre ele, Krebs disse a um dos leitores de seu blog. Então, a esposa desse leitor foi assaltada por uma equipe de criminosos de três pessoas. Entre outras coisas, eles roubaram o telefone dela. Quase imediatamente, a vítima bloqueou o dispositivo remotamente. Além disso, ela tentou determinar a localização do telefone usando o aplicativo "Find my iPhone" , embora sem muito resultado.Logo após o assalto, o marido da vítima começou a enviar mensagens para o telefone roubado com uma oferta para comprar o dispositivo. Ele escreveu o seguinte: “Caro Sr. Robber, como você não pode usar o telefone, sugiro que o compre. Tudo de bom. " A mensagem foi enviada no sábado e outra coisa aconteceu no domingo.Nesse dia, o homem começou a receber mensagens SMS de que o smartphone foi encontrado. Eles indicaram que, para recuperar o dispositivo, basta clicar no link. O brasileiro acabou sendo uma pessoa atenciosa e cautelosa (não esqueça que este não é um especialista em TI, mas um usuário comum). Quase imediatamente, ele percebeu que a mensagem era uma tentativa de extrair dados do iCloud. Se você seguir o link, o usuário será levado para uma cópia da versão brasileira do site da Apple. Pessoas absolutamente desatentas e descuidadas (existem mais do que parecem) inserem as informações da conta do iCloud nesse site e perdem o telefone com uma conta para sempre.

Este é o caso do roubo de um telefone por um macaco no Japão, até agora sem phishing aApple Technique sempre atraiu compradores e aqueles que preferem obter o dispositivo desejado "de graça, ou seja, por nada". É sobre ladrões. Se estamos falando de smartphones para iPhone, o ladrão que tirou o telefone do bolso do proprietário geralmente encontra rapidamente oposição da vítima. O proprietário do dispositivo bloqueia o telefone e é muito difícil restaurá-lo sem as informações da conta do iCloud.Por esse motivo, os telefones roubados com bloqueios do iCloud costumam ser desmontados. Mesmo que o telefone esteja em perfeitas condições, o ladrão não tem escolha a não ser vendê-lo para desmontagem. Alguns oferecem esses smartphones em pequenas oficinas, alguém vende dispositivos no eBay. Mas alguns invasores estão tentando obter não apenas o telefone, mas também dados. No Brasil, os ladrões de dispositivos móveis desenvolveram um esquema de phishing para extrair dados do iCloud de pessoas desatentas.O especialista em segurança da informação Brian Krebs fala

sobre esse esquema . Segundo ele, um caso relacionado ao esquema mencionado acima ocorreu recentemente no Brasil. Sobre ele, Krebs disse a um dos leitores de seu blog. Então, a esposa desse leitor foi assaltada por uma equipe de criminosos de três pessoas. Entre outras coisas, eles roubaram o telefone dela. Quase imediatamente, a vítima bloqueou o dispositivo remotamente. Além disso, ela tentou determinar a localização do telefone usando o aplicativo "Find my iPhone" , embora sem muito resultado.Logo após o assalto, o marido da vítima começou a enviar mensagens para o telefone roubado com uma oferta para comprar o dispositivo. Ele escreveu o seguinte: “Caro Sr. Robber, como você não pode usar o telefone, sugiro que o compre. Tudo de bom. " A mensagem foi enviada no sábado e outra coisa aconteceu no domingo.Nesse dia, o homem começou a receber mensagens SMS de que o smartphone foi encontrado. Eles indicaram que, para recuperar o dispositivo, basta clicar no link. O brasileiro acabou sendo uma pessoa atenciosa e cautelosa (não esqueça que este não é um especialista em TI, mas um usuário comum). Quase imediatamente, ele percebeu que a mensagem era uma tentativa de extrair dados do iCloud. Se você seguir o link, o usuário será levado para uma cópia da versão brasileira do site da Apple. Pessoas absolutamente desatentas e descuidadas (existem mais do que parecem) inserem as informações da conta do iCloud nesse site e perdem o telefone com uma conta para sempre. Os atacantes tentaram e conseguiram criar uma cópia exata do site da Apple no Brasil, com o formulário para inserir credenciais do usuário, como no recurso original. É verdade que esse site é hospedado em uma hospedagem gratuita (o que, no entanto, não importa para o usuário médio, o principal é a semelhança externa).

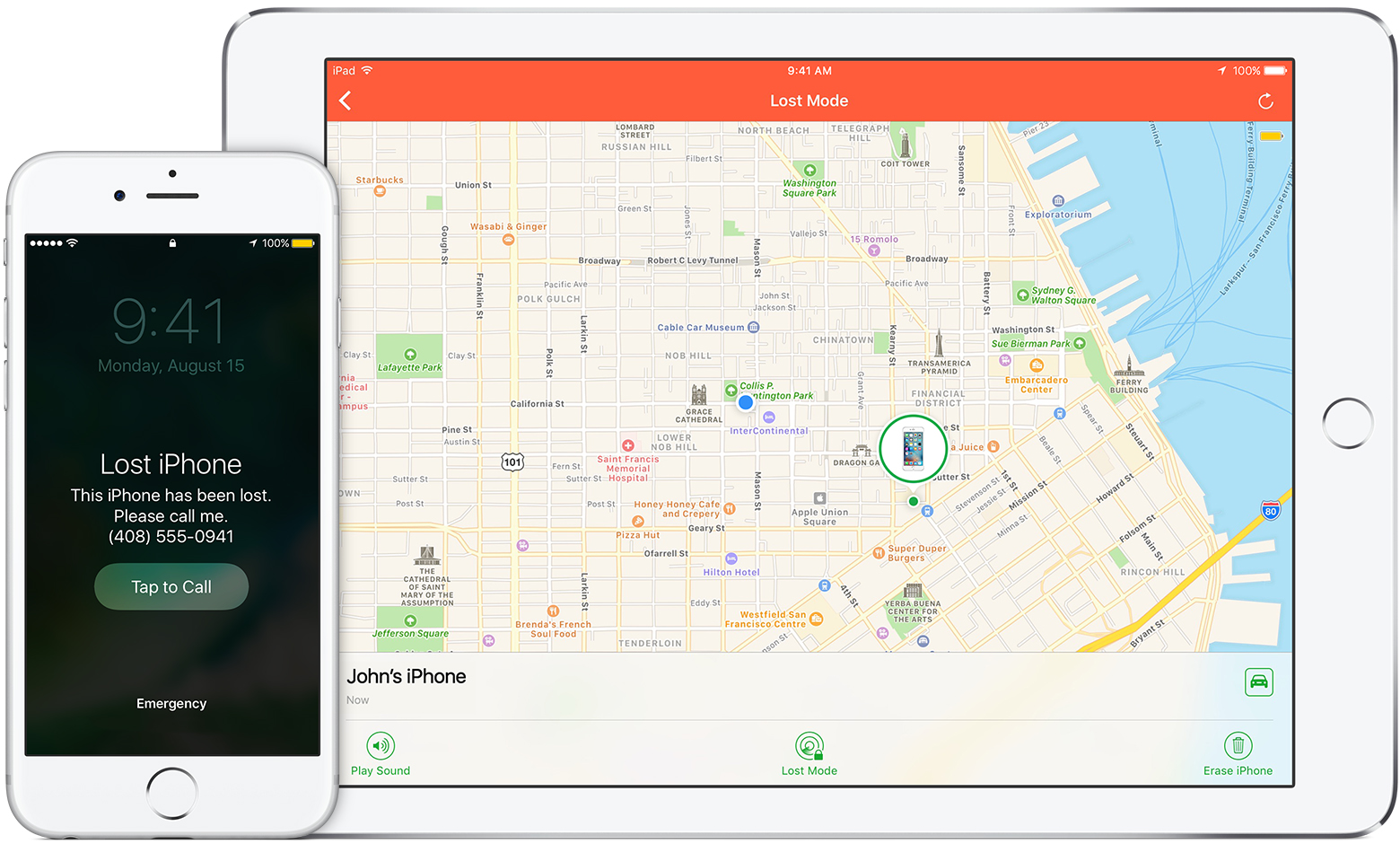

Os atacantes tentaram e conseguiram criar uma cópia exata do site da Apple no Brasil, com o formulário para inserir credenciais do usuário, como no recurso original. É verdade que esse site é hospedado em uma hospedagem gratuita (o que, no entanto, não importa para o usuário médio, o principal é a semelhança externa). É necessário pensar que, no caso usual, a pessoa cujo telefone foi roubado, que recebeu essa mensagem, acorda e clica no link. A mensagem parece um pouco estranha, mas a maioria dos internautas é muito imprudente. Quando chegam ao site - uma cópia do site da Apple, é muito provável que esses usuários insiram seus dados para descobrir onde está o telefone. Ladrões contam com isso. Depois de aprender essas contas, eles recebem o telefone e os dados para desbloquear o iCloud. Depois disso, você pode fazer qualquer coisa com seu telefone e sua conta.A mensagem também indica outro endereço que leva o usuário à página de pesquisa do telefone, é claro, também falsa. Seu design copia o design do serviço Find My iPhone.Na verdade, não há nada de surpreendente no fato de os criminosos agirem dessa maneira, uma vez que o phishing é uma ferramenta de longa data, que, no entanto, permanece muito eficaz. Mas há mais uma coisa: os atacantes começaram a usar chamadas. Segundo o marido da vítima, algum tempo depois de receber mensagens em seu telefone tocou de um número estranho. Depois de atender o telefone, ele ouviu uma voz sintetizada que informava sobre a descoberta do telefone e se ofereceu para procurar no SMS mais informações. E esta é realmente uma jogada eficaz. Mesmo que uma pessoa não siga o link na mensagem, uma ligação com boas notícias sobre a descoberta do telefone ainda pode provocar um clique no link.O esquema, de acordo com Brian Krebs, é relativamente novo. Isso representa uma ameaça não apenas aos entusiastas da tecnologia brasileira da Apple, mas também aos proprietários de iPhone em outros países. Provavelmente, a experiência de seus colegas brasileiros em breve será retomada por atacantes de outros países. A propósito, um método semelhante é usado por golpistas na Índia, Bangladesh e Filipinas. E isso realmente funciona .Seja como for, a função Find My Phone App deve ser ativada imediatamente após a compra de um smartphone Apple. Este serviço permite ativar o modo de perda, bloquear o dispositivo ou apagar remotamente as informações. Assim que o telefone aparecer on-line, a ação selecionada pelo usuário será implementada.Além disso, muitas vezes é necessário sincronizar o telefone com o computador para que todos os dados sejam salvos, não apenas no smartphone. Nesse caso, mesmo se o telefone for roubado (sujeito ao serviço ativo Localizar meu telefone), o usuário poderá apagar os dados do telefone. Uma cópia dessas informações permanece disponível no PC. Além disso, os especialistas em segurança de computadores dizem que você deve ter mais cuidado e sempre questionar mensagens (SMS, e-mail etc.) provenientes de estranhos ou organizações.

É necessário pensar que, no caso usual, a pessoa cujo telefone foi roubado, que recebeu essa mensagem, acorda e clica no link. A mensagem parece um pouco estranha, mas a maioria dos internautas é muito imprudente. Quando chegam ao site - uma cópia do site da Apple, é muito provável que esses usuários insiram seus dados para descobrir onde está o telefone. Ladrões contam com isso. Depois de aprender essas contas, eles recebem o telefone e os dados para desbloquear o iCloud. Depois disso, você pode fazer qualquer coisa com seu telefone e sua conta.A mensagem também indica outro endereço que leva o usuário à página de pesquisa do telefone, é claro, também falsa. Seu design copia o design do serviço Find My iPhone.Na verdade, não há nada de surpreendente no fato de os criminosos agirem dessa maneira, uma vez que o phishing é uma ferramenta de longa data, que, no entanto, permanece muito eficaz. Mas há mais uma coisa: os atacantes começaram a usar chamadas. Segundo o marido da vítima, algum tempo depois de receber mensagens em seu telefone tocou de um número estranho. Depois de atender o telefone, ele ouviu uma voz sintetizada que informava sobre a descoberta do telefone e se ofereceu para procurar no SMS mais informações. E esta é realmente uma jogada eficaz. Mesmo que uma pessoa não siga o link na mensagem, uma ligação com boas notícias sobre a descoberta do telefone ainda pode provocar um clique no link.O esquema, de acordo com Brian Krebs, é relativamente novo. Isso representa uma ameaça não apenas aos entusiastas da tecnologia brasileira da Apple, mas também aos proprietários de iPhone em outros países. Provavelmente, a experiência de seus colegas brasileiros em breve será retomada por atacantes de outros países. A propósito, um método semelhante é usado por golpistas na Índia, Bangladesh e Filipinas. E isso realmente funciona .Seja como for, a função Find My Phone App deve ser ativada imediatamente após a compra de um smartphone Apple. Este serviço permite ativar o modo de perda, bloquear o dispositivo ou apagar remotamente as informações. Assim que o telefone aparecer on-line, a ação selecionada pelo usuário será implementada.Além disso, muitas vezes é necessário sincronizar o telefone com o computador para que todos os dados sejam salvos, não apenas no smartphone. Nesse caso, mesmo se o telefone for roubado (sujeito ao serviço ativo Localizar meu telefone), o usuário poderá apagar os dados do telefone. Uma cópia dessas informações permanece disponível no PC. Além disso, os especialistas em segurança de computadores dizem que você deve ter mais cuidado e sempre questionar mensagens (SMS, e-mail etc.) provenientes de estranhos ou organizações. A Apple, se você perder o telefone, recomenda que você use o aplicativo Localizar meu telefone ou vá para a seção apropriada do site, localize o dispositivo e ative o modo de perda. Além disso, vale a pena informar o operador sobre a perda (isso não funciona em todos os países).Mesmo se a função Localizar meu telefone não estiver ativada no smartphone perdido, o usuário poderá alterar a senha do ID da Apple e substituir os dados de acesso por outras contas em serviços de terceiros.

A Apple, se você perder o telefone, recomenda que você use o aplicativo Localizar meu telefone ou vá para a seção apropriada do site, localize o dispositivo e ative o modo de perda. Além disso, vale a pena informar o operador sobre a perda (isso não funciona em todos os países).Mesmo se a função Localizar meu telefone não estiver ativada no smartphone perdido, o usuário poderá alterar a senha do ID da Apple e substituir os dados de acesso por outras contas em serviços de terceiros.Source: https://habr.com/ru/post/pt401879/

All Articles