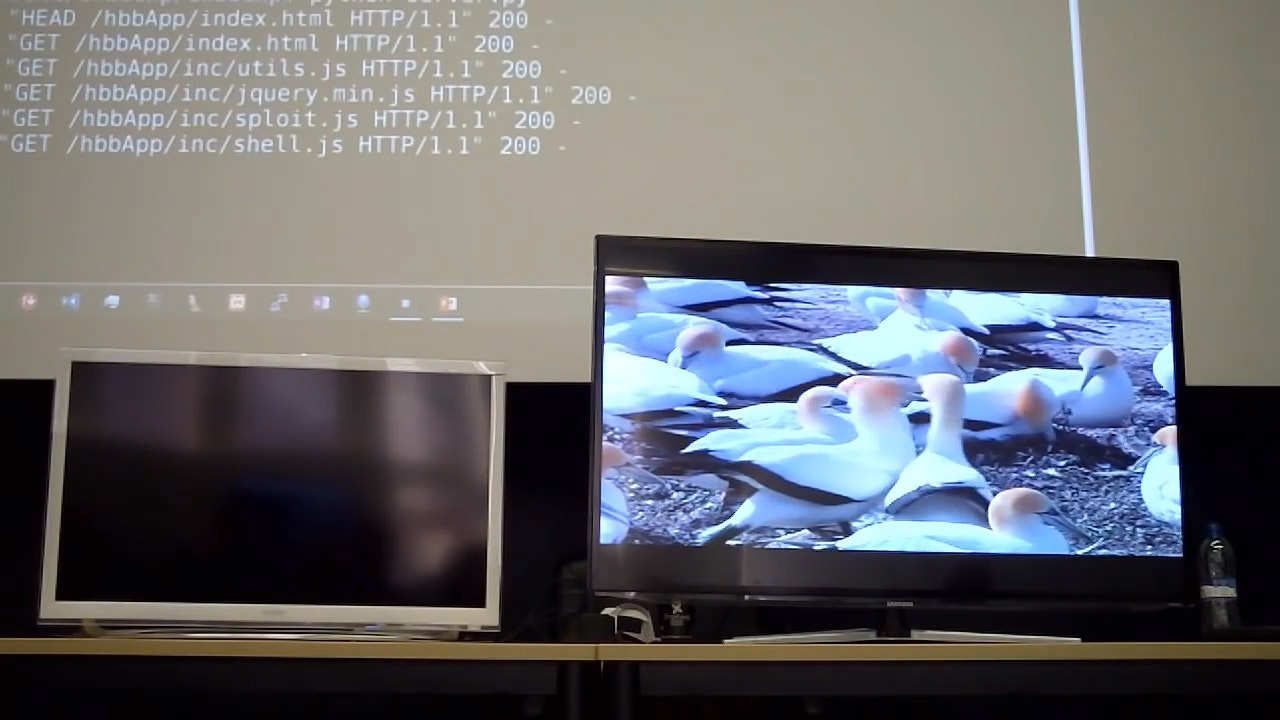

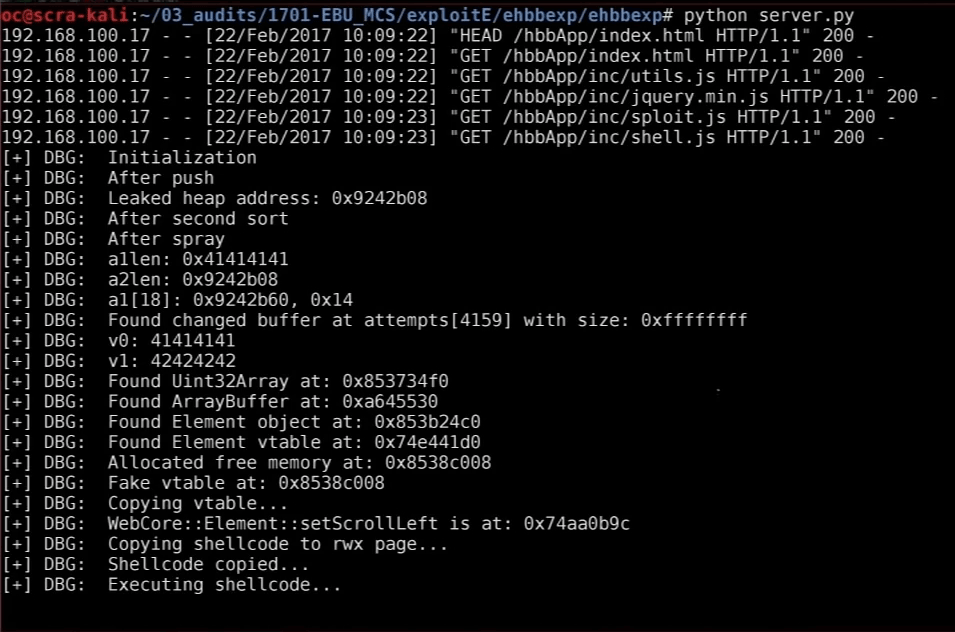

Faça o download da exploração de Array.prototype.sort () através do navegador interno da TV, direcionado para o endereço especificado pelo comando DVB-T. O ataque ocorre em segundo plano enquanto a vítima assiste a um programa sobre pássaros

Faça o download da exploração de Array.prototype.sort () através do navegador interno da TV, direcionado para o endereço especificado pelo comando DVB-T. O ataque ocorre em segundo plano enquanto a vítima assiste a um programa sobre pássarosComo você sabe, todas as TVs inteligentes têm uma porta USB na qual é possível inserir uma unidade flash USB e instalar malware na TV, foi o que os agentes da CIA fizeram (veja a

Weeping Angel explorar as TVs Samsung ). Mas existe uma maneira alternativa de hackear, quando não é necessário entrar no apartamento da vítima, e você pode invadir milhões de TVs ao mesmo tempo. É verdade que isso requer acesso a uma estação de transmissão, ou seja, um ataque pode ser realizado no nível estadual em seu próprio país. Como alternativa, você pode comprar um transmissor DVB-T por entre US $ 50 e US $ 150 - e transmitir ilegalmente, qualquer um pode fazê-lo.

No seminário sobre segurança cibernética, o Media Cyber Security Seminar, um especialista em segurança da empresa alemã

Oneconsult AG, leu um

relatório muito interessante sobre o hackeamento de TVs inteligentes e até demonstrou aos representantes da indústria de mídia como infectar remotamente TVs usando um sinal de televisão convencional

DVB-T (Digital Video Broadcasting - Terrestre), que transmitem constantemente em suas frequências.

O programa de TV mal-intencionado permite direcionar o navegador embutido para uma exploração que recebe direitos de root na TV; ele pode definir um código arbitrário e usar a TV da maneira que o invasor desejar: começando da espionagem e terminando com ataques DDoS em alvos remotos quando a TV se tornar parte da botnet.

O elo central do ataque é a tecnologia de transmissão de banda larga de transmissão híbrida (

HbbTV ) - o padrão da TV para transmitir ofertas adicionais da Internet para a TV. De fato, este é um site especial adaptado para a TV, que pode ser acessado na tela. Essa tecnologia é suportada por quase todas as TVs inteligentes modernas; é compatível com a transmissão de sinais de televisão via DVB-T, DVB-C e IPTV.

HbbTV suporta JavaScript, CSS e DOM. De acordo com o padrão, é necessária uma TV para executar os comandos recebidos no HbbTV. Dessa forma, as informações são transmitidas em segundo plano enquanto o espectador assiste ao programa de televisão pacificamente.

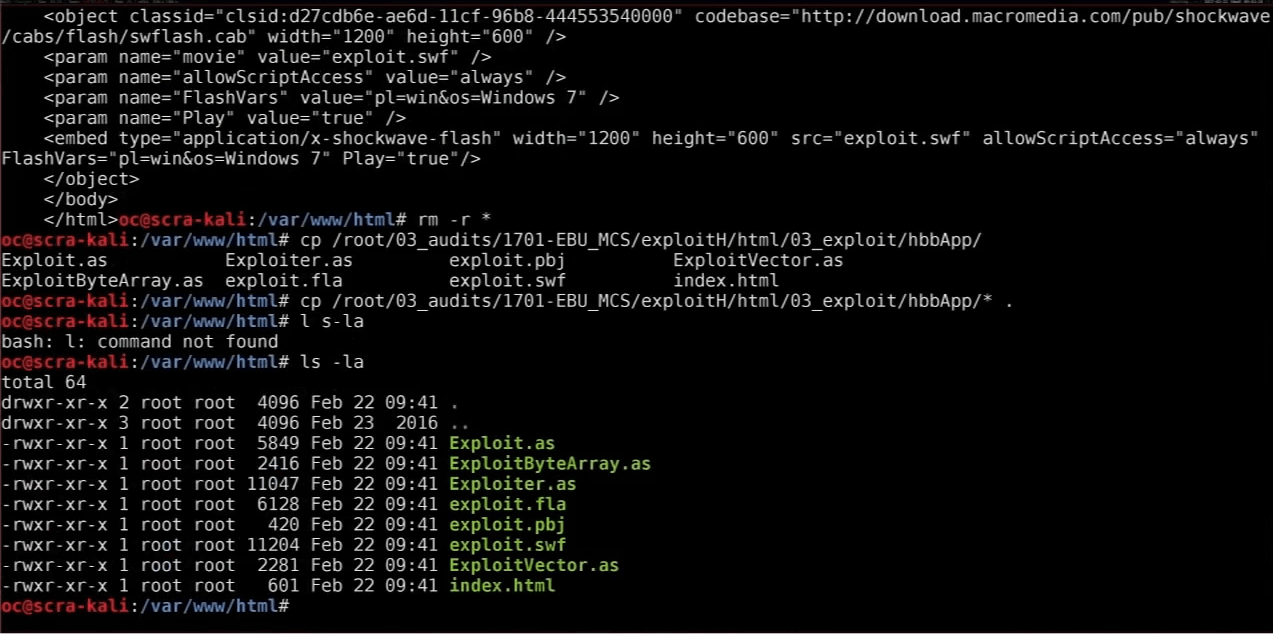

Rafael Scheel, da Oneconsult AG, desenvolveu duas explorações que, quando carregadas no navegador interno da TV, executam códigos maliciosos, ganham direitos de root e efetivamente assumem o controle do dispositivo.

A primeira exploração explora a vulnerabilidade

CVE-2015-3090 no Adobe Flash Player, uma daquelas vulnerabilidades de 0 dia que se tornaram conhecidas após a invasão da equipe de hackers em 2015.

Rafael demonstrou a operação da exploração, realizando uma transmissão maliciosa no DVB-T, enviando o navegador da TV para o endereço especificado na Internet, de onde o código que usa a vulnerabilidade especificada é executado.

Depois disso, obtemos acesso total à TV remotamente.

Como se viu, quase nenhum dos fabricantes de TV se preocupou em fechar essa vulnerabilidade em seus navegadores para TV. É verdade que poucas TVs têm o Adobe Flash ativado por padrão, então Rafael desenvolveu uma segunda exploração que usa uma vulnerabilidade mais antiga na função JavaScript

Array.prototype.sort() .

O JavaScript já é suportado em todas as TVs inteligentes e a vulnerabilidade, como sempre, não foi fechada. A segunda exploração faz o mesmo que a primeira, mas não requer o plug-in Flash.

Segundo Raphael, cerca de 90% das TVs inteligentes que estão no mercado nos últimos anos são vulneráveis a esse ataque. O pesquisador chama a atenção para o fato de que o DVB-T é um canal de comunicação unidirecional, é completamente anônimo do lado do atacante. Não há vestígios restantes. No entanto, existem várias maneiras diferentes de enviar um sinal DVB-T para a televisão da vítima. É claro que uma empresa de televisão ou serviços especiais podem fazer isso em todo o país, mas se uma pessoa privada fizer isso, será preciso ser mais inventivo. Existem três opções:

- ataque a emissoras;

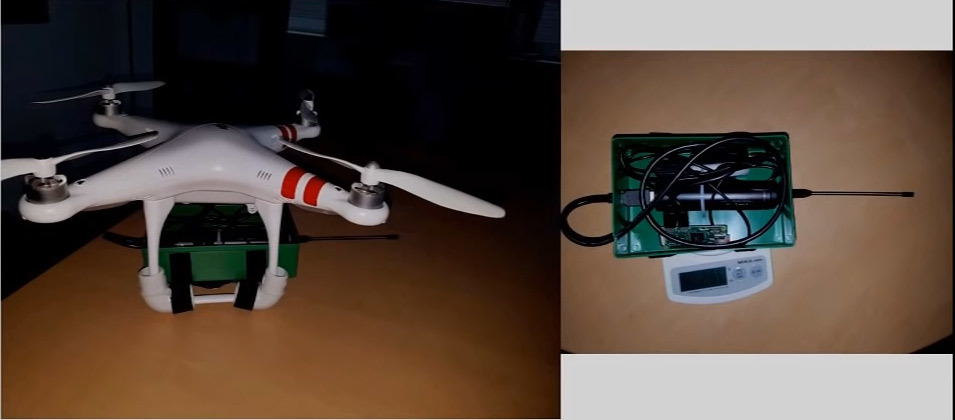

- duplicando um sinal DVB-T com seu sinal mais poderoso (por exemplo, transmitindo de um drone): a TV deve, por padrão, mudar para a fonte de um sinal mais forte;

- interferência com DVB-C (IPTV), por exemplo, via Internet.

Talvez faça sentido o ataque XSS no site da emissora.

Drone com transmissor DVB-T

Drone com transmissor DVB-TSchiel

disse que havia desenvolvido uma façanha para as TVs inteligentes antes mesmo de conhecer os desenvolvimentos da CIA.