A McAfee e o FireEye relataram a descoberta de ataques reais aos usuários do Microsoft Word por meio de uma nova vulnerabilidade de 0 dias para a qual um patch ainda não foi lançado. A vulnerabilidade permite executar silenciosamente código arbitrário no computador da vítima e instalar software malicioso. A pior parte é que todas as versões do MS Word em todas as versões do Windows são vulneráveis, incluindo a versão mais recente do Office 2016 no Windows 10, mesmo com as macros desabilitadas.

A Microsoft foi notificada da vulnerabilidade e deve ter tempo para preparar o patch para a atualização de segurança do Patch Tuesday, que será realizada amanhã, 11 de abril. No entanto, como mostra uma história com uma vulnerabilidade similar de 0 dias CVE-2014-4114 / 6352 (também conhecida como Sandworm), a Microsoft nem sempre consegue fechar o dia útil desde o primeiro patch.

Pesquisadores da McAfee

escrevem que descobriram os primeiros ataques usando esse dia 0 em janeiro deste ano. Aparentemente, eles receberam apenas recentemente amostras de código malicioso, para poder analisar em detalhes o mecanismo de infecção.

Os ataques do Word são usados durante o ataque (especificamente, documentos RTF com a extensão .doc).

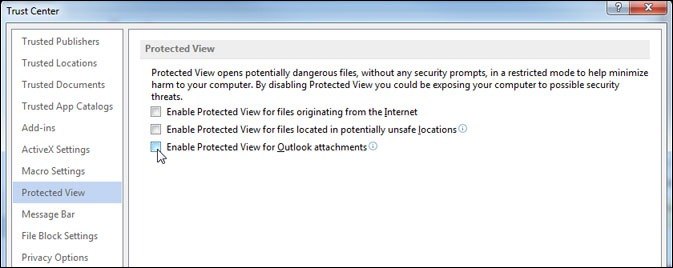

Se o

Modo de Exibição Protegido do Office Word

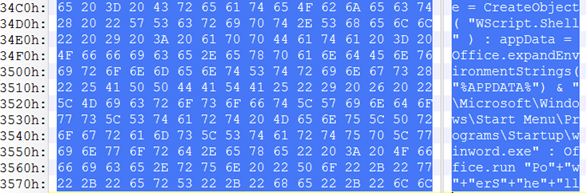

estiver desabilitado no Microsoft Word, quando você abrir um documento, a exploração será iniciada automaticamente. Depois disso, o processo winword.exe faz uma solicitação HTTP para um servidor remoto, de onde ele baixa um arquivo HTA (aplicativo HTML), disfarçado como um documento RTF. Um arquivo HTA é iniciado automaticamente e executa um script malicioso. Esse script fecha o arquivo original do Word infectado e mostra ao usuário um documento de texto falso. O processo original do winword.exe é fechado para ocultar ao usuário uma janela que exibe o OLE2Link. Ao mesmo tempo, o script baixa código malicioso adicional do servidor remoto para instalação no computador.

Usando a execução .hta, escrevem os pesquisadores da McAfee, os autores da exploração ignoram efetivamente todas as medidas de proteção de memória implementadas pela Microsoft, bem como a proteção antivírus e a maioria dos outros métodos de proteção.

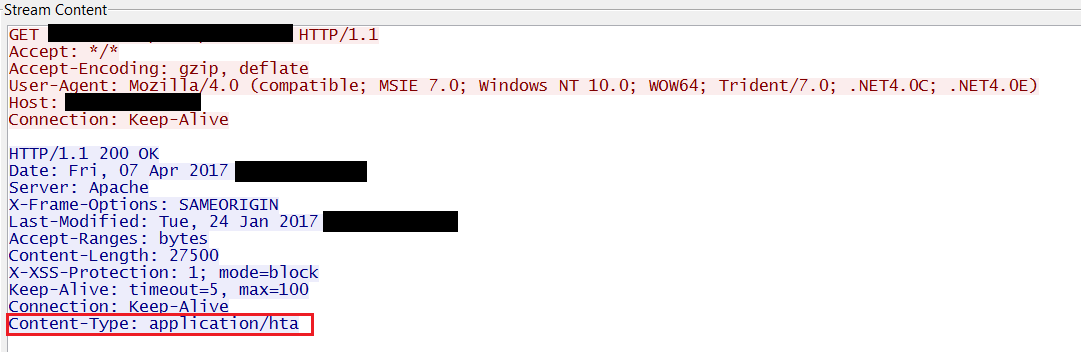

Aqui está um fragmento de comunicação com o servidor:

Um HTA é mascarado como um documento RTF para ignorar programas antivírus, se instalado no computador da vítima. A parte inferior deste documento contém scripts maliciosos do Visual Basic que fazem todo o trabalho.

Os especialistas da McAfee escrevem que essa vulnerabilidade de 0 dias está relacionada à operação da função OLE (Vinculação e incorporação de objetos), uma parte importante da funcionalidade do Office que permite incorporar alguns documentos em outras. Esse recurso foi usado repetidamente para vários ataques. Por exemplo, em 2015, os mesmos especialistas da McAfee prepararam uma

apresentação para a conferência de hackers da Black Hat USA, na qual conversaram sobre possíveis vetores de ataque por meio do OLE.

Os funcionários da FireEye

alegam que descobriram essa vulnerabilidade antes da McAfee e foram os primeiros a enviar uma mensagem para a Microsoft, mas permaneceram em silêncio até o lançamento do patch. Depois de publicar a postagem do blog da McAfee, não faz sentido ficar em silêncio; portanto, eles também relataram o que puderam entender depois de analisar essa exploração.

Nos produtos FireEye, documentos maliciosos são definidos como Malware.Binary.Rtf.

O especialista em segurança Mikko Hipponen

percebeu que a Microsoft lançará definitivamente um patch para esta vulnerabilidade na próxima terça-feira, ou seja, amanhã, 11 de abril de 2017.

Antes de instalar o patch, você pode bloquear o RTF no registro

da seguinte maneira : defina o valor no registro

Software\Microsoft\Office\15.0\Word\Security\FileBlock\RtfFiles está definido como 2 e

OpenInProtectedView está definido como 0. Nesse caso, quando você tenta abrir um arquivo no formato RTF, esta mensagem será exibida:

By the way, esta é uma recomendação de Ryan Hanson, que

afirma que foi ele quem descobriu este dia 0 em julho e informou em outubro de 2016. E agora foi divulgado por estranhos. Se ele está dizendo a verdade, a Microsoft está de fato cobrindo vulnerabilidades críticas há muito tempo.

Mas os testes mostraram que, quando você abre o Office Protected View no modo protegido, a exploração não pode ser executada para execução; portanto, bloquear o RTF é uma medida extrema.

De qualquer forma, em um futuro próximo, todos os usuários do Microsoft Office devem:

- Não abra nenhum documento do Office obtido de fontes não confiáveis.

- Habilite a Proteção de exibição protegida do Office.

As empresas de antivírus não dizem quem foram as vítimas dos ataques. Porém, por experiência passada, sabe-se que esse dia é frequentemente usado em ataques direcionados a ordens do governo. É estranho que a Microsoft esteja trabalhando no patch há tanto tempo.