As organizações de espionagem cibernética dos EUA e os cibercriminosos comuns agora enfrentam dificuldades. Muitas vulnerabilidades de software de vários fabricantes foram conhecidas devido ao trabalho do grupo de hackers Shadow Brokers, WikiLeaks e outras organizações, incluindo a Symantec. Como resultado, as empresas de TI corrigem e corrigem seu software, o que torna impossível para qualquer um explorar um grande número de "falhas" no software.

A Microsoft, como se viu recentemente, em março, corrigiu todas as

vulnerabilidades de dia zero sobre as quais os Shadow Brokers falaram. Em agosto de 2016, ela publicou a primeira porção de exloits. Eles mesmos não criaram nada do que relataram, esse software pertence a outro grupo de hackers Equiation Group, que é

conhecido por estar associado à NSA.

A Shadow Brokers decidiu organizar um conjunto de explorações, expressando assim protestos contra as políticas de Donald Trump, pelas quais os representantes deste grupo votaram.

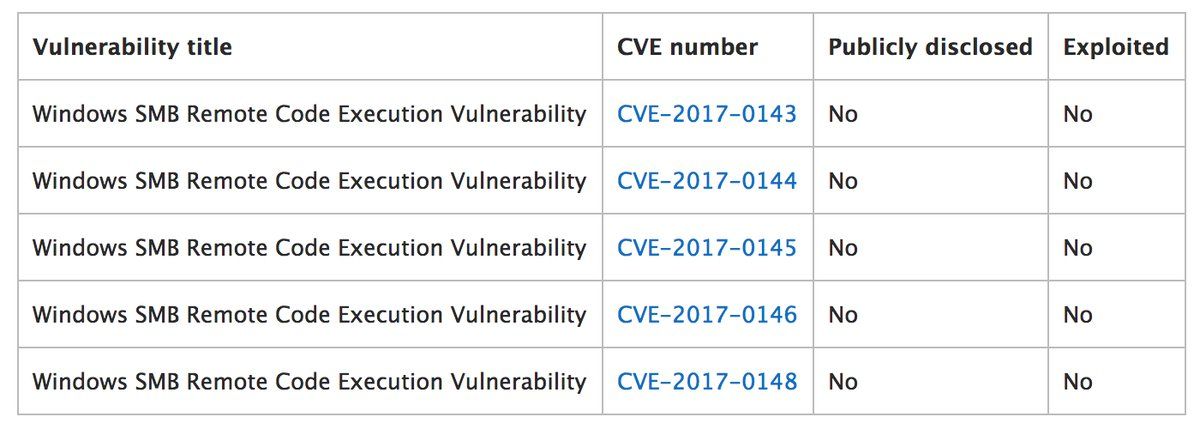

Depois de examinar o conteúdo do arquivo de exploração online, os funcionários da Microsoft começaram a corrigir as vulnerabilidades apresentadas. A empresa anunciou recentemente que todas as vulnerabilidades mencionadas pelos hackers foram

eliminadas . Isso foi feito com atualizações classificadas pela Microsoft como

MS17-010 ,

CVE-2017-0146 e

CVE-2017 . Em seu apelo, a corporação menciona que ninguém teve contato com a NSA; os funcionários desta organização não informaram a Microsoft sobre problemas no software.

| Nome do código | Solução |

| " EternalBlue " | Endereçado por MS17-010 |

| “ EmeraldThread ” | Endereçado por MS10-061 |

| “ EternalChampion ” | Endereçado por CVE-2017-0146 & CVE-2017-0147 |

| “ErraticGopher” | Endereçado antes do lançamento do Windows Vista |

| “ EsikmoRoll ” | Endereçado por MS14-068 |

| " EternoRomance " | Endereçado por MS17-010 |

| " EducatedScholar " | Endereçado por MS09-050 |

| " EternalSynergy " | Endereçado por MS17-010 |

| “ EclipsedWing ” | Endereçado por MS08-067 |

O fato de que nenhuma das vulnerabilidades divulgadas pela Shadow Brokers não funciona, tornou-se conhecido um dia antes da publicação da Microsoft. Isso pode significar que os usuários do Windows são relativamente seguros, em qualquer caso, aqueles que atualizam regularmente seu sistema operacional. Em grandes organizações em que as atualizações são instaladas centralmente, todas essas vulnerabilidades ainda podem ser relevantes. De qualquer forma, estamos falando de EternalBlue, EternalChampion, EternalSynergy e EternalRomance.

Mas isso nem é interessante, mas como a Microsoft soube da publicação iminente de informações sobre explorações um mês antes do anúncio da Shadow Brokers. Talvez o próprio grupo estivesse em contato com a Microsoft, porque, como mencionado acima, a empresa nega contato com a NSA.

Se essa suposição estiver correta, a Microsoft provavelmente pagou aos Shadow Brokers por essas informações, sem divulgar suas ações.

E outra suposição é que a Microsoft descobriu independentemente as áreas problemáticas em seu software, sem a ajuda da NSA ou de um grupo de hackers. Isso é totalmente possível porque outras vulnerabilidades anunciadas pelo agrupamento relacionadas ao Windows XP, Windows Server 2003, Exchange 2007 e IIS 6.0 permaneceram não corrigidas.

Curiosamente, após o lançamento das explorações, a maioria dos especialistas em segurança de rede anunciou que essas ferramentas de software estão funcionando bastante em relação aos produtos da Microsoft. Um pouco mais tarde, os especialistas em segurança cibernética reconheceram o erro, mas o fato de muitos deles terem declarado vulnerabilidades operacionais anteriormente sugere que eles simplesmente não verificaram se realmente existiam, verificando o log de atualização do Windows e não vendo nenhuma menção ao patch de vulnerabilidade zero. do dia.