O worm Mirai malicioso se espalha pela rede e adiciona novos dispositivos de IoT à sua botnet. Mas ele tem um forte adversário - o verme defensivo do Hajime. Visto pela primeira vez em

outubro de 2016 , essa botnet já protegeu mais de 10.000 câmeras de rede, roteadores, decodificadores e outros dispositivos conectados à Internet.

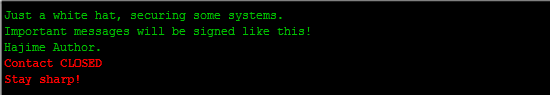

A cada 10 minutos, o Hajime exibe no terminal uma mensagem: “Apenas um hacker ético, protegemos alguns sistemas. Mensagens importantes serão assinadas da mesma maneira que isso! Postado por Hajime. Contate o FECHADO. Seja vigilante!

Ao contrário de outras botnets, o Hajime não realiza ataques DDoS, não explora bitcoins e não executa ações maliciosas em um dispositivo infectado, exceto as varreduras de rede em busca de outros dispositivos vulneráveis que também infectam para proteção. As portas TCP / 23 (telnet) e TCP / 5358 (WSDAPI) são verificadas. Após a infecção, o worm bloqueia quatro portas usadas para espalhar o Mirai e outros malwares semelhantes: TCP / 23 (telnet), TCP / 7547 (TR-069), TCP / 5555 (TR-069) e TCP / 5358 (WSDAPI).

O Hajime usa a mesma lista de 61 combinações de logons e senhas padrão que o Mirai para infectar (mais duas combinações adicionais: root / 5up e Admin / 5up para roteadores Atheros e pontos de acesso). Em geral, estes são irmãos gêmeos, apenas um deles está no lado escuro e o outro no lado claro.

Malwares "bons" semelhantes já foram encontrados antes. Por exemplo, em 2015, a Symantec

descreveu o Wifatch , um vírus para sistemas Linux que agia dessa maneira.

A iniciativa dos autores de tais programas pode ser bem-vinda, mas não se lisonjeie: seu efeito é apenas temporário. O malware é armazenado na memória do dispositivo e, após uma reinicialização, retorna ao estado inseguro novamente se o proprietário não se encarregou de alterar a senha. Com uma senha padrão e o Telnet aberto ao mundo, o dispositivo ainda está pronto para instalar o Mirai,

escreve a Symantec.

Alguns dias atrás, os especialistas da Radware publicaram uma

análise técnica do Hajime. Eles concluem que o autor é um programador muito habilidoso que passou muito tempo criando esse programa. Este não é um ofício simples. Um exemplo simples: ao contrário do Mirai, ao tentar infectar um dispositivo, esse worm não itera estupidamente logins e senhas da lista, mas lê o texto no formulário de autorização na tela para determinar o fabricante do dispositivo - e depois usa senhas padrão especificamente para esse fabricante. Portanto, ao atacar o roteador MikroTik, ele tenta fazer login com o nome de usuário “admin” e uma senha vazia. Esta é a combinação padrão especificada na

documentação do

MikroTik .

Além disso, o Hajime se espalha por torrents. Para transferir comandos e atualizações de programa, o protocolo uTP BitTorrent é usado - isso também se compara favoravelmente com o Mirai e botnets similares. Além disso, protege o Hajime de maneira confiável de bloquear. O carregador do Hajime pode baixar o código de outro nó na botnet - não daquele a partir do qual a infecção foi feita. Além disso, o Hajime criptografa as comunicações entre seus nós, assinando-os com chaves públicas e privadas. A comunicação ocorre por UDP / 1457 e outra porta com um número aleatório maior que 1024 para TCP.

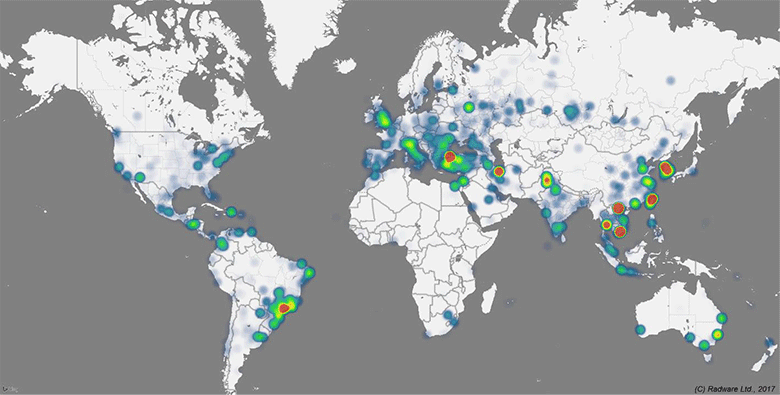

Geografia da infecção do Hajime

Geografia da infecção do HajimeDado todo o exposto, este é claramente um programa de nível superior. Fico feliz que hackers éticos (chapéu branco) são superiores em habilidade a antiéticos (chapéu preto).

É verdade que, em outubro de 2016, os especialistas da Rapidity Networks

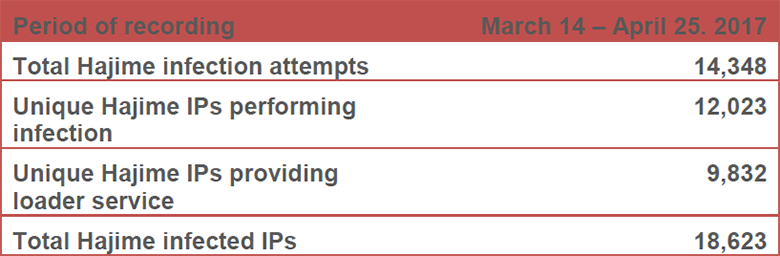

descobriram uma vulnerabilidade na implementação do protocolo de criptografia do Hajime, mas até agora o autor anônimo do programa fechou essa vulnerabilidade. Agora, o worm continua a se espalhar ativamente entre os dispositivos da Internet das coisas. A Radware criou um honeypot para aprender as comunicações das botnets. Durante as cinco semanas de operação do hanipot, 14.348 infecções por Hajime foram registradas com 12.023 endereços IP exclusivos. Isso indica uma escala considerável da distribuição do botnet, embora ainda seja difícil fornecer uma estimativa aproximada do tamanho do exército de bots. Mas o Hajime gerou 50% da atividade de todas as botnets da IoT registradas no hanipot para o período do relatório.

Outras características interessantes do Hajime são o uso de um

backdoor no backdoor dos modems a cabo

ARRIS ; geração dinâmica de carregador de inicialização a partir de seqüências de caracteres hexadecimais, com base em programas assembler escritos manualmente, otimizados para cada plataforma.

Especialistas em segurança dizem que as "boas" intenções do hacker a qualquer momento podem mudar para desagradáveis. Basta lançar uma atualização para o Hajime - ela se espalhará rapidamente pela rede torrent, e todas as dezenas ou centenas de milhares de bots podem iniciar imediatamente, por exemplo, um ataque DDoS. A julgar pela qualidade do software, o Hajime pode muito bem se espalhar amplamente e ultrapassar a Mirai no número de bots. E não será surpreendente se ele se transformar em uma ferramenta maliciosa em um ano ou dois.

Os hashes binários e de arquivo do Hajime são adicionados ao

repositório do Github . De 28 de janeiro a 5 de março, o binário principal foi atualizado seis vezes.