Os criadores do dispositivo portátil

Nomx por US $ 200 não economizam nos epítetos. Eles declaram "o protocolo de comunicação mais seguro do mundo". O gadget supostamente fornece "privacidade absoluta de mensagens pessoais e comerciais". Os comerciantes jogam com sucesso os temores dos usuários de invadir os serviços de correio na nuvem, porque

nenhum provedor de correio principal ficou sem um vazamento maciço de conta nos últimos anos. Eles são realmente hackeados constantemente. É muito importante para muitos usuários garantir a segurança do correio pessoal - e eles olham para o servidor de correio doméstico Nomx. “O número de contas do Gmail comprometidas nos EUA (desde 2014): de

5 milhões para

24 milhões . O número de contas comprometidas em outros serviços de nuvem em 2016:

272 milhões O número de contas do Yahoo (incluindo correio) comprometidas em 2013-2016:

mais de 1 bilhão . O número de contas Nomx que foram comprometidas desde o lançamento do dispositivo: 0 ".

Tal é o anúncio. Agora, os empresários podem substituir com segurança o zero neste anúncio por uma unidade ou um sinal de infinito. De fato, a segurança do servidor de correio, para dizer o mínimo, era exagerada. Ou seja, praticamente não há proteção.

O especialista em segurança Scott Helme foi um dos convidados a analisar o sistema de segurança Nomx no

programa de televisão

BBC Click . A empresa alocou duas cópias do dispositivo anunciado para este programa, esperando por RP gratuito. Mas não deu certo.

Scott Helme

disse que o "protocolo de comunicação mais seguro do mundo" é na verdade um buraco sólido.

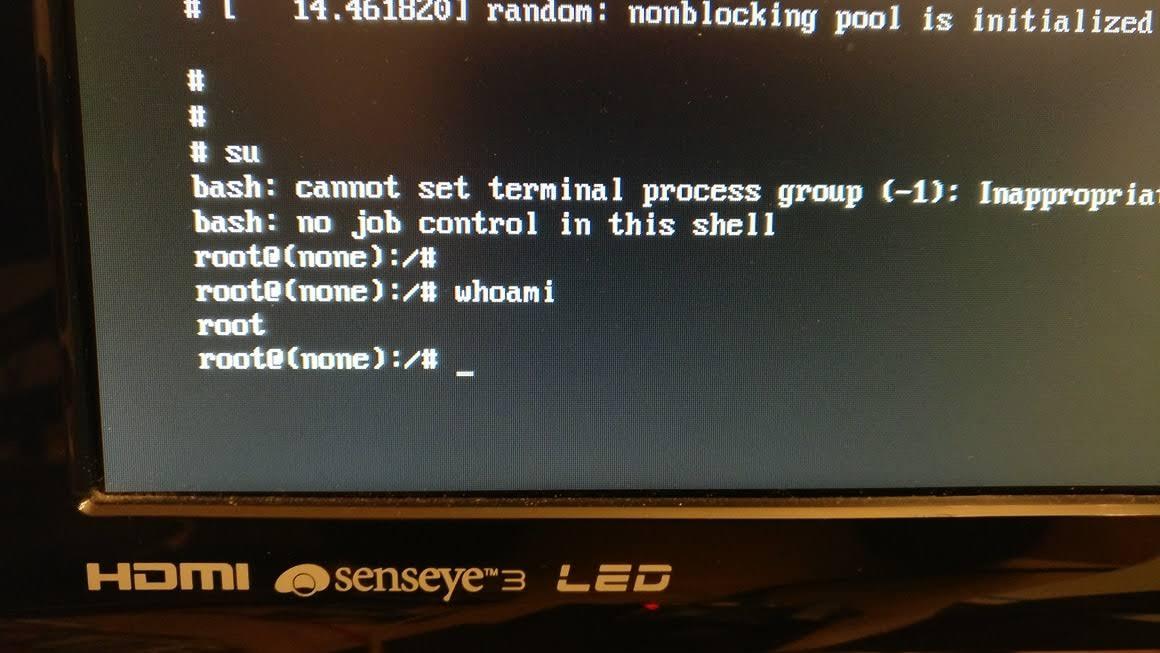

A abertura da “caixa” mostrou que estava meio vazio. No canto da caixa grande, há uma placa Raspberry Pi no valor de várias dezenas de dólares.

Obviamente, você pode facilmente obter o cartão flash no Raspberry Pi - e fazer uma cópia da caixa de correio. Curiosamente, o sistema Raspbian tem configurações padrão e alterar a senha da raiz também não é difícil.

A abordagem geral dos desenvolvedores à segurança é alarmante: o software antigo está instalado no sistema:

- Raspbian GNU / Linux 7 (wheezy) - última atualização em 7 de maio de 2015

- nginx: nginx / 1.2.1 - lançado em 5 de junho de 2012

- PHP 5.4.45-0 + deb7u5 - lançado em 3 de setembro de 2015

- OpenSSL 1.0.1t de 3 de maio de 2016

- Dovecot 2.1.7 de 29 de maio de 2012

- Postfix 2.9.6, 4 de fevereiro de 2013

- MySQL Ver 14.14 Distrib 5.5.52 de 6 de setembro de 2016

Isso é muito estranho, porque o dispositivo deve ter sido montado há relativamente pouco tempo.

Scott Helme descobriu uma série de vulnerabilidades no aplicativo da web Nomx.

O hash da senha mestra (senha de configuração) é descriptografado facilmente, e o tamanho mínimo da senha no dispositivo é de 5 caracteres, para que ele possa determinar facilmente a senha mestra.

Por alguma razão, o dispositivo suporta apenas a instalação de um servidor de correio em um novo domínio se for comprado de um registrador GoDaddy.

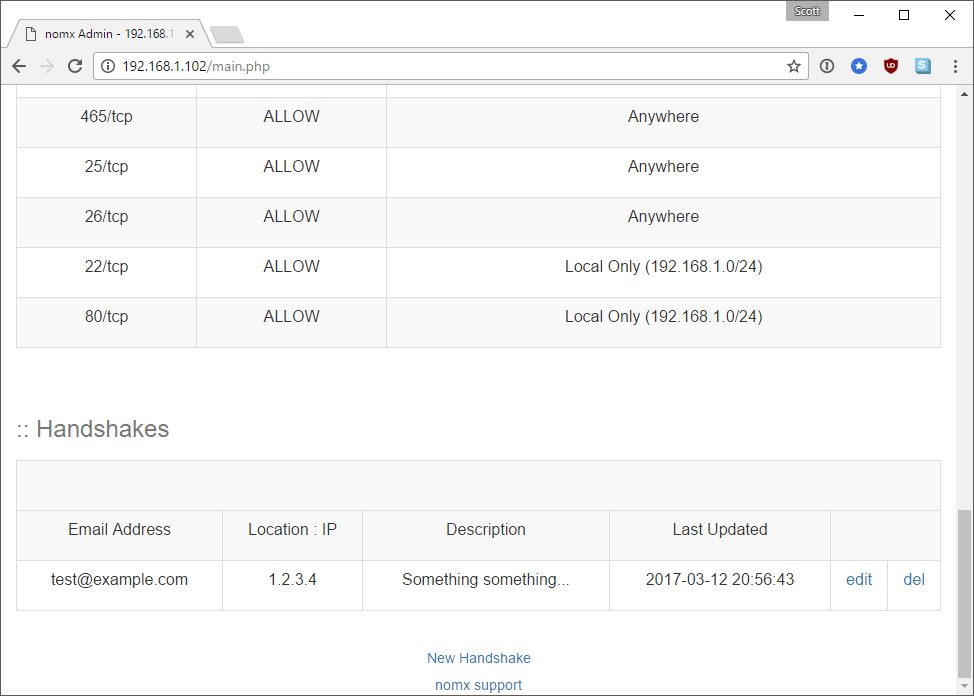

Quanto mais um especialista entendia esse dispositivo, mais ele parecia algum tipo de falsificação. Por exemplo, ao estabelecer um “handshake” e uma conexão direta entre dois servidores Nomx,

nenhum tráfego foi registrado

na rede.

O teste do aplicativo Web Nomx revelou inúmeras vulnerabilidades XSS e CSRF. Um invasor pode criar e excluir facilmente caixas de correio, adicionar domínios e fazer quase tudo no servidor de correio da vítima.

Uma nova caixa de correio é criada com esta solicitação:

POST http://192.168.1.102/create-mailbox.php?domain=testingnomxsecurity.com HTTP/1.1 Host: 192.168.1.102 Cookie: PHPSESSID=39r4bb36385te1seds0dgtpt87 Content-Type: application/x-www-form-urlencoded Content-Length: 127 fUsername=csrf&fDomain=testingnomxsecurity.com&fPassword=csrf&fPassword2=csrf&fName=csrf&fActive=on&fMail=on&submit=Add+Mailbox

Além disso, foi encontrada uma conta de administrador de terceiros no dispositivo que Scott não criou, e mesmo com a senha da

password . Essa conta oferece controle total sobre o dispositivo. Além disso, usando o CSRF por meio de um aplicativo Web, você pode criar sua própria conta de administrador no servidor.

Scott Helme conclui que os anúncios Nomx e o próprio dispositivo

devem ser considerados fraude . Essa "caixa" no Raspberry Pi não fornece

nenhuma segurança. Ele simplesmente serve como um meio de tirar dinheiro de usuários que são intimidados e que passam por bobagens desnecessárias. O fundador, diretor executivo e CTO da empresa, Will Donaldson, participa de conferências e declara que a Nomx é "absolutamente segura".

O hacker alertou Donaldson sobre as vulnerabilidades há um mês e mostrou-as visualmente durante uma ligação pelo Skype. Mas ele nem sequer levantou um dedo para corrigir a situação ou pelo menos avisar os usuários.

A empresa Nomx, no site oficial, reconheceu peculiarmente o hacking de seu dispositivo. Uma observação no blog oficial tem o título: "O

Nomx passou nos testes de segurança depois que um blogueiro anunciou a penetração do Nomx ". A empresa disse que eram apenas cópias demo que foram entregues a jornalistas e, no Nomx "real", eles se recusariam a usar o Raspberry Pi. Eles provavelmente vão usar uma configuração mais segura, um software novo com todos os patches (pelo menos, introduzir um sistema de atualização) e precisam eliminar a vulnerabilidade na página da web em questão. Depois de eliminar todos os bugs e reduzir drasticamente o preço, talvez o servidor de correio Nomx tenha perspectivas de ser um produto comercialmente bem-sucedido, embora seja improvável que algo que valha a pena possa ser cegado por essa farsa.

Usando o Nomx como exemplo, vemos como uma boa idéia e a direção certa (organizar um servidor de correio pessoal seguro em casa) é implementada muito mal na prática. E isso sem mencionar o custo exagerado do dispositivo. Donaldson terá que fazer o trabalho dos erros e é improvável que ouse declarar "o protocolo de comunicação mais seguro do mundo".