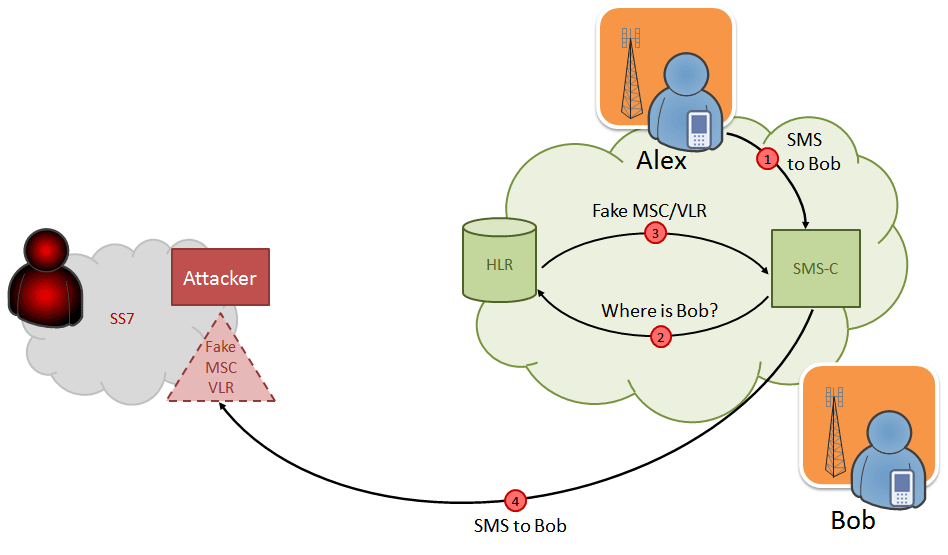

O esquema de ataque com a interceptação de mensagens SMS. Ilustração: Tecnologias Positivas

O esquema de ataque com a interceptação de mensagens SMS. Ilustração: Tecnologias PositivasAs vulnerabilidades críticas no protocolo de sinalização SS7 são conhecidas há vários anos. Por exemplo, em 2014, os especialistas russos da Positive Positive Dmitry Kurbatov e Sergey Puzankov em uma conferência sobre segurança da informação

demonstraram claramente como esses ataques ocorrem. Um invasor pode ouvir chamadas, estabelecer a localização de um assinante e falsificá-la, realizar um ataque de negação de serviço, transferir dinheiro de uma conta, interceptar SMS. Esses ataques são descritos em mais detalhes no estudo "

Vulnerabilidades de redes móveis baseadas no SS7 " e no relatório "

Estatísticas das principais ameaças à segurança nas redes móveis SS7 ".

E agora apareceu a primeira evidência de que, desde 2014, os hackers realmente usam essa técnica para contornar a autorização de dois fatores e transferir dinheiro das contas de clientes bancários. O jornal alemão

Süddeutsche Zeitung publicou sua investigação.

O problema é que a rede de sinalização SS7 foi desenvolvida em 1975 (para rotear mensagens em roaming) e os mecanismos de proteção contra esses ataques não foram originalmente estabelecidos nela. Entendeu-se que este sistema já estava fechado e protegido de conexões externas. Na prática, não é assim: você pode se conectar a ele. Teoricamente, você pode se conectar a ele em qualquer país do Congo ou em qualquer outro país - e então terá acesso aos comutadores de todas as operadoras na Rússia, EUA, Europa e outros países. A inclusão da interceptação de SMS recebida de qualquer assinante é realizada dessa maneira, conforme descrito pela Positive Technologies. Ao mesmo tempo, o invasor não precisa de equipamentos complexos: basta um computador Linux com um gerador de pacotes SS7, que pode ser encontrado na Internet.

Após o registro do assinante no endereço "falso" do MSC / VLR, todas as mensagens SMS destinadas ao assinante chegarão ao site do invasor.

O atacante pode:

- envie uma resposta ao receber a mensagem (a parte remetente terá a impressão de que o SMS foi entregue ao destinatário);

- Não envie um relatório de recebimento e registre novamente o assinante no comutador anterior (nesse caso, em alguns minutos a mensagem será enviada ao destinatário novamente);

- envie um relatório no recebimento, registre novamente o assinante no comutador anterior e envie uma mensagem modificada.

Este ataque pode ser usado para:

- interceptação de senhas de uso único de um banco móvel;

- interceptação de senhas recuperadas de serviços da Internet (correio, redes sociais, etc.);

- receber senhas para sua conta pessoal no site da operadora de celular

Mais uma vez, Kurbatov e Puzankov descreveram tudo isso em 2014 (!), Mas só agora os caras da

Süddeutsche Zeitung descobriram que esses ataques foram realmente realizados e a autenticação dupla via SMS não oferece mais segurança.

De fato, apenas serviços especiais poderiam usar essa opção antes, mas agora qualquer pessoa pode usá-la com um computador Linux. O jornal

Süddeutsche Zeitung escreve que o acesso ao switch SS7 pode ser comprado em alguns lugares por 1000 euros. Usando suborno, você ainda pode obter o identificador de

título global (GT) de uma operadora de telefonia móvel - isso também é possível em alguns países pobres e corruptos, onde as autoridades às vezes se permitem violar a lei para obter ganhos pessoais.

Os atacantes reconheceram os detalhes bancários das vítimas usando phishing ou malware e, em seguida, usaram a vulnerabilidade SS7 para obter um código de confirmação de transação único (mTAN), que o banco envia via SMS.

Uma investigação de um jornal alemão não apenas fala sobre o roubo de dinheiro de contas bancárias, mas aponta para a vulnerabilidade fundamental do SMS como um fator de autenticação: “Não estou surpreso que os hackers tenham pegado o dinheiro que tinham na ponta dos dedos. Estou surpreso que demorou tanto tempo para os ladrões do banco on-line se juntarem aos agentes de espionagem e também explorarem as vulnerabilidades da rede SS7 ”, diz Karsten Nohl, outra especialista bem conhecida em segurança de redes móveis e SS7. Na mesma conferência em 2014 na Rússia, ele leu um relatório sobre ataques a redes móveis e também falou repetidamente sobre esse tópico em outras conferências. Em particular, ele falou sobre as vulnerabilidades do SS7 na conferência de hackers do Chaos Communication Congress em 2014 e até

ouviu telefonemas do congressista Ted W. Lieu (com seu consentimento) para fins de demonstração. Este congressista agora

pediu ao Congresso que organize audiências sobre vulnerabilidades críticas na rede global de sinalização SS7.

É muito importante que vários serviços online, bancos e outras organizações parem imediatamente de usar o SMS para autenticação, porque esse canal já foi

oficialmente reconhecido como inseguro (recomendações do NIST) . Por exemplo, o Google usa o aplicativo móvel Google Authenticator mais confiável, mas ainda envia códigos SMS para entrar na conta, o que prejudica completamente o sistema de segurança, dadas as vulnerabilidades ativamente exploradas no SS7.