A HP vende uma ampla variedade de equipamentos, incluindo várias dezenas de modelos de laptops e tablets. Como se viu, os drivers fornecidos pela empresa para seus dispositivos contêm um keylogger interno. É sobre drivers para uma placa de som. O keylogger captura todas as teclas digitadas no usuário e salva os dados recebidos em um arquivo criptografado no disco rígido do computador.

Este não é um desenvolvimento de cibercriminosos, mas um software bastante oficial. O fabricante do driver em questão não é a própria HP, mas seu parceiro, o fornecedor de chips de áudio Conexant. Um dos componentes do driver, o elemento MicTray64.exe, monitora e registra as teclas digitadas para um usuário em um computador ou laptop com um driver instalado.

Na verdade, o componente em questão monitora as teclas pressionadas pelo usuário para capturar uma combinação especial de botões. Estamos falando das chamadas "teclas de atalho", usadas para controlar os parâmetros do driver e do som. Mas o fato de o componente não fazer nada de ruim não nega o fato de ser um keylogger. "Essa maneira de trabalhar transforma o driver de som em um keylogger eficaz",

diz um representante da empresa suíça Modzero. Além disso, o componente em questão tornou-se parte do driver de som desde o final de 2015. Acontece que há cerca de dois anos os drivers de som dos laptops HP são entregues com um keylogger oficial integrado.

O arquivo em que as teclas são gravadas está localizado em C: \ Users \ Public \ MicTray.log (você pode verificar se esse arquivo existe se você possui um laptop da HP). Seu conteúdo é apagado toda vez que o PC é reiniciado. Mas há muitas opções quando o sistema não redefine o arquivo. Além disso, se o arquivamento estiver configurado no Windows, o MicTray.log com todos os dados será salvo no arquivo morto. Se desejar, você pode facilmente encontrar e visualizar o conteúdo.

“O MicTray64.exe do Conexant é instalado junto com o driver de áudio Conexant, o Windows Scheduler o inicia quando o sistema é inicializado e, em seguida, o login do usuário. O programa registra todas as teclas digitadas pelo usuário e reage quando uma determinada combinação é registrada ... Se o arquivo MicTray.log não estiver no sistema, todas as teclas digitadas serão passadas para a API OutputDebugString, que permite que qualquer processo receba essas informações, e para o software antivírus, isso não é possível. ações suspeitas. Na versão 10.0.0.31 do arquivo, o registro de pressionamentos de tecla e transferência de dados foi usado apenas com a função OutputDebugString sem gravar no arquivo ”, diz a análise publicada do driver de áudio HP da Modzero.

De acordo

com especialistas em segurança cibernética, esse componente de um driver de áudio permite que um invasor obtenha dados do usuário com facilidade. Sim, o conteúdo do arquivo é criptografado, mas não é difícil recuperar dados do arquivo. Geralmente, os usuários de laptops HP não sabem que seus dados são gravados em um arquivo de maneira tão direta. E, para o keylogger, não há diferença em que tipo de dados são - documentos a prazo ou acesso a uma conta bancária.

Existem grandes oportunidades para os atacantes. De alguma forma, você pode roubar um arquivo com cliques salvos. E você pode criar um software que se conectará à API do driver para salvar e posteriormente transferir as informações discutidas acima.

Os modelos de notebooks HP incluem os HP EliteBooks, HP ProBooks, HP ZBooks e HP Elites Series.

Pode ser que o problema seja relevante não apenas para laptops HP, mas em geral para todos os dispositivos com chips Conexant. Você pode verificar seu sistema visualizando os arquivos nos seguintes locais: C: \ Windows \ System32 \ MicTray.exe ou C: \ Windows \ System32 \ MicTray64.exe. Ainda se sabe com certeza que o problema persiste em vários modelos:

Abrir lista de laptops vulneráveisPC Notebook HP EliteBook 820 G3

PC Notebook HP EliteBook 828 G3

PC Notebook HP EliteBook 840 G3

PC Notebook HP EliteBook 848 G3

PC Notebook HP EliteBook 850 G3

PC Notebook HP ProBook 640 G2

PC Notebook HP ProBook 650 G2

PC Notebook HP ProBook 645 G2

PC Notebook HP ProBook 655 G2

PC Notebook HP ProBook 450 G3

PC Notebook HP ProBook 430 G3

PC Notebook HP ProBook 440 G3

PC Notebook HP ProBook 446 G3

PC Notebook HP ProBook 470 G3

PC Notebook HP ProBook 455 G3

PC Notebook HP EliteBook 725 G3

PC Notebook HP EliteBook 745 G3

PC Notebook HP EliteBook 755 G3

PC Notebook HP EliteBook 1030 G1

Estação de trabalho móvel HP ZBook 15u G3

Tablet HP Elite x2 1012 G1

HP Elite x2 1012 G1 com teclado de viagem

Teclado avançado HP Elite x2 1012 G1

PC Notebook HP EliteBook Folio 1040 G3

Estação de trabalho móvel HP ZBook 17 G3

Estação de trabalho móvel HP ZBook 15 G3

Estação de trabalho móvel HP ZBook Studio G3

PC Notebook HP EliteBook Folio G1

Quanto à HP, seus representantes já se familiarizaram com o problema e disseram que os funcionários eliminarão o problema em um futuro próximo. "Encontramos uma solução e a disponibilizamos para nossos usuários", afirmou a empresa.

A HP não é o único fabricante e fornecedor de laptops cujo software contém elementos problemáticos. Em 2015, o problema do software para laptops da Lenovo

se tornou conhecido . Os keyloggers não estavam lá, mas em quase todas as máquinas o programa Superfish foi instalado, que analisava o tráfego de usuários, estudava imagens de mercadorias e inseria anúncios dessas lojas de terceiros no navegador. Além disso, essa publicidade foi inserida nos resultados de pesquisa do Google.

No mesmo 2015,

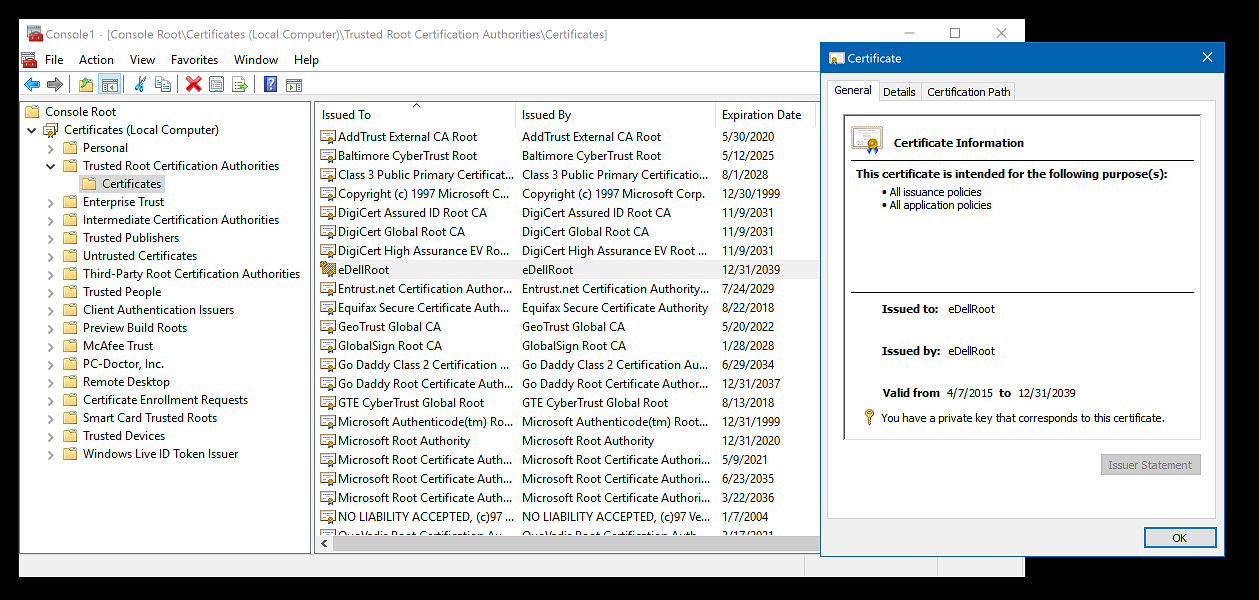

descobriu-se que o certificado de segurança pré-instalado no sistema operacional do notebook Dell XPS 15 não é confiável. O fato é que a chave e a senha deste certificado coincidiram em todos os laptops deste modelo.

Pode-se supor que, de fato, existem muitos problemas com a vulnerabilidade de software de dispositivos eletrônicos entregues ao mercado, e os especialistas em segurança da informação encontram apenas uma fração das áreas problemáticas. Como resultado, as vulnerabilidades podem permanecer abertas por anos e os criminosos cibernéticos já estão explorando isso.