A tecnologia de estimulação artificial do músculo cardíaco por choque elétrico tem sido usada na medicina há algum tempo. Com o tempo, os marcapassos, e é sobre eles, estão se tornando mais perfeitos. Anteriormente, os módulos com fio eram usados para o marcapasso, mas agora como a maioria é sem fio, a interação é via frequências de rádio. Mas, como regra, quanto mais complexo o sistema, mais fácil é desabilitá-lo. Nem sempre é esse o caso, mas em alguns casos a situação é exatamente isso. E isso também se aplica aos marca-passos. Assim, relativamente recentemente, começaram a aparecer na Web que marcapassos, especialmente os controlados por rádio, eram vulneráveis a invasores.

Os médicos já começaram a expressar preocupações - afinal, se esse pequeno dispositivo pode ser invadido e até remotamente, significa a possibilidade de matar ou prejudicar uma pessoa, também remotamente. É verdade que alguns especialistas começaram a dizer que é bastante difícil decifrar um marca-passo e é impossível para uma pessoa comum obter acesso para controlar esse módulo. De fato, para um usuário tecnicamente experiente e familiarizado com os negócios de eletrônicos e rádio, não há nada complicado. Na verdade, mesmo isso não é necessário, você pode simplesmente comprar um módulo de controle para um modelo de marca-passo específico no eBay e já representa um perigo para os usuários de um marca-passo desse modelo específico.

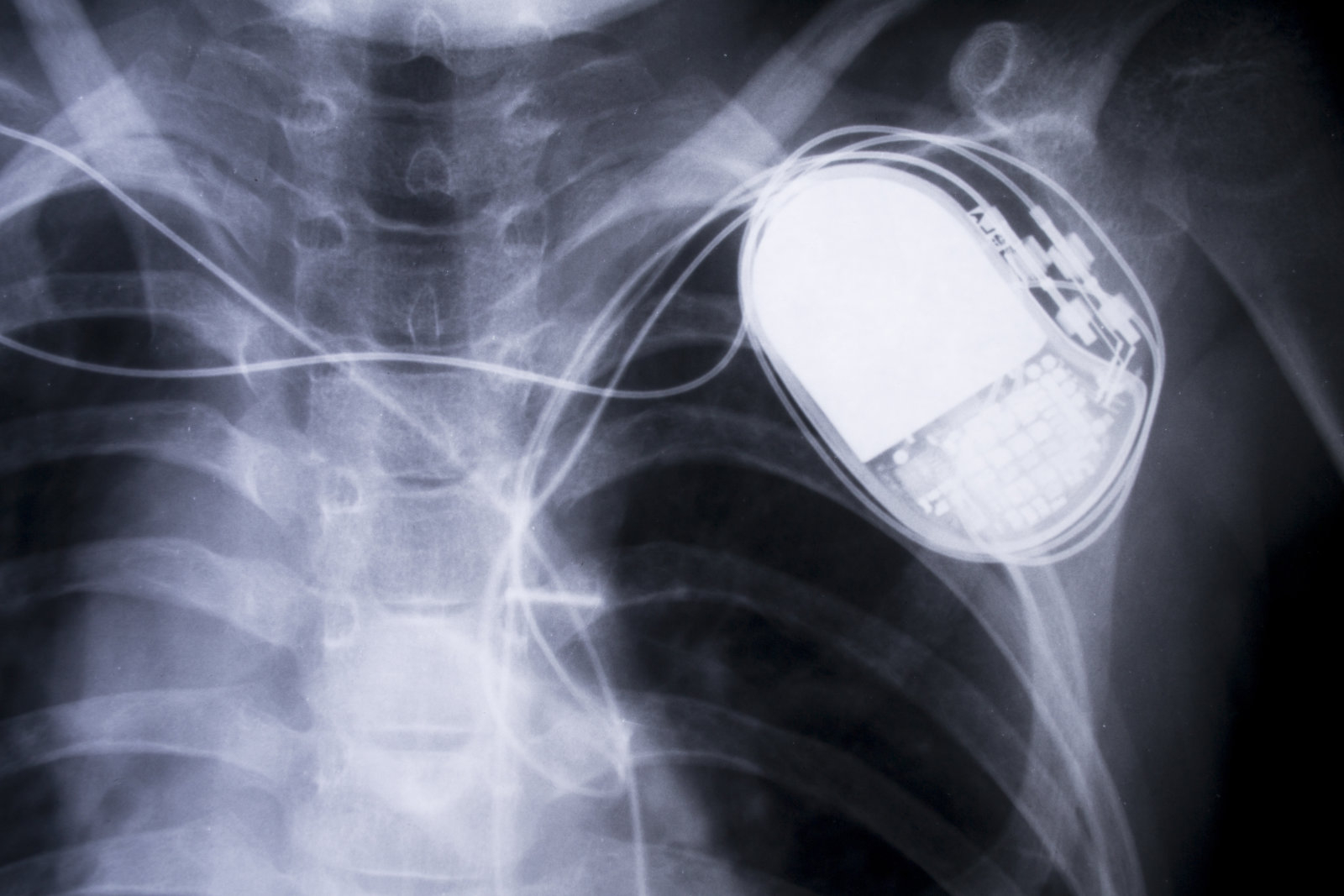

No caso usual, os marcapassos cardíacos

estão localizados próximos ao músculo peitoral, emitindo sinais elétricos para o coração. A principal tarefa de um marcapasso é manter ou impor uma freqüência cardíaca a um paciente cujo coração não bate com frequência, ou há uma desconexão eletrofisiológica entre os átrios e os ventrículos (bloqueio atrioventricular).

Um dos problemas é que os desenvolvedores desses dispositivos nem sequer tentam introduzir sistemas de identificação em seus marcapassos. Os especialistas

argumentam que qualquer módulo de controle de programador de marcapasso de um determinado fabricante pode funcionar com qualquer dispositivo fabricado pela mesma empresa; na maioria dos casos, não há vinculação de um módulo específico a um marcapasso específico. É o que dizem os especialistas da WhitScope, uma organização que trabalha no campo da segurança cibernética. Acontece que pacientes com marcapassos não estão protegidos contra intrusos. Afinal, se esse módulo de controle cair nas mãos de uma pessoa que decida prejudicar uma pessoa com marca-passo, é improvável que ela interfira.

Mas as empresas que fornecem esse tipo de dispositivo ao mercado afirmam que sua distribuição é controlada. De fato, isso

não é

inteiramente verdade , pois muitos módulos de controle "esquerdos" são vendidos no mesmo eBay, que dificilmente são levados em consideração em algum lugar. Qualquer um pode comprá-los, embora esse não seja um pouco do produto que vale a pena acessar. As vulnerabilidades de segurança foram descobertas pelos pesquisadores da WhiteScope após a compra de vários tipos de dispositivos no eBay, com preços variando de US $ 15 a US $ 3.000. No total, mais de 8.000 vulnerabilidades foram detectadas nos módulos de controle de drivers de freqüência cardíaca de quatro fabricantes diferentes. Em dois casos, os especialistas encontraram os dados dos pacientes armazenados em dispositivos de forma aberta. Os pacientes, como foi descoberto, foram tratados em um dos famosos hospitais dos EUA.

Os autores do estudo argumentam que os desenvolvedores de drivers de freqüência cardíaca e equipamentos de controle devem prestar mais atenção à segurança de seus dispositivos e, portanto, à segurança dos usuários desses dispositivos. Sua vida e saúde estão sob ataque devido à negligência dos métodos mais simples de proteção. Além disso, o problema não é de um fabricante: já foi dito acima que muitos marcapassos divididos podem ser considerados vulneráveis.

O mais interessante é que os especialistas em segurança da informação

criticaram a falta de proteção nos marcapassos pela primeira vez não. Já em 2013, essa questão foi levantada simultaneamente por pesquisadores independentes e pela Food and Drug Administration. Problemas de proteção não apenas com marca-passos, mas também com outros dispositivos, incluindo bombas de insulina, monitores de freqüência cardíaca, aparelhos de anestesia, etc. O fato é que esses dispositivos geralmente contêm senhas com fio. Os invasores que conhecem essas senhas de acesso podem explorar as vulnerabilidades.

Até o momento, não há evidências de que alguém tenha conduzido esse tipo de ataque. Mas isso não significa que eles não serão realizados no futuro. O ex-vice-presidente dos EUA, Dick Cheney,

disse acreditar que a ameaça é real. Um desfibrilador foi implantado ao mesmo tempo para evitar ataques cardíacos. Os ataques a dispositivos médicos deste tipo, provavelmente, não funcionarão remotamente.

Para a interação do módulo de controle e do mesmo marcapasso, é necessária grande proximidade - e não se trata de metros, mas na melhor das hipóteses dezenas de centímetros. Até agora, ataques em larga escala usando vulnerabilidades em dispositivos médicos parecem difíceis de implementar. Mas isso não significa que alguém não encontre uma maneira de transformar tudo isso em realidade. Para evitar que isso aconteça, os fabricantes devem cuidar da segurança de seus produtos.