O WikiLeaks continua a atrair veias da CIA, publicando pouco a pouco porções de documentos sobre ferramentas de hackers que os americanos usam para espionagem. Os escoteiros são forçados um a um a retirar essas ferramentas da circulação, porque agora elas são desclassificadas.

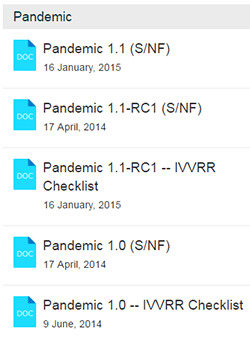

Em 1 de junho de 2017, o WikiLeaks divulgou a documentação

do programa Pandemic , um minifiltro do sistema de arquivos do Windows que distribui arquivos maliciosos. A pandemia substitui o conteúdo dos arquivos enquanto eles estão sendo copiados via SMB. Em vez do conteúdo original, o destinatário recebe um arquivo arbitrário com o mesmo nome (essa pode ser uma versão trojanizada do programa original - a GT

publicou anteriormente

uma lista de programas para os quais a CIA lançou versões trojanizadas, como VLC Player Portable, IrfanView, Chrome Portable, Opera Portable, Opera Portable, Firefox Portable, Kaspersky TDSS Killer Portable, Notepad ++, Skype, Portable 7-Zip, Prompt de CMD portátil para Linux, 2048 e muitos outros). Assim, o vírus se espalha rapidamente pela rede local.

Para mascarar suas ações, o arquivo original no servidor permanece inalterado, mas o destinatário, ao copiar esse arquivo, já recebe uma versão com um cavalo de Tróia. Arma muito eficaz e simples. É especialmente adequado para instalação em servidores de arquivos, de onde é feita a cópia em massa de arquivos. Imagine que todos os arquivos no servidor estejam limpos, verificados por antivírus e não contenham nada de suspeito. Mas quando você os copia, você obtém uma versão com um Trojan.

A pandemia suporta a substituição de código em 20 arquivos ao mesmo tempo, com um tamanho máximo de arquivo de 800 MB. O sistema pode executar uma substituição na lista especificada de usuários remotos (objetivos).

Como o nome indica, o único computador infectado na rede local é considerado como uma espécie de "paciente zero", que inicia uma infecção maciça - uma pandemia. Não está claro nos documentos se as novas máquinas infectadas também se tornam portadoras de infecção, como "paciente zero". Talvez isso seja possível se o agente selecionar uma carga útil arbitrária de até 800 MB, que ele deseja incluir nos arquivos falsificados. A

documentação do Pandemic 1.1, datada de 16 de janeiro de 2015, declara que a instalação do indicador Pandemic no servidor leva apenas 15 segundos, embora (novamente) a documentação esteja em silêncio sobre como instalar a ferramenta.

Após a instalação, 2 subchaves e 3 valores são criados no registro, para que o programa possa continuar funcionando após a reinicialização do servidor.

Entre as chaves do utilitário de configuração, há uma chave que define a vida útil do servidor em minutos, o atraso antes de iniciar o trabalho, o nome do dispositivo para desinstalar sob demanda no modo remoto, a lista de SIDs para infecção (máximo de 64 identificadores), uma lista separada de SIDs que

não podem ser infectados, caminho para salvar o log e outros parâmetros.

O kit de ferramentas inclui os arquivos

Pandemic_Builder.exe e

Control.dll e, após a compilação com os parâmetros necessários, o arquivo

pandemic_AMD64.bin (ou

pandemic_x86.bin para a versão de 32 bits) é criado.

O manual diz que a ferramenta não verifica o conteúdo do arquivo quando ele é substituído (exceto pelo fato de o arquivo existir); portanto, os agentes devem ter cuidado: “Se você especificar acidentalmente um arquivo .txt para substituir um arquivo .exe, poderão surgir problemas”, avisa a documentação. "Verifique o arquivo que você está usando para substituí-lo."

A pandemia é outra ferramenta de espionagem da CIA que não era conhecida anteriormente pelo público.

Em 7 de março de 2017, o site WikiLeaks

começou a publicar uma coleção de documentos classificados pela Agência Central de Inteligência dos EUA em 7 de março de 2017 como parte do projeto Vault 7. A primeira e maior parte da coleção

Year Zero contém 8761 arquivos, incluindo uma lista de vários malwares, vírus, cavalos de Troia, dezenas de dias úteis. explorações e carga útil para eles, sistemas de controle remoto e documentação relacionada. Existem centenas de milhões de linhas de código em todas as partes da coleção. Segundo os ativistas do Wikileaks, após esse vazamento, a CIA perde o controle da maior parte de seu arsenal de hackers.

Arquivos obtidos de uma rede altamente segura no CIA Cyber Intelligence Center localizado em Langley, pc. Virginia Ainda não se sabe qual informante (traidor) mesclou os documentos no WikiLeaks, ou eles foram roubados como resultado de hackers.

Agora, em vez de pastas com arquivos, são PDF com uma lista de arquivos. Julian Assange prometeu depois de verificar os arquivos, mas o WikiLeaks não está com pressa. Mas, mesmo em sua forma atual, em termos de volume de documentos publicados, a primeira parte do Vault 7 (Ano Zero) já excede o volume de todos os documentos da NSA recebidos de Edward Snowden e publicados em três anos.

Depois de março, o WikiLeaks, gota a gota, fornece a próxima parte dos documentos - essas são pequenas coleções de pontos com descrições de ferramentas específicas da CIA. Por exemplo, uma

seleção de 12 documentos sobre invasão de iPhone e Mac em 2008-2013. ou a

estrutura Marble para ofuscar código e comentários para enganar o adversário sobre o país de origem do programa. Normalmente, os documentos são publicados uma vez por semana.

Julian Assange disse que a primeira parte do Ano Zero representa menos de 1% da coleção total de documentos do CIA Vault 7. Mas, se ele continuar a publicar arquivos nesse ritmo, isso poderá durar para sempre.