As ferramentas de software da CIA parecem inesgotáveis. A equipe do WikiLeaks já publicou várias coleções desse software, mas cada nova publicação é outra surpresa. Alguns dias atrás, a equipe do WikiLeaks

publicou informações sobre outra seleção de explorações da CIA que foram usadas para atacar os roteadores dos 10 fabricantes de equipamentos de rede mais famosos, incluindo Linksys, Dlink e Belkin. O software permitiu que os invasores monitorassem e manipulassem o tráfego, e isso se aplica aos pacotes de dados recebidos e enviados. Além disso, o mesmo software foi usado para infectar dispositivos conectados.

O pacote de software em questão é chamado CherryBlossom. É relatado que este software é mais eficaz para vários modelos de roteadores, incluindo o D-Link DIR-130 e o Linksys WRT300N. Isso ocorre porque esses dispositivos são vulneráveis a hackers remotos, mesmo que uma senha de administrador complexa seja usada. Uma das explorações do pacote, chamada Tomato, permite extrair senhas, por mais complexas que sejam. Ao mesmo tempo, a função universal plug and play permanece ativada e pode ser usada por criminosos cibernéticos.

A julgar pelo relatório do WikiLeaks, com a ajuda deste software malicioso, os funcionários violaram a proteção de cerca de 25 modelos de roteadores. Ao modificar este software, o "alcance" de dispositivos vulneráveis se expandiu para 100 modelos.

A descrição do pacote de software da CIA está

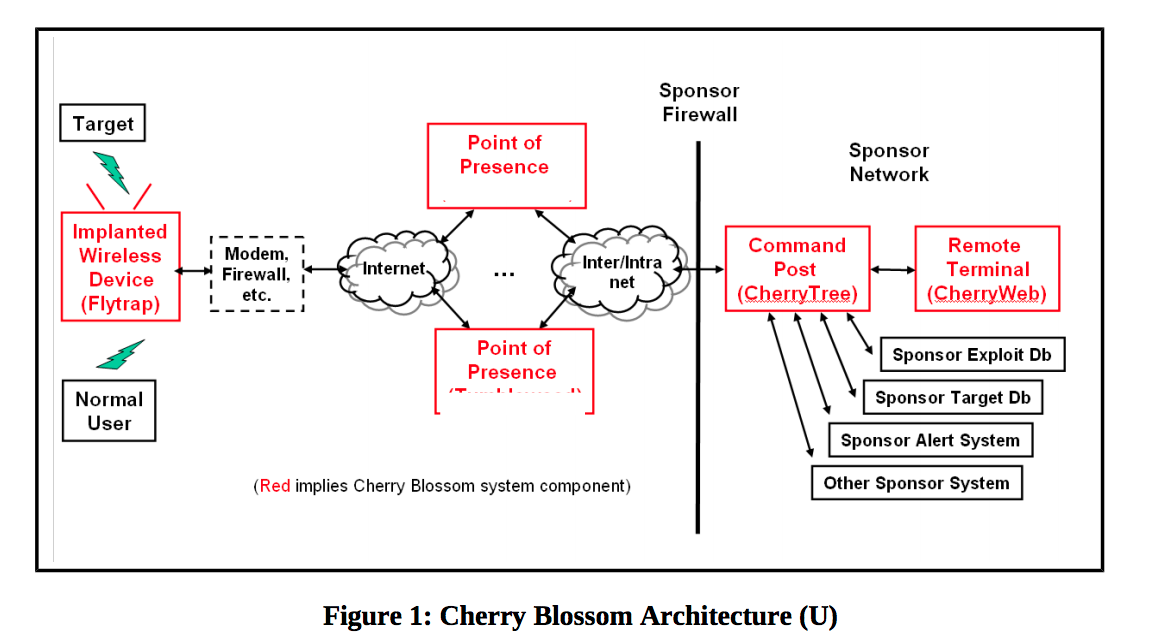

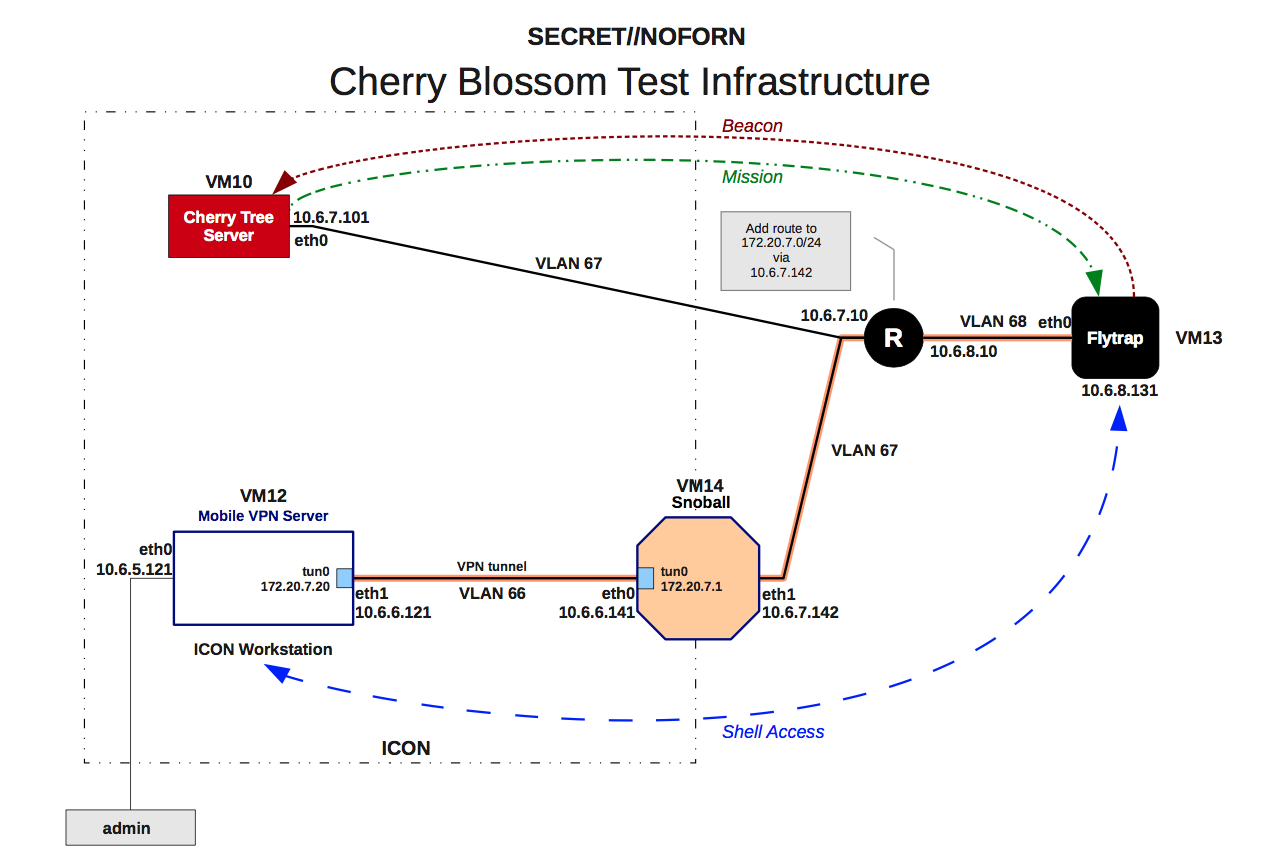

em 175 páginas , as informações são abrangentes. Assim que a exploração encontra uma vulnerabilidade e infecta o roteador, ela obtém o status de "FlyTrap" entrando em contato com o servidor da CIA com o nome de código CherryTree. O roteador envia regularmente informações sobre seu status e várias informações que podem ser úteis para os oficiais da CIA em suas atividades. Se necessário, o roteador pode enviar várias tarefas. Por exemplo, rastreie o tráfego de um determinado tipo ou modifique-o de uma maneira especial.

Além disso, se desejado, os oficiais da CIA podem infectar praticamente qualquer dispositivo conectado ao roteador. E também monitore os endereços IP, MAC desses dispositivos, usuários de e-mail, seus apelidos e números de VoIP. Se desejar, você pode rastrear todo o tráfego de um usuário específico ou forçar o navegador no computador da vítima a abrir o acesso às sessões do usuário atual.

Infra-estrutura de flor de cerejeira

Infra-estrutura de flor de cerejeiraCuriosamente, qualquer informação transmitida por um roteador infectado ao servidor da CIA foi criptografada. Para obter acesso a ele, é necessária autenticação criptográfica; portanto, uma terceira pessoa (por exemplo, um especialista em segurança da informação que descobriu que o roteador estava entrando em contato com um servidor de terceiros) não poderia descriptografar esse tráfego.

As nuances técnicas do pacote de software da CIA para roteadores não são novas - não há nada para especialistas aqui que possa ser surpreendente. Tudo isso tem sido usado por atacantes e representantes de segurança da informação há muitos anos. Mas o pacote CherryBlossom, em princípio, pode ser chamado de o mais funcional de todos os que já foi usado (é claro, estamos falando apenas do software sobre o qual algo é conhecido). Possui uma interface amigável, controles de linha de comando e uma lista completa de outros recursos.

Vale ressaltar que as informações sobre este software foram abertas pelo WikiLeaks como parte da missão do

Vault7 . Anteriormente, o recurso já publicava muitas informações sobre spyware da CIA, bem como o próprio software. A CIA ainda não confirmou ou negou qualquer envolvimento, mas não há mais nada a controlar. No entanto, especialistas em segurança da informação que estudaram essas informações afirmam que a CIA está envolvida na criação de software e na preparação de documentação técnica para isso, não há dúvida sobre isso.

Não há código fonte ou arquivos executáveis nesta versão do WikiLeaks. Todo esse software, de acordo com os representantes do recurso, pode cair em mãos ruins e, em seguida, as vulnerabilidades dos roteadores serão exploradas com zelo triplo. O software em si é carregado pelo grupo de hackers Shadow Brokers, que protesta contra as políticas de Donald Trump. O trabalho deles levou à disseminação do malware WCry, que infectou 727.000 computadores em 90 países. No entanto, ainda não se sabe se esses caras têm o software que o WikiLeaks fala ou não.