WannaCry não terminou seu trabalho sujo. 21 de junho de 2017 Honda Motor Co. informou que

teve que parar o transportador na

fábrica de Sayama (Japão) por um dia após a descoberta do ransomware WannaCry em computadores, cuja epidemia global passou e pareceu terminar no mês passado.

A fábrica no noroeste de Tóquio não funcionou na segunda-feira, 19 de junho. Em dias normais, eles produzem os carros multifuncionais compactos Accord, Odyssey Minivan e Step Wagon, com um volume de produção diário de cerca de 1000 carros.

Representantes da Honda disseram: no domingo, foi descoberto que o vírus infectou redes corporativas no Japão, América do Norte, Europa, China e outras regiões, embora a empresa tenha adotado medidas para proteger computadores em meados de maio, quando ocorreu a epidemia global do WannaCry.

O representante da empresa não explicou como a versão do WannaCry entrou na rede 37 dias após o registro do domínio, que lançou um "stop-tap" para espalhar o malware. Talvez os administradores de sistema da empresa tenham bloqueado o tráfego para esse domínio. Outra possibilidade é que alguma nova versão do crypto ransomware tenha sido descoberta na rede. No entanto, todos eles usam a mesma vulnerabilidade no Windows, e o departamento de TI deveria encerrá-la em maio.

A produção em outras fábricas da Honda não foi afetada e a fábrica de Sayama foi retomada na terça-feira.

Note-se que em maio, outras montadoras, incluindo Renault SA e Nissan Motor Co., sofreram uma onda de ransomware de criptografia em maio. Essa aliança interrompeu a produção em suas fábricas no Japão, Reino Unido, França, Romênia e Índia. A produção em Togliatti continuou como normal.

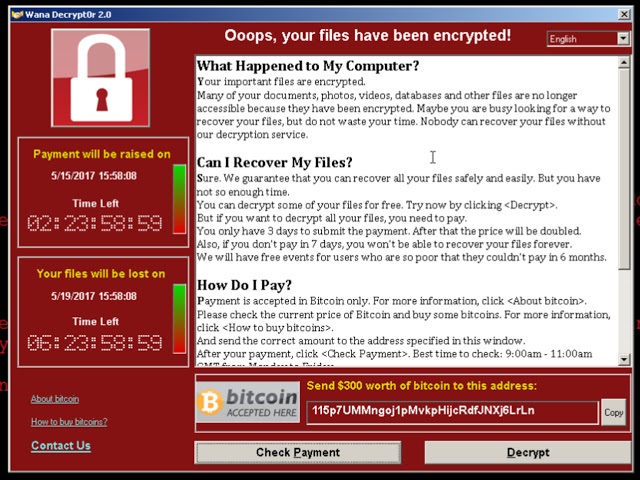

WannaCry: quando é a segunda onda?

Quando esperar uma segunda onda do WannaCry, que poderia ser mais forte que a primeira? Ninguém sabe a resposta para esta pergunta, mas os especialistas prevêem inequivocamente que novas versões do cripto ransomware certamente aparecerão. Uma dessas versões pode se espalhar e, em seguida, a onda de infecções se tornará uma epidemia.

A primeira versão do WannCry em meados de maio infectou aproximadamente 727.000

computadores em aproximadamente 90 países, mas desde então a disseminação dos garfos do worm diminuiu significativamente. A grande maioria das infecções ocorreu em computadores executando o Windows 7. O fato é que a vulnerabilidade usada pela exploração do EternalBlue NSA, vazada online e usada pelo WannaCry, já está fechada no Windows 10. E os computadores com Windows XP SP3 simplesmente não podem executar o código do malware,

caindo na “tela da morte” azul .

Foi possível impedir a propagação da infecção por acidente, graças a

um indivíduo . Esse herói é um hacker e blogueiro britânico de 22 anos da MalwareTech, cujo nome ainda não foi divulgado. Como ele disse, ele teve um dia de folga naquele dia, ele acordou por volta das 10h e entrou no sistema nacional de rastreamento de ameaças cibernéticas para assistir à disseminação do malware bancário Emotet - o evento mais significativo dos últimos dias. Não notei nada incomum e fui tomar o café da manhã. Quando voltei para casa por volta das 14:30, encontrei várias mensagens sobre a infecção de vários hospitais e sistemas médicos com um ransomware criptográfico. Tais infecções ocorreram antes, mas aqui como se a escala fosse maior do que antes. Com a ajuda de seu amigo, um hacker sob o apelido Kafeine, o cara rapidamente pegou uma amostra do malware, o executou em uma máquina virtual e viu que estava enviando solicitações para um domínio não registrado.

Estatísticas da Cisco Umbrella mostraram que os pedidos para esse domínio começaram na sexta-feira às 8:00 da manhã e cresceram como uma avalanche. O blogueiro registrou um domínio para si mesmo por 8 libras (US $ 10,69). Essa é uma prática comum, ele diz. As redes de bots geralmente geram nomes de domínio para servidores de comando (C2C), cada um de acordo com seu próprio algoritmo. O algoritmo é conhecido pelos invasores, para que eles possam registrar esse domínio com antecedência. Às vezes, pesquisadores e empresas de antivírus conseguem ficar à frente deles e, em seguida, têm a oportunidade de estudar o trabalho do centro de comando de botnet por dentro, coletar dados sobre a distribuição geográfica de bots e fazer engenharia reversa do software. Portanto, o registro desses domínios é normal. A MalwareTech informou que registrou vários milhares de domínios no ano passado.

Uma vez que todas as pessoas infectadas invadiram esse domínio, tendo obtido controle sobre ele, o pesquisador de logs conseguiu compilar uma lista de endereços IP e um

mapa de infecções . À noite, descobriu-se que era o registro de domínio que impedia a propagação do ransomware de criptografia. Provavelmente, dessa maneira, os autores do malware implementaram proteção contra a análise de seu programa (proteção contra o ambiente virtual).

Logo após o primeiro, a

segunda e a terceira variantes do WannaCry foram descobertas, incluindo aquelas que funcionavam sem um tipo de "stop-crane" na forma de solicitações para um domínio inexistente. Certamente outras versões apareceram desde então. Talvez algumas dessas versões tenham chegado às fábricas da Honda. É difícil encontrar desculpas para os técnicos da Honda que ainda não instalaram patches da Microsoft.