Um provedor de serviços de hospedagem da Coréia do Sul pagou recentemente cerca de US $ 1 milhão em criptomoeda aos desenvolvedores de um programa de ransomware de criptografia. Por que tantos? O fato é que o ransomware infectou 153 servidores em execução no Linux. Esses servidores hospedam 3400 sites dos clientes da empresa.

Inicialmente, os desenvolvedores de malware queriam receber cerca de US $ 4,4 milhões.A empresa disse que era demais e não era capaz de pagar essa quantia. Depois disso, os cibercriminosos concordaram em moderar o apetite, satisfeitos com "apenas" US $ 1 milhão. Agora, os funcionários da empresa estão envolvidos na recuperação de dados. Esse não é um processo tão rápido; portanto, os clientes terão que esperar até que todos os sites e serviços comecem a funcionar novamente.

"Essa é uma tarefa difícil, mas estou fazendo tudo o que depende de mim e farei tudo para restaurar o funcionamento dos servidores", disse o representante da empresa.

Vale a pena notar que o principal problema com este software malicioso é que ele funciona com Linux. O Ramsomware foi nomeado Erebus (anteriormente havia uma variante desse malware atacando os sistemas Windows). Ainda não está claro como o vírus penetrou nos servidores da empresa. O suporte técnico é resolvido, tentando entender o que realmente aconteceu.

Especialistas terceirizados, que também estudaram a situação,

argumentam que o problema pode estar em um software desatualizado que foi usado pelo hoster. Por exemplo, o site da Nayana foi executado em um servidor Linux com a versão 2.6.24.2 do kernel (2008). Existem muitas vulnerabilidades nesta versão, incluindo Dirty Cow, que permite que os invasores obtenham acesso root ao sistema. Além da versão desatualizada do kernel, a empresa trabalhou com o Apache versão 1.3.36 e o PHP versão 5.1.4, todos lançados em 2006. Seria supérfluo dizer que os atacantes nos últimos dez anos estudaram esse software de cima a baixo, tendo aprendido a quebrar tudo o que precisam.

O Erebus

apareceu pela primeira

vez em setembro de 2016 (ou melhor, foi descoberto pela primeira vez). Em seguida, saiu uma versão atualizada, que aconteceu em fevereiro de 2017. Em seguida, os desenvolvedores "ensinaram" seu produto a ignorar o Controle de Conta de Usuário no Windows.

Curiosamente, a versão Linux do Erebus agora opera principalmente na Coréia do Sul. Talvez porque não apenas Nayana use software desatualizado, mas outras empresas de hospedagem nessa região façam o mesmo.

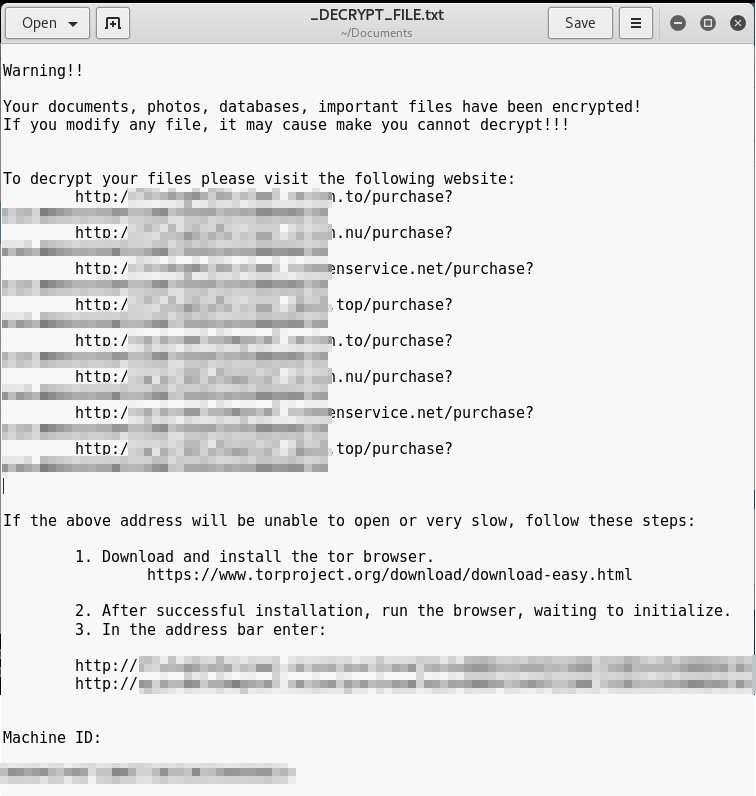

| Cabeçalho (0x438 bytes) |

| Nome do arquivo original criptografado em RSA-2048 |

| Chave AES criptografada em RSA-2048 |

| Chave RC4 criptografada em RSA-2048 |

| Dados criptografados em RC4 |

Você pode fazer isso apenas com a ajuda de uma chave que precisa comprar de criminosos cibernéticos. O fato é que, inicialmente, os arquivos são criptografados usando o RC4 bloco por bloco, com um tamanho de bloco de 500 KB. As chaves para cada bloco são geradas aleatoriamente. Então a chave RC4 já está codificada, isso é feito usando o algoritmo AES armazenado no arquivo. E essa chave já está criptografada com o algoritmo RSA-2048, que também é armazenado em um arquivo. Essas chaves são geradas localmente e estão disponíveis. Mas essas são chaves públicas, mas as chaves privadas são criptografadas usando o AES e outra chave gerada aleatoriamente.

A versão do Erebus em questão criptografa 433 tipos de arquivos diferentes. Como mencionado acima, é impossível obter uma chave privada por qualquer outro método, exceto comprá-la de intrusos. Isso foi confirmado por vários especialistas que analisaram o ataque.

Agora, o hoster está trabalhando em estreita colaboração com as agências policiais na Coréia do Sul para tentar detectar invasores. Mas, é claro, além de procurar uma empresa, vale a pena restaurar primeiro os servidores e os dados do cliente, depois atualizar o software desatualizado e só depois direcionar todos os esforços para trabalhar para encontrar usuários mal-intencionados.

Um hoster da Coréia do Sul não é a única organização que teve que pagar atacantes. No ano passado, uma escola dos Estados Unidos

comprou a chave para descriptografar arquivos, e um ataque bem-sucedido foi lançado em seus servidores. É verdade que, nesse caso, não eram cerca de um milhão de dólares, mas cerca de US $ 8500.

E em novembro do ano passado, devido ao cripto ransomware,

todos os passageiros da ferrovia de bitola estreita de São Francisco tiveram a oportunidade de viajar de graça. O fato é que o ransomware criptografado criptografou todos os terminais de pagamento da empresa de transporte da Agência de Transporte Municipal de São Francisco (

SFMTA ).

No ano passado, o hospital, cujos servidores também foram infectados por malware, também pagou aos desenvolvedores de ransomware. No momento, o detentor do recorde de pagamentos, tanto quanto se pode julgar, é Nayana, que foi discutido acima. Alguém pode ter pago mais, mas nada se sabe sobre esses casos; provavelmente, as vítimas simplesmente querem permanecer anônimas.