Em 22 de junho de 2017, o site WikiLeaks publicou documentos do projeto da CIA chamado

Brutal Kangaroo . Este é um conjunto de ferramentas para Windows projetadas para infectar computadores fisicamente isolados, desconectados da Internet (espaço aéreo) usando unidades flash. As informações estão relativamente atualizadas: a

documentação do

programa é datada de 23 de fevereiro de 2016.

Lacuna física (lacuna aérea) - uma das medidas para garantir a segurança, quando uma rede segura de computadores é fisicamente isolada de redes inseguras e da Internet. Nesse caso, para um computador fora da rede, não há como estabelecer comunicação com o computador dentro dela. Para organizações de inteligência, esses sistemas apresentam um problema específico. Primeiro, o processo de instalação de spyware nesses computadores é complicado: você precisa fornecer uma unidade flash USB para eles. Em segundo lugar, é mais difícil extrair informações de um computador infectado se estiver fisicamente isolado.

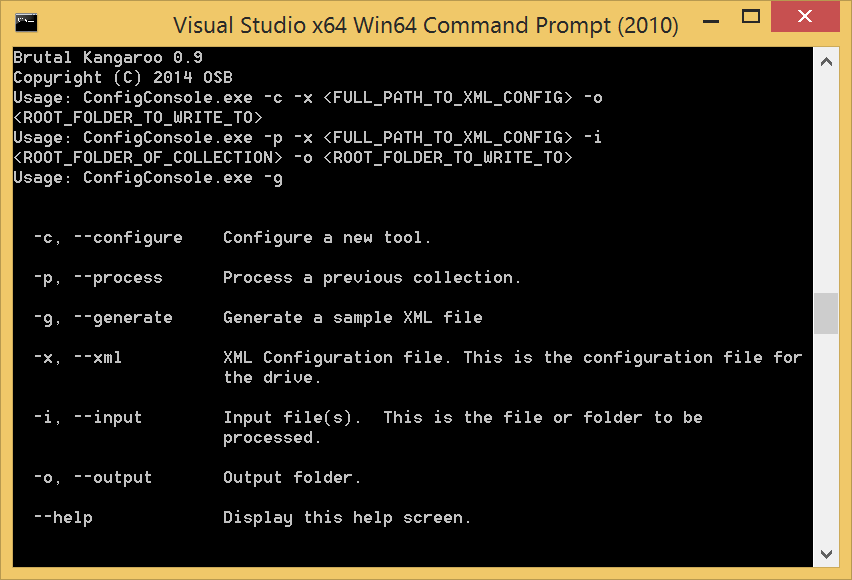

A documentação afirma que o projeto Brutal Kangaroo consiste nos seguintes componentes:

- Prazo à deriva: uma ferramenta de infecção por pen drive.

- Garantia Shattered: Uma ferramenta do lado do servidor que rastreia a infecção automática da unidade flash também é a principal maneira de distribuir o pacote Brutal Kangaroo. Para infectar unidades flash individuais, o programa Drifting Deadline é usado.

- Promessa quebrada: Pós-processador brutal de canguru.

- Sombra: O mecanismo básico da presença. Esta é uma ferramenta do Estágio 2 que se estende dentro de uma rede fechada e atua como uma rede CnC oculta.

Para o Brutal Kangaroo funcionar, o .Net 4.5 deve estar instalado no computador.

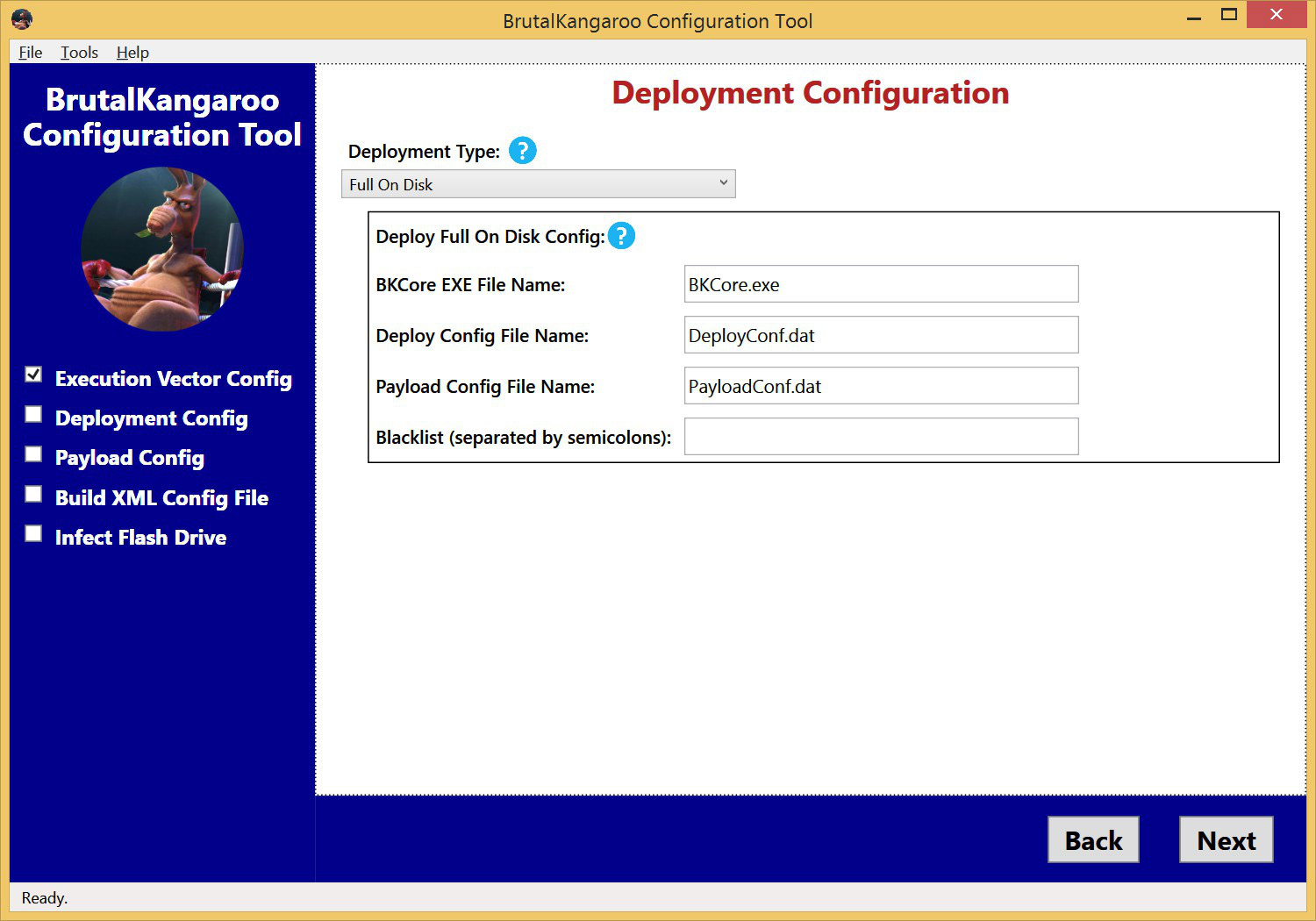

No programa Drifting Deadline, o usuário seleciona o vetor de execução do código malicioso na unidade flash: pode ser a DLL x86 e x64, carregada automaticamente no explorer ou o arquivo .lnk, configuração autorun.inf. Uma carga maliciosa pode ser injetada diretamente no processo explorer.exe (no SO de 32 bits) ou svchost (no 64 bits) e nunca pode ser gravada no disco. Como alternativa, você não pode definir o vetor de execução automática, mas deixe apenas o arquivo executável, que a vítima precisará iniciar manualmente.

Na unidade flash, é necessário colocar três arquivos do utilitário Drifting Deadline. O usuário escolhe em qual formato colocá-los: os arquivos podem receber nomes arbitrários ou aplicar um formato compactado quando compactados em um arquivo com um nome arbitrário. No último caso, os arquivos são compactados em um cryptoblob.

Em seguida, o batedor seleciona os módulos espiões que serão gravados na unidade flash USB e indica quais informações no sistema da vítima precisam ser coletadas e gravadas na unidade flash USB. Uma máscara é criada para os arquivos coletados. Também indica a quantidade máxima de informações a serem coletadas e a porcentagem mínima de espaço livre na unidade flash que deve permanecer (provavelmente para não despertar suspeitas). O formato de gravação para as informações coletadas é indicado. Por exemplo, tudo pode ser gravado em um arquivo existente (por exemplo, jpg ou png) ou diretamente pelo fluxo de dados no NTFS, que ficará oculto na visualização. Indica o número máximo de lançamentos de módulos espiões, condições de lançamento (por exemplo, apenas se o administrador estiver autorizado no sistema), processos de lista negra, nos quais o lançamento foi cancelado, etc. Todas as configurações selecionadas são salvas em um arquivo XML. Depois disso, você pode executar o procedimento para infecção de uma unidade flash.

O Brutal Kangaroo suporta este modo de operação: se o "host principal" estiver acessível via Internet, o agente da CIA o infectará remotamente e a unidade flash USB já estará infectada automaticamente neste computador. Supõe-se que uma vítima desavisada obterá uma unidade flash USB - e a levará a um computador fisicamente isolado e depois a trará de volta. Nesse caso, todos os dados coletados armazenados na unidade flash serão encaminhados ao agente da CIA.

Curiosamente, os documentos abordam alguns dos problemas associados ao uso de spyware. Por exemplo, é indicado que os antivírus exibem uma mensagem de aviso se o software iniciar automaticamente a partir da unidade flash USB quando inserido no computador. Ao mesmo tempo, os antivírus reconhecem um baixo nível de reconhecimento dos próprios arquivos de trabalho do programa.

Na seleção publicada de 11 documentos criados entre 2012 e 2016. Há também documentação das ferramentas anteriores, em vez das quais o prazo de deriva é usado. O desenvolvedor das ferramentas é uma divisão do Grupo de Desenvolvimento de Engenharia da CIA. Esta unidade faz parte do gerenciamento da Direção de Inovação Digital (DDI), consulte

o organograma da CIA . Ela está envolvida no desenvolvimento, teste e manutenção de todos os softwares da CIA. Também desenvolveu

muitas outras explorações que o WikiLeaks publicou anteriormente, incluindo uma exploração da TV Samsung chamada Weeping Angel, que adiciona o modo 'Fake-Off' à TV quando a TV parece desligada, mas ao mesmo tempo grava conversas na sala e os envia pela Internet para o servidor da CIA.