Equipamento de captação de sinal eletromagnético

Equipamento de captação de sinal eletromagnéticoDurante a operação, qualquer computador cria um campo eletromagnético, no qual os componentes espectrais mudam um pouco, dependendo das operações executadas pelo dispositivo. Essas leis da física são a base para conduzir um ataque por radiação eletromagnética - um representante da classe de ataques através de canais de terceiros. Informações sobre os processos físicos no dispositivo podem ser suficientes para restaurar o valor dos bits na memória.

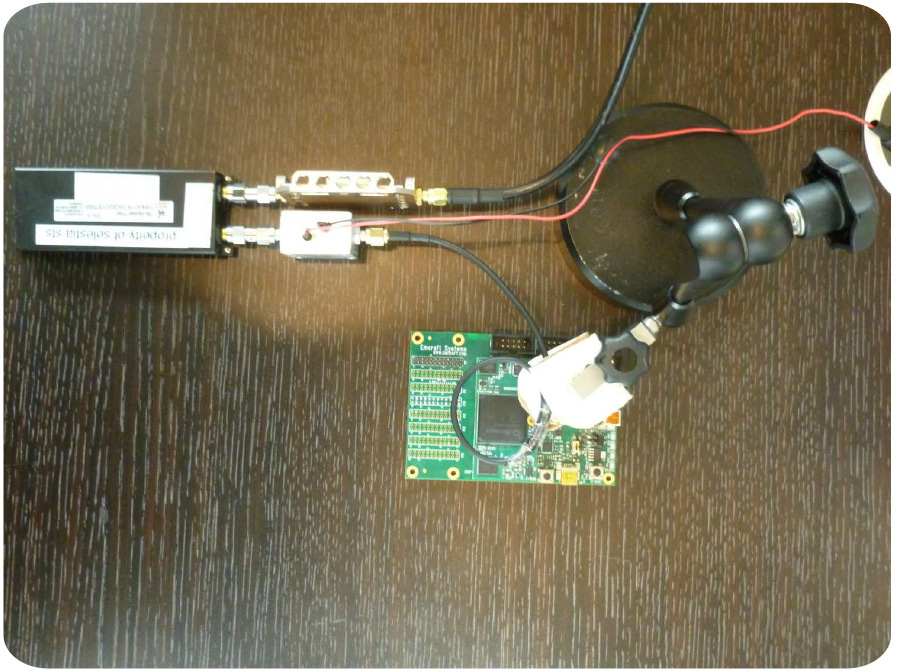

A varredura da radiação eletromagnética de um PC para a leitura de senhas foi realizada anteriormente, não há nada de novo aqui. Porém, anteriormente, muitos equipamentos caros e volumosos eram usados para isso. Agora a ameaça atingiu um novo nível. Em princípio, esse ataque pode ser realizado mesmo despercebido pela vítima, apenas sentado ao lado do PC com um pequeno "bug" no seu bolso (foto acima).

Pesquisadores da Fox-IT demonstraram um ataque

TEMPEST a uma distância de 1 metro, usando um conjunto mínimo de equipamentos no valor de apenas 200 euros. Para coletar a quantidade necessária de informações, é necessário registrar a radiação eletromagnética por 5 minutos (distância de 1 metro) ou 50 segundos (distância de 30 cm).

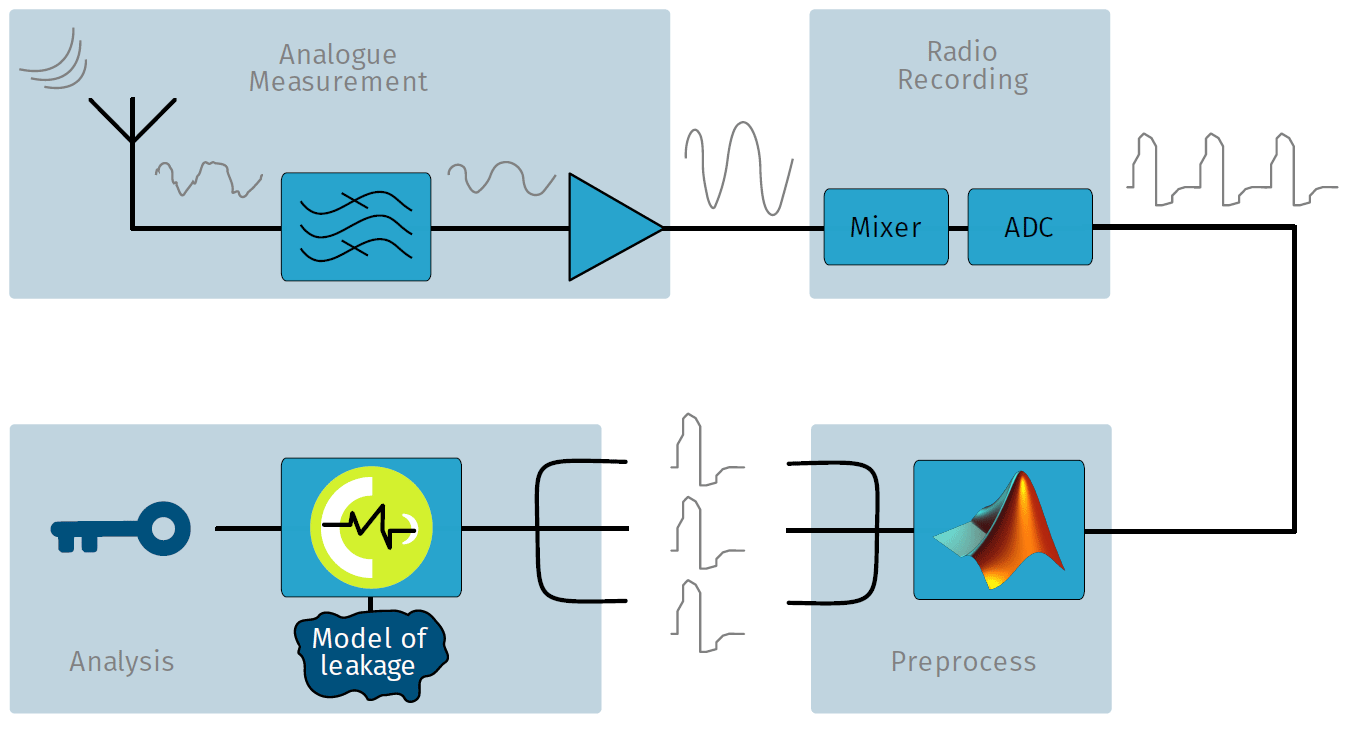

Os autores descreveram as condições experimentais com mais detalhes em um

artigo científico (pdf) . O algoritmo de ataque está representado no diagrama abaixo. Inclui quatro fases:

- Medições analógicas.

- Grave um sinal de rádio.

- Pré-tratamento.

- Análise.

Para medições analógicas, você precisa de uma antena com componentes eletrônicos relacionados, que medam as características do campo eletromagnético, filtram as frequências desejadas e amplificam o sinal. Como se viu, uma antena de loop pequena e simples, que é muito fácil de fabricar com um pedaço desnecessário de cabo e fita adesiva, capta o sinal de maneira surpreendentemente eficaz.

Antena de loop

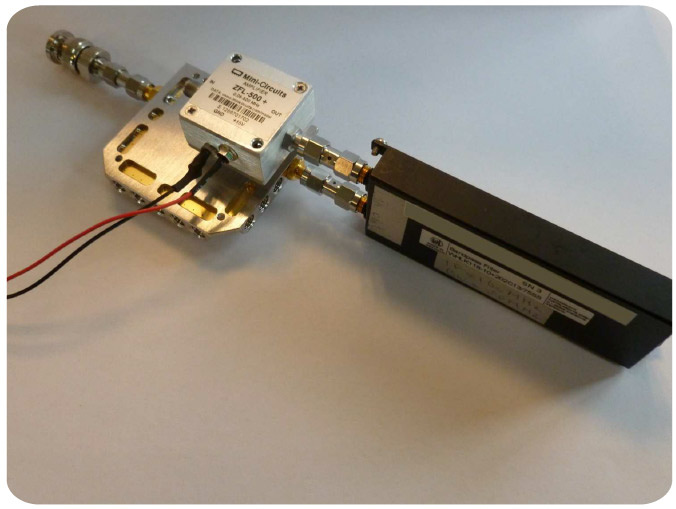

Antena de loopEntão o sinal é filtrado e amplificado. Os pesquisadores filtraram uma área de 10 MHz perto da frequência do relógio (142 MHz) e a amplificaram usando um amplificador barato de Mini Circuitos. O custo de todo o hardware é inferior a 200 euros.

Amplificador de filtro

Amplificador de filtroAntes de gravar um sinal de rádio, a digitalização é realizada. Você pode gravar um sinal em uma variedade de equipamentos: de equipamentos profissionais caros a um rádio de software econômico na forma de uma unidade flash por 20 euros. Experimentos mostraram que mesmo um pen drive tão barato é suficiente para gravar um sinal de um ataque bem-sucedido. Em outras palavras, não apenas agências de inteligência ou corporações com grandes orçamentos de inteligência podem conduzir um ataque como esse, mas absolutamente qualquer pessoa. Não é necessário muito dinheiro aqui.

Durante o pré-processamento, o programa procura áreas de sinal onde a criptografia na memória do computador começa usando a chave AES-256. O sinal é dividido em blocos correspondentes. Também há conversão de dados para análise subsequente.

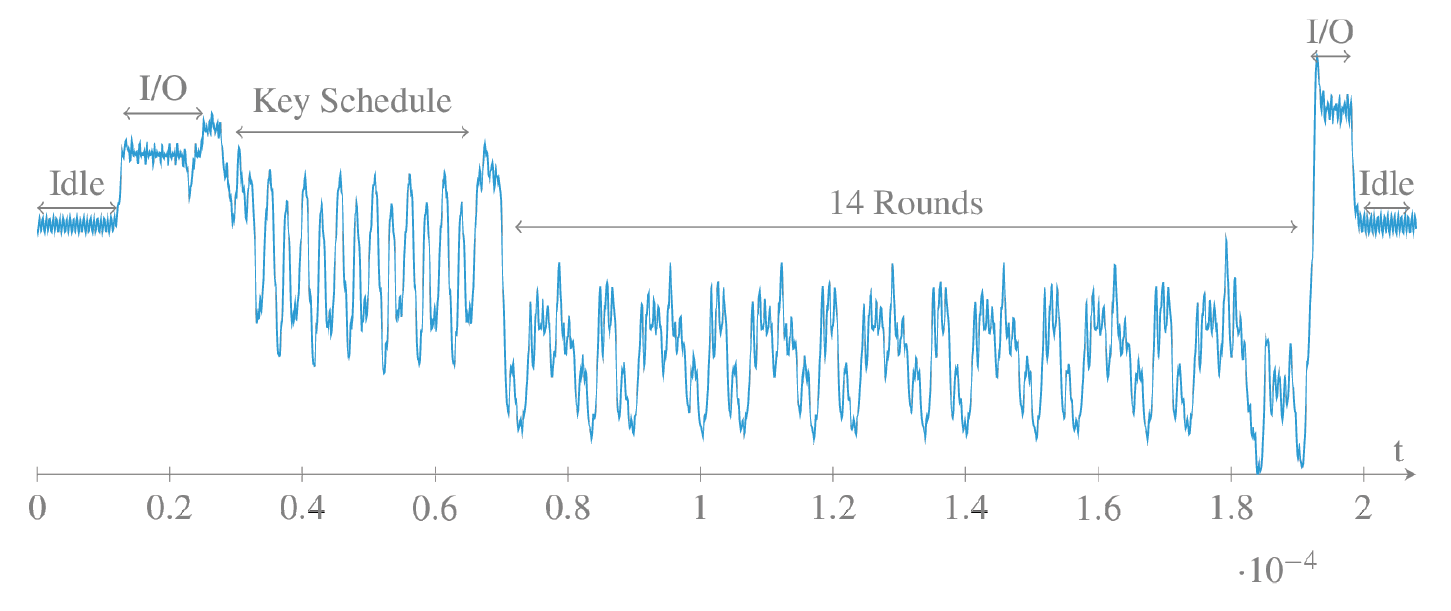

A ilustração abaixo mostra o sinal que o SR-7100 gravou na banda de 10 MHz. Este sinal corresponde a uma unidade de criptografia AES-256 em execução no SoC SmartFusion2. No experimento, foi utilizada a implementação OpenSSL do AES no núcleo do ARM Cortex-M3. Como você pode ver, padrões claros e claros são visíveis em cada estágio do processamento. Você pode ver o sinal de entrada / saída do processador, a fase de cálculo da programação de chaves e 14 rodadas de criptografia.

Obviamente, a cifra não pode ser restaurada a partir de um fragmento tão pequeno. É necessário acumular muitas dessas unidades de computação com rodadas de criptografia em diferentes dados de entrada. Para acumular informações, você também precisa sentar-se ao lado do computador por alguns minutos, escondendo a antena no seu bolso.

O sinal gravado da radiação eletromagnética corresponde ao consumo de energia do dispositivo. Por sua vez, ele se correlaciona com os dados que o processador processa em um determinado momento.

No final, a análise é realizada usando o programa Riscure Inspector. A tarefa é encontrar correlações entre estimativas de bytes-chave e um sinal gravado. Essa é a parte mais difícil, porque você precisa desenvolver um modelo eficaz de vazamento de informações da memória do computador no campo eletromagnético, para que a análise possa realmente prever os bytes da chave de criptografia. Nesse caso, a análise é realizada enumerando todos os 256 valores possíveis de cada byte de chave. Os pesquisadores escrevem: para adivinhar o valor correto de cada byte, apenas alguns segundos são suficientes (256 opções por byte, para 32 bytes, são 8192 tentativas). Para comparação, uma força bruta direta no AES-256 exigiria uma pesquisa de

2.256 opções e continuaria até o fim do universo.

Assim, os especialistas da Fox-IT conseguiram reunir todas as peças do quebra-cabeça. Tanto quanto eles podem julgar, esta é a primeira demonstração pública de um ataque latente à radiação eletromagnética à distância. Esta é uma ocasião para refletir sobre aqueles que procuram proteger o computador de maneira confiável contra vazamentos de informações. Para tal proteção, ela deve ser blindada com segurança. Talvez embrulhe em papel alumínio.