Mais uma vez, brevemente sobre a mais recente epidemia

- Se você estiver infectado, não pague o resgate - o endereço wowsmith123456@posteo.net está bloqueado pelo provedor, o que impossibilita a obtenção de uma chave para descriptografia. (sobre o que o artigo já trata - aprox. por.)

- A distribuição ocorre em computadores com o sistema Windows mais recente no domínio.

- Criar um arquivo em C: \ Windows \ perfc bloqueia o vetor de ataque via WMIC.

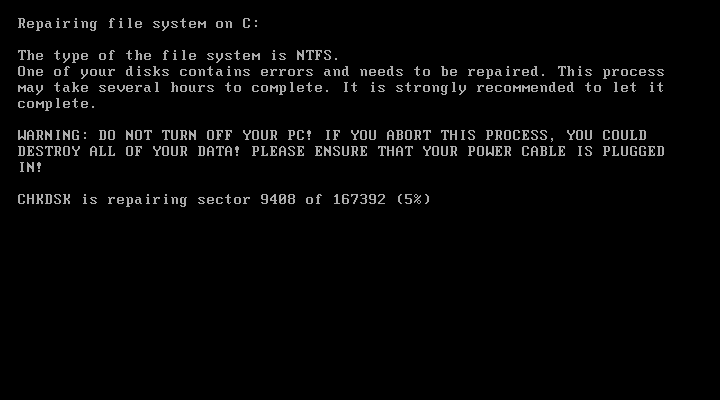

- Se o CHKDSK aparecer na tela após a reinicialização do computador, desligue-o imediatamente - neste momento, os arquivos são criptografados.

Assim como no caso do último ataque WannaCry, é recomendável instalar a atualização do Microsoft MS17-010 o mais rápido possível. Se, por algum motivo, for impossível instalar um patch, é recomendável desativar o protocolo SMBv1 .

Propagação de vírus

Petya e Mischa, diferentemente do WannaCry, são distribuídos na rede local (por padrão, um ambiente seguro). Nos casos que estudamos, os mecanismos de distribuição via Internet não foram integrados.

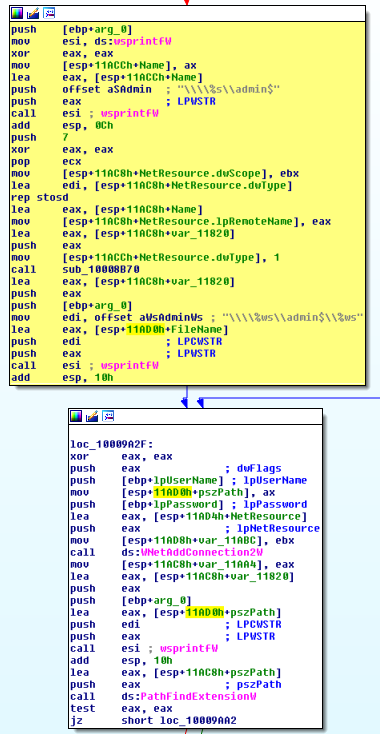

Depois de iniciar o ransomware, o computador infectado verifica a sub-rede local (/ 24) em busca de compartilhamentos de rede ADMIN $ para copiar o payloadu para outro computador e executá-lo usando o PsExec.

A próxima etapa foi executar o comando WMIC (chamada de processo criar \ "C: \ Windows \ System32 \ rundll32.exe \\" C: \ Windows \ perfc.dat \) nos computadores encontrados. Essa conexão foi obtida usando o Mimikatz .

O método de distribuição mais recente foi o uso da vulnerabilidade EternalBlue.

Como o vírus funciona

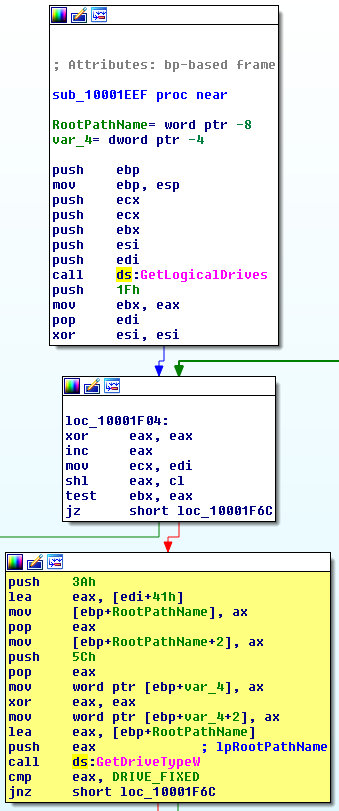

O Ransomware examinou apenas unidades locais. Unidades de rede e externas não foram o alvo do ataque.

Arquivos com as seguintes extensões foram criptografados:

.3ds .7z .accdb .ai .asp .aspx .avhd .back .bak .c .cfg .conf .cpp .cs .ctl .dbf .disk .djvu .doc .docx .dwg .eml .fdb .gz .h .hdd .kdbx .mail .mdb .msg .nrg .ora .ost .ova .ovf .pdf .php .pmf .ppt .pptx .pst .pvi .py .pyc .rar .rtf .sln .sql .tar .vbox .vbs .vcb .vdi .vfd .vmc .vmdk .vmsd .vmx .vsdx .vsv .work .xls .xlsx .xvd .zip

Não houve alterações significativas no mecanismo de reescrita do setor de inicialização da MBR em comparação com a campanha do ano passado. Após a infecção, os logs do sistema são limpos (Configuração, Sistema, Segurança, Aplicativo).

O agendamento de tarefas também adiciona um comando para reiniciar o computador uma hora após a infecção . Petya também usa o recurso não documentado da função WinAPI NtRaiseHardError para reiniciar a máquina.