Em 28 de junho de 2017, o WikiLeaks publicou outro lote de documentos nas ferramentas de hackers da CIA. Desta vez, o

Guia do Usuário ELSA de 42 páginas (

pdf ) foi desclassificado. Este sistema foi projetado para determinar a localização física dos computadores executando o Windows 7 (32 e 64 bits) equipados com um módulo WiFi.

A versão do documento 1.1.0 é datada de 27 de setembro de 2013, ou seja, este é um manual relativamente antigo. Não se sabe se a CIA agora está usando esses métodos ou se eles implementaram alguma tecnologia mais avançada.

O sistema é muito simples. Ele registra os identificadores de pontos de acesso Wi-Fi localizados perto do computador da vítima e transfere os metadados para bancos de dados de terceiros, de onde eles obtêm as coordenadas desses pontos de acesso. Com base nas informações recebidas, o ELSA calcula latitude, longitude e indica a precisão da geolocalização.

A documentação diz que os bancos de dados de pontos de acesso correspondentes funcionam para oferecer suporte a serviços de geolocalização no Firefox, Opera, Chrome e Internet Explorer, de acordo com as especificações do W3C. A precisão da geolocalização depende diretamente da precisão das informações nesses bancos de dados de terceiros. Para verificar como a cobertura do banco de dados e as informações sobre as coordenadas dos pontos de acesso correspondem à realidade, a gerência recomenda entrar na área de interesse, abrindo

maps.google.com em um navegador - e clicando em um botão para determinar sua localização. Se o navegador determinar corretamente as coordenadas do agente via Wi-Fi, a cobertura será boa.

No momento da redação deste artigo, os navegadores Firefox, Opera e Chrome usavam o banco de dados do Google para geolocalização, enquanto o IE enviava solicitações aos servidores da Microsoft.

O ELSA controla esses serviços por HTTPS e salva o resultado em um arquivo criptografado usando a criptografia AES de 128 bits.

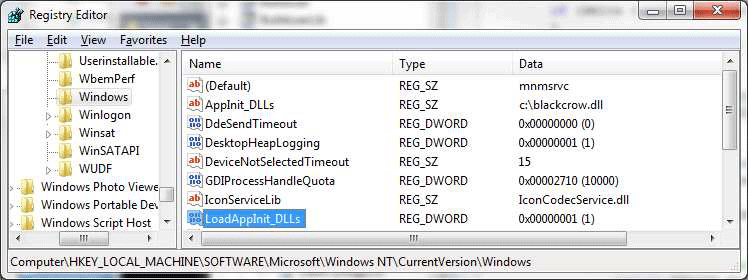

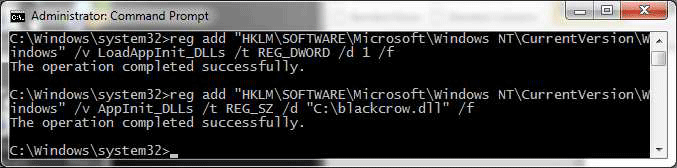

Um elemento-chave do sistema ELSA é o marcador, que deve ser instalado em um computador com Windows 7 que pertença ao objeto de rastreamento. Lá, a DLL é incorporada em algum processo existente. No futuro, o Trojan poderá interrogar bancos de dados legais de terceiros para geolocalização ou retornar dados brutos ao operador, para que ele faça a geolocalização por conta própria.

Troyan coleta informações do sistema sobre pontos de acesso Wi-Fi no intervalo de acordo com o cronograma definido pelo operador. A coleta de dados é possível mesmo que o computador da vítima não tenha realmente estabelecido uma conexão com nenhum ponto de acesso - o Windows ainda monitora os pontos de acesso ao redor e essas informações estão disponíveis para o Trojan. Assim, rastrear os movimentos do computador da vítima é contínuo.

Nas configurações, você pode especificar que ele calcule independentemente as coordenadas assim que a vítima se conectar à Internet. Em seguida, o log salvo é transmitido ao computador do operador. Para mascarar o Trojan, por padrão, ele não tenta se conectar de forma independente ao computador do operador, mas apenas grava passivamente os dados no disco. Para obter o log, o operador deve ir ao computador da vítima, usando outras backdoors e explorações e pegar o log.

As configurações indicam o tamanho máximo do log. Quando o limite é atingido, os registros antigos são apagados, dando lugar a registros mais recentes. O log é constantemente armazenado no disco, para que as informações não sejam perdidas durante a reinicialização do computador.

Além dos metadados básicos do WiFi (ou seja, nomes dos pontos de acesso), o cavalo de Troia pode ser configurado para coletar metadados adicionais, como endereços MAC, SSIDs e informações de intensidade do sinal de cada ponto de acesso. Isso permite calcular com mais precisão as coordenadas da vítima.

Conteúdo do pacote ELSA

| Diretório | Nome do arquivo | Anotações |

|---|

| servidor / windows | patcher.exe | Ferramenta de configuração do Windows |

| servidor / windows | processor.exe | Ferramenta de descriptografia do Windows |

| servidor / windows | tool-x64.dll | Implante para Windows x64 |

| servidor / windows | tool-x86.dll | Implante para Windows x86 |

| servidor / windows | installDllMain.vbs | Arquivo VBScript para posicionamento arbitrário de uma tarefa ELSA no Agendador de tarefas |

| servidor / windows | uninstallDllMain.vbs | Arquivo VBScript para remover uma tarefa ELSA do Agendador de tarefas |

| servidor / windows | sha1-windows-images.txt | Hashes de arquivos SHA1 do kit |

| servidor / windows | classifications-windows.txt | Classificação dos arquivos do kit |

| docs | Elsa User Manual.pdf | Este guia |

Infelizmente, o WikiLeaks, como sempre, não publicou os arquivos de malware, mas apenas a documentação do programa.

Os especialistas da CIA enfatizam que a vigilância Wi-Fi tem certas vantagens, porque não requer um módulo GPS ou um módulo celular no dispositivo, a interface Wi-Fi usual, presente em quase todos os dispositivos, é suficiente. Por sua natureza, o sistema ELSA é mais adequado para monitorar laptops, porque não faz sentido monitorar constantemente as coordenadas de um computador parado e o Windows 7. não é usado em smartphones. Obviamente, a CIA possui outros indicadores para iOS e Android, e é muito mais fácil seguir metadados da operadora.

O desenvolvedor da ferramenta é uma divisão do CIA Engineering Development Group. Esta unidade faz parte do gerenciamento da Direção de Inovação Digital (DDI), consulte

o organograma da CIA . Ela está envolvida no desenvolvimento, teste e manutenção de todos os softwares da CIA.