Captura de tela da pesquisa realizada por Jonathan Zdzyarski, um ex-jailbreak e agora especialista em segurança. Ele recentemente mudou para o trabalho na Apple e excluiu sua conta do Twitter.

Captura de tela da pesquisa realizada por Jonathan Zdzyarski, um ex-jailbreak e agora especialista em segurança. Ele recentemente mudou para o trabalho na Apple e excluiu sua conta do Twitter.Em agosto de 2016, a Apple inaugurou um

programa de recompensa por vulnerabilidades encontradas . Esses programas há muito tempo operam com quase todas as grandes empresas de TI. Durante muito tempo, resistiu ao pagamento de remuneração à Microsoft, mas ela desistiu em 2013, lançando o

Microsoft Bounty Programs . Talvez a Apple tenha permanecido a última entre os fabricantes de produtos de massa que não pagam hackers, então as notícias sobre o início do pagamento da remuneração foram bem-vindas pela comunidade.

O único problema é que, no ano passado, não ouvimos falar de

um único caso em que alguém recebeu dinheiro da Apple. Talvez eles sejam simplesmente proibidos de falar sobre isso. Ou talvez eles prefiram vender façanhas no mercado negro a um preço muito mais alto.

Por que a Apple se arrastou e não introduziu um programa de pagamento de vulnerabilidades por tanto tempo? Sua versão foi expressa por um ex-funcionário da empresa, que trabalhou no departamento de segurança, em um

comentário da Motherboard : “A Apple não gosta de liberar coisas - incluindo um programa de pagamento de vulnerabilidades - até que elas sejam perfeitas. Eles são perfeccionistas. O funcionário queria manter seu nome na obscuridade, porque viola o contrato de não divulgação (NDA).

De fato, se você está tentando levar o projeto ao ideal - há uma chance de nunca lançá-lo.

Mas depois do escândalo com o FBI, ficou claro que era impossível avançar mais. Lembre-se de que, durante muito tempo, o FBI exigiu que a Apple decifrasse o sistema de criptografia no telefone do terrorista, mas a Apple se recusou a fazer isso para proteger o restante de seus usuários de escutas telefônicas. No final, os agentes do FBI lidaram com a tarefa sem a ajuda da Apple, pagando pelos serviços de uma empresa de hackers de terceiros que tinha uma exploração de 0 dia para iOS à sua disposição. As agências de inteligência pagaram uma quantia muito grande por essa exploração. Presumivelmente,

mais de US $ 1,3 milhão .

O New York Times escreveu que os hackers não informaram informações sobre um bug no sistema à Apple porque não tinham incentivo para fazê-lo. Quero dizer, não havia incentivo financeiro - a Apple não pagou pelos relatórios de vulnerabilidades.

A empresa Yabloko tirou as conclusões certas e lançou um programa de incentivo financeiro em agosto. É verdade que ela aqui agia à sua maneira, não como todo mundo. Embora o anúncio do programa fosse público, a Apple continuou a agir secretamente. Os termos do programa não estão disponíveis ao público, e a participação nele é possível apenas por convite.

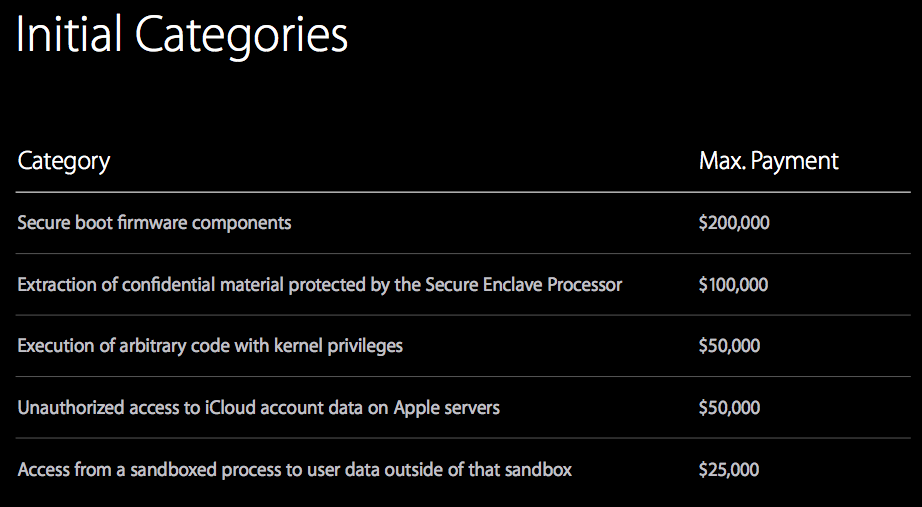

Sabemos o tamanho das recompensas da apresentação do chefe do departamento de segurança da Apple, Ivan Krstic. Como foi mostrado em um dos slides, a recompensa máxima de US $ 200 mil é paga por invadir os componentes de firmware do Secure Boot. O valor mínimo é de US $ 25 mil para o processo de saída da sandbox e acesso aos dados pessoais do usuário.

Slide da apresentação de Ivan Krstic

Slide da apresentação de Ivan KrsticAcredita-se que mesmo US $ 200 mil não sejam uma quantia alta o suficiente para 0 dia para o iOS. Essas explorações são bastante raras, portanto, no mercado negro, o custo é muito maior. Por exemplo, logo após a apresentação de Krstic, a Zerodium

aumentou seus preços para a compra de explorações para iOS. Portanto, para a coisa mais valiosa - o jailbreak remoto do iOS 10, eles já estão pagando US $ 1,5 milhão em vez dos US $ 500 mil anteriores.

Novos preços de Zerodium

Novos preços de ZerodiumBem, onde você vende jailbreak - na Apple por US $ 200 mil ou na Zerodium por US $ 1,5 milhão? Esta é provavelmente uma pergunta retórica. Poucas pessoas têm vergonha de Zerodium cooperar com serviços especiais e agências de aplicação da lei de diferentes países, e suas explorações podem ser usadas para espionagem estatal e outras coisas não muito bonitas.

A propósito, está longe de ser fato que, se a Apple elevar os preços de exploração ao nível do mercado cinza, isso resolverá o problema. Aqui, a economia funciona da seguinte maneira. Se a Apple aumentar os preços, o dia 0 para iOS se tornará ainda mais raro - e os preços no mercado cinza subirão ainda mais. Ou seja, retornaremos para onde começamos. Embora, de fato, os erros não revelados sejam realmente menores. Em geral, esse é o principal objetivo dos programas de pagamento de vulnerabilidades.

No momento, os compradores de vulnerabilidades 0day podem ser divididos em três grupos:

- Própria maçã.

- Crime: a máfia, grupos criminosos e assim por diante.

- Grandes jogadores, incluindo agências de inteligência estatais: NSA, Mossad, GRU, ISIS (proibido na Rússia) e assim por diante.

A Apple possui estoques muito grandes de dinheiro nos bancos. Através de subsidiárias secretas, ela

trouxe para o exterior mais de US $ 200 bilhões . Esse dinheiro pode ser usado. A Apple pode facilmente aumentar tanto a recompensa pelas explorações que o crime (a máfia, os grupos criminosos) não pode competir com ele. Mas ela nunca será capaz de competir com agências de inteligência, cujos recursos são quase ilimitados e não se limitam apenas ao dinheiro. Esses caras sempre terão seu dia 0 exclusivo à sua disposição, independentemente do que você faça e das recompensas que você atribui por revelar vulnerabilidades.