Os desenvolvedores de uma arma inteligente que apenas seu dono pode atirar prometem um ideal inatingível (até agora). Se um telefone ou computador pode ser bloqueado até que uma pessoa confirme sua identidade, por que não aplicar um princípio semelhante às armas de fogo? Um hacker sob o pseudônimo de Plore estudou os mecanismos de segurança de um dos fabricantes de armas com autenticação e descobriu que, se as pistolas inteligentes são onipresentes, elas devem ser ainda mais inteligentes.

A Plore

encontrou várias vulnerabilidades críticas na pistola inteligente do fabricante alemão Armatix IP1 e conseguiu decifrá-la em vários truques. A arma foi projetada de tal maneira que só pode ser ativada se o proprietário usar um relógio Armatix especial. Se o relógio "não vê" a arma e não consegue se comunicar com ela usando um sinal de rádio curto, a arma não funciona. Então, pelo menos, diz Armatix. No entanto, a Plore demonstrou que pode expandir o alcance do sinal de rádio do relógio, permitindo que qualquer pessoa atire em uma pistola se estiver a mais de três metros de distância.

O hacker também descobriu que é possível interromper o sinal de rádio de uma pistola para não permitir que o proprietário atire, mesmo que o relógio esteja a alguns centímetros e esteja conectado à arma. Além disso, você pode desligar mecanicamente o mecanismo do obturador da pistola, colocando vários ímãs baratos ao lado do cano para que ele possa disparar sem um relógio.

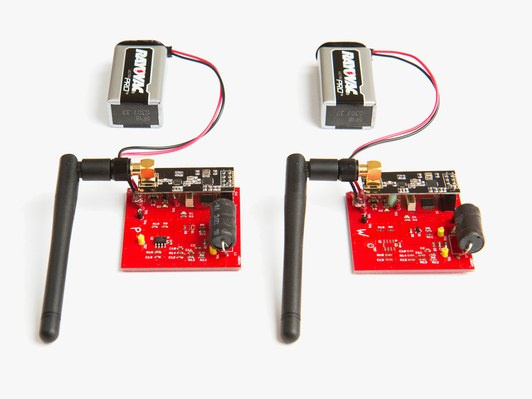

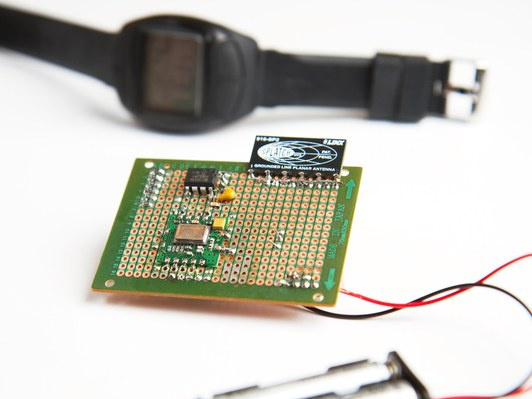

A Plore desenvolveu uma série de ataques aos mecanismos de segurança IP1 por cerca de seis meses. "Eu tinha certeza de que poderia quebrar essa arma, mas não achei que seria tão fácil", observa ele. O próprio hacker trabalha como engenheiro de hardware e consultor de segurança. Antes de chegar a uma solução com ímãs, Plore tentou uma abordagem mais técnica do ataque de revezamento. Ele criou dois pequenos aparelhos de rádio, cada um do tamanho de um baralho de cartas, gastando apenas $ 20 neles.

Quando o atirador aperta o punho da arma, a arma envia um sinal RFID para verificar se há um relógio na mão. Se você colocar um dos dispositivos desenvolvidos pelo hacker ao lado do relógio, poderá interceptar o sinal e transmiti-lo ao segundo dispositivo a uma distância de até 3,5 metros. Isso significa que a arma pode ser "interceptada" por outra pessoa e aplicada ao proprietário ou a qualquer outra pessoa.

O hacker também desenvolveu uma técnica que não contorna o sistema de autenticação, mas viola os mecanismos de segurança, tornando a arma completamente inútil. Isso é possível usando um transmissor pelos mesmos US $ 20, que simplesmente emite ondas de rádio na mesma frequência (900 MHz) que a pistola e o relógio, suprimindo sua conexão. Esse transmissor portátil é capaz de interromper o funcionamento da pistola a uma distância de 3 a 4,5 metros. Um atacante que sabe que sua vítima está carregando uma pistola Armatix pode usar o transmissor para desarmá-la. No entanto, o hacker alerta que a interferência na arma e no relógio pode causar um smartphone comum.

Depois de desenvolver os rádios, Plore encontrou os esquemas de patentes da Armatix e descobriu que, quando o sinal do relógio permite que a arma seja disparada, o ímã de rádio move um pequeno plugue de metal para destravar o

baterista , a haste quebrando a cápsula. O hacker comprou um conjunto de ímãs por US $ 15 e os colocou ao lado do cano da arma em um determinado ângulo, e a arma disparou ao pressionar um gatilho sem nenhuma hora. “Quando a arma disparou pela primeira vez sem autenticação, eu não podia acreditar que funcionava. Tentei atirar de novo e consegui. Então eu descobri como você pode derrotar o sistema de segurança de armas inteligentes no valor de US $ 1.500 por US $ 15 ”, lembra Plore.

Chegando a essa conclusão, o hacker entrou em contato com a Armatix em abril de 2017, mas a empresa não reagiu aos resultados do experimento de forma alguma - apenas admitiu que os havia recebido. Georg Jahnen, porta-voz da Armatix, expandiu a mensagem da empresa e observou que, embora todos os ataques apresentados pelo hacker sejam possíveis, eles são difíceis de implementar em campo. Um ataque com a supressão da comunicação entre a arma e o relógio realmente demonstra a segurança da arma - a arma simplesmente parou de funcionar e não começou a disparar.

Em relação ao ataque com ímãs, Yakhnen tem certeza de que um invasor que deseja usar esta vulnerabilidade em um momento inesperado pode não ter ímãs prontos para uso. No entanto, ao mesmo tempo, um porta-voz da empresa reconheceu que a mensagem de erro IP1 da Plore tornaria as armas inteligentes mais seguras no futuro.

Não há patch de software para o IP1 que possa corrigir a vulnerabilidade. Mas futuros modelos de armas de outros fabricantes podem combinar uma pistola e um dispositivo controlado em conjunto com restrições mais rigorosas ao tempo de transmissão do sinal. Você também pode usar a correção de erros e sinais de rádio mais poderosos para evitar interferências. Por fim, para evitar um ataque de ímã, você pode criar seu próprio mecanismo para bloquear o disparo de metais não ferrosos.