Em fevereiro deste ano, um homem foi

preso em um aeroporto britânico suspeito de realizar um grande número de ataques DDoS poderosos nas redes de muitas organizações. Entre as vítimas estavam a OVH, uma provedora de hospedagem francesa, e a

Dyn , que fornece infraestrutura de rede para empresas e serviços como Twitter, Amazon, Tumblr, Reddit, Spotify e Netflix. A botnet também atacou os equipamentos e serviços da Deutsche Telekom, Eircom, TalkTalk, Correios do Reino Unido e KCOM.

Eles tentaram provar a culpa do detento por vários meses. A polícia desenrolou gradualmente a bola, recebeu novas informações e, no final, recebeu o reconhecimento da pessoa presa. Em fevereiro, seu nome não foi divulgado, mas agora ficou conhecido que seu nome é Daniel Kaye. Ele tem 29 anos, é cidadão da Grã-Bretanha. Como relatado anteriormente, foi ele quem controlou a versão modificada do Mirai, que foi capaz de atacar roteadores pela porta 7547, trabalhando para isso com os protocolos TR-064 e TR-069.

Após a prisão, o atacante foi extraditado para a Alemanha. Aqui, há alguns dias, ele confessou sua ação, afirmando, no entanto, que não iria parar o trabalho do provedor da Deutsche Telekom, mas queria apenas fortalecer sua botnet colocando em operação os roteadores da empresa infectados. Durante esse ataque, algo deu errado e milhares de dispositivos de rede começaram a desligar. Esse foi o motivo dos blecautes na Internet na Alemanha e em outros países. Naturalmente, paralisações em larga escala da infraestrutura de rede de países inteiros causaram enormes prejuízos para várias empresas.

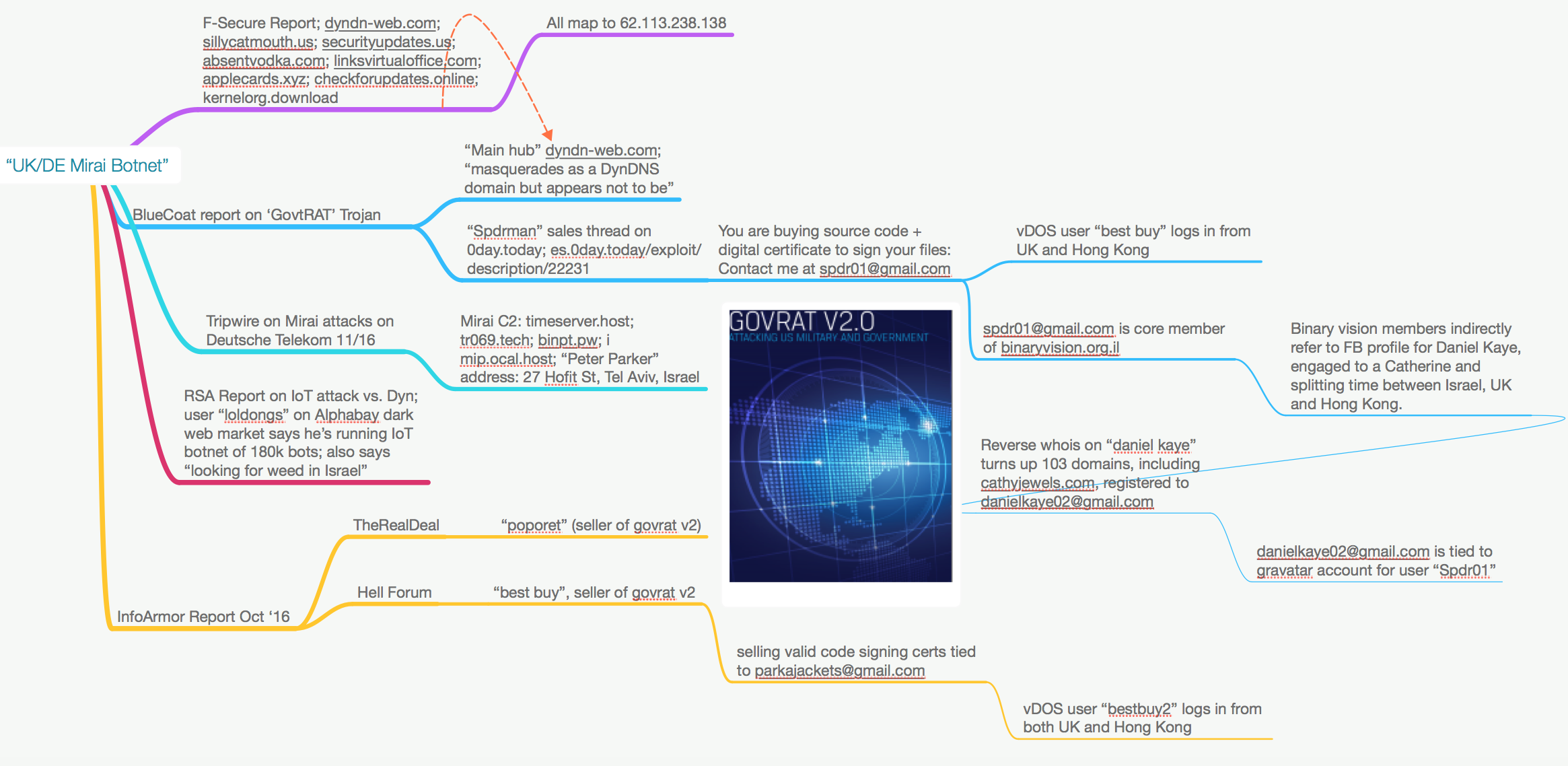

O carro de pensamento que Krebs usou em sua própria investigação

O carro de pensamento que Krebs usou em sua própria investigaçãoO cibercriminoso disse que trabalhou não só por conta própria, perseguindo seus próprios objetivos, mas também cumpriu pedidos de empresas terceirizadas, por exemplo, um provedor de Internet da Libéria, que queria influenciar os concorrentes de uma maneira ou de outra. Pela execução do pedido, a gerência da organização pagou ao invasor US $ 10.000.

Vale ressaltar que a prisão do infrator é um mérito considerável de Brian Krebs (Brian Krebs), especialista em segurança de redes. A propósito, foi ele quem foi um dos primeiros a sofrer com as ações da botnet Mirai - seu blog não funcionou por algum tempo.

Um tribunal alemão considerou o atacante culpado de muitas acusações, mas deu apenas uma sentença suspensa, sem colocá-lo na cadeia. Curiosamente, Kaye não é apenas um operador de rede de bots, que ao mesmo tempo assumiu o controle com destreza, tomando-o por suas próprias mãos, mas também o autor da plataforma de software GovRAT, que permite aos usuários realizar tarefas bastante complexas de introdução de várias organizações financeiras, estaduais e militares na rede, roubar fundos e informações. No momento, sabe-se que esse software em particular estava “iluminado” em 100 casos de ataques cibernéticos.

Fragmento da página de Daniel Kaye no Facebook

Fragmento da página de Daniel Kaye no FacebookTalvez o tribunal tenha levado em consideração o fato de o jovem cibercriminoso ter se arrependido completamente, dizendo que todas as suas ações foram um grande erro que ele gostaria de corrigir e nunca mais gostaria de repetir. Ele também afirmou que havia cometido crimes para ganhar dinheiro pela vida toda com sua namorada, com quem ele ligou sua vida. Como resultado, a sentença suspensa não foi muito longa - apenas um ano e

oito meses .

No entanto, apesar do fato de Kaye ter recebido uma sentença tão branda na Alemanha, ele ainda pode enfrentar uma pena de prisão real no Reino Unido, onde ainda está em andamento uma investigação. E as autoridades já solicitaram a extradição do criminoso.

Brian Krebs diz em seu artigo que, até agora, nenhum dos cibercriminosos envolvidos na criação ou gerenciamento da botnet Mirai foi severamente punido. A própria plataforma de software, que permitia infectar dispositivos IoT, e que foi o começo de toda a cadeia de hacks e ataques DDoS, foi desenvolvida pelo programador Paras Jha. A identidade desse homem, escondida sob o apelido de Anna Sepai,

também foi

revelada por Brian Krebs . Ele próprio já foi vítima duas vezes de ataques DDoS da botnet Mirai. Ele se cansou rapidamente e o jornalista iniciou sua própria investigação. Provavelmente, os atacantes não deveriam ter tentado "punir" Krebs, como resultado, cavaram um buraco para si mesmos. É verdade que o poço não era tão profundo.