Sobre a DJI, os quadrocopters da empresa no Geektimes

foram escritos

várias vezes. Na maioria das vezes, esses são realmente bons dispositivos. Eles têm vários problemas que podem causar transtornos aos usuários, mas tudo está resolvido. Há pouco tempo, ficou claro que os desenvolvedores de software DJI deixaram chaves privadas abertas para o certificado curinga para todos os domínios da web da empresa, bem como contas DJI para Amazon Web Services. Usando essas informações, o pesquisador de segurança cibernética Kevin Finisterr conseguiu acessar os dados de voo dos clientes DJI da empresa. Isso inclui rastreamento, fotografias de carteiras de motorista, passaportes e outros documentos dessas pessoas. Em alguns casos, até rastrear dados de vôos de helicópteros a partir de contas que claramente pertencem a órgãos do governo “acendeu”.

A empresa possui um programa para atrair especialistas de terceiros para eliminar vulnerabilidades no software DJI. Esta é uma

recompensa por insetos , anunciada em agosto. O pesquisador mencionado acima estava apenas procurando por vulnerabilidades, esperando receber uma recompensa. Mas, por enquanto, tudo o que conseguiu foi uma ameaça do DJI de iniciar uma investigação sobre suas ações sob o

CFAA (Computer Fraud and Abuse Act). Depois disso, o especialista decidiu agir de forma independente, sem notificar a DJI de seus planos. Ele publicou informações sobre as descobertas, acompanhando o material com explicações sobre o motivo da rejeição das condições do programa de recompensas da DJI.

Os chineses lançaram seu programa para incentivar especialistas em segurança da informação depois que os militares dos EUA

se recusaram a trabalhar com os dispositivos da empresa. Tanto quanto você pode entender, a liderança da Força Aérea do país tomou essa decisão, temendo que o governo chinês recebesse todas as informações coletadas pelos drones da DJI.

Um pouco mais tarde, os casos de quebra do firmware do drone da empresa começaram a se espalhar. Versões de firmware modificadas

começaram a ser publicadas no Github e em outros lugares. Havia também empresas que faziam isso por dinheiro, substituindo o software proprietário pelo próprio, desprovido de várias deficiências e vulnerabilidades que interferiam nos usuários.

Kevin Finnister decidiu se juntar ao programa de recompensas por insetos da DJI. Começando a trabalhar, ele quase acidentalmente descobriu que os desenvolvedores da empresa deixaram um arquivo no Github com chaves privadas para certificados HTTPS * .dji.com, chaves AES para criptografar firmware e senhas para acessar ambientes de nuvem na AWS e várias instâncias de serviço em nuvem da Amazon S3 Além disso, essas informações estão em domínio público há muito tempo - há vários anos. A Finnister realizou uma pesquisa adicional e encontrou nas mesmas chaves privadas GutHub da AWS o serviço de compartilhamento de fotos SkyPixel. As contas eram válidas no momento da verificação. O serviço revelou muitos materiais que foram enviados pelos usuários dos drones DJI para o serviço de suporte da empresa. Isso inclui fotos de quadrocopters danificados, contas e outras informações pessoais dos usuários e até fotos de pessoas com danos causados por hélices de parafusos de helicóptero.

Finnister enviou uma solicitação ao serviço de suporte da empresa com uma solicitação para informar se tudo o que ele descobriu estava dentro das disposições do programa de recompensas e aguardou uma resposta. Não houve reação da empresa chinesa por duas semanas, após as quais foi recebida uma mensagem da seguinte natureza: “Todos os problemas de software, aplicativos e elementos de rede, incluindo vazamento de software ou vulnerabilidades de segurança, estão relacionados ao programa de recompensa de bugs. Estamos trabalhando em um guia detalhado. ”

Após receber essa confirmação, Finister começou a elaborar um relatório descrevendo todas as vulnerabilidades e problemas descobertos por ele. Documentar um grande número de detalhes não é uma tarefa fácil, mas tudo foi feito o mais rápido possível. Depois disso, Finister contatou um funcionário da DJI, fornecendo a ele uma explicação detalhada de quase todos os problemas encontrados. Ele prontamente respondeu e seguiu uma correspondência comercial. A comunicação foi bastante longa, a correspondência para sua conclusão consistia em 130 mensagens de email. Nada indicava problemas.

Isso foi seguido por uma oferta à Finister para se tornar um consultor em tempo integral em questões de segurança cibernética.

Mas depois que Finister recebeu outra carta informando que as vulnerabilidades do servidor não se enquadravam nos termos do programa de recompensas. No entanto, ele foi informado de que receberia o prêmio, seu tamanho é de US $ 30.000, e isso é tudo - o fluxo de mensagens da empresa praticamente secou, a Finister não recebeu nada por um mês.

No final, o especialista recebeu outra oferta, ou melhor, foi um acordo sobre a não divulgação dos problemas que ele descobriu. Finister não concordou com os termos do acordo, afirmando que ele viola seu direito à liberdade de expressão.

Ele tentou entrar em contato com outras unidades da DJI para esclarecer a situação, mas sem sucesso. Mas ele foi contatado pela divisão legal da empresa em Shenzhen. Os advogados declararam a necessidade de excluir todos os dados que descrevem os problemas encontrados. Caso contrário, disseram os advogados, o Finister poderia ser processado, com acusações de invadir os servidores da empresa e roubar informações de valor comercial. A mesma unidade enviou a ele um acordo contendo cláusulas com os requisitos acima.

Finister decidiu consultar advogados profissionais em seu país sobre as cláusulas do contrato. Segundo ele, quatro especialistas, a quem ele se dirigiu separadamente, disseram que o documento não contém nenhuma garantia para ele pessoalmente, mas que ele fornece apoio geral às posições dos redatores, ou seja, DJI.

Na versão mais recente do contrato, que a Finister recebeu, nada mudou particularmente. "Os quatro advogados que contatei disseram que o contrato é extremamente arriscado, e foi projetado para silenciar a pessoa que o assinou." As consultas custam vários milhares de dólares. Ou seja, o especialista em segurança cibernética não apenas não recebeu nenhum dinheiro do DJI, mas também perdeu seus próprios fundos (embora por vontade própria).

Finister expressou insatisfação com a empresa chinesa em relação às ameaças de instauração de processo, e eles preferiram interromper toda a comunicação, recusando-se a pagar os US $ 30.000 prometidos anteriormente.

Depois disso, a DJI publicou uma mensagem oficial dizendo que estava investigando os problemas de segurança da informação da empresa. A DJI disse que contratou uma empresa privada de segurança cibernética para conduzir uma investigação completa sobre o incidente. A mensagem mencionada é Finister, a quem a DJI chama de "hacker", que postou informações sobre correspondência com os funcionários da empresa e dados sobre vulnerabilidades encontradas por ele em domínio público.

A empresa chinesa alega ter pago milhares de dólares a uma dúzia de pesquisadores que trabalham no campo da segurança da informação. Mas Finister, de acordo com representantes da DJI, se recusou a cooperar, preferindo publicar as informações que descobriu em domínio público.

A descrição do programa de recompensas

diz que ele não cobre o estudo de materiais ou serviços de empresas terceirizadas, incluindo aquelas que ainda têm conexão com os aplicativos DJI. Ou seja, em outras palavras, os materiais encontrados no GitHub não contam. Até o momento, porém, não está totalmente claro se essas disposições existiam antes do Finister começar a funcionar ou foram adicionadas posteriormente, depois que ele entrou em contato com a empresa.

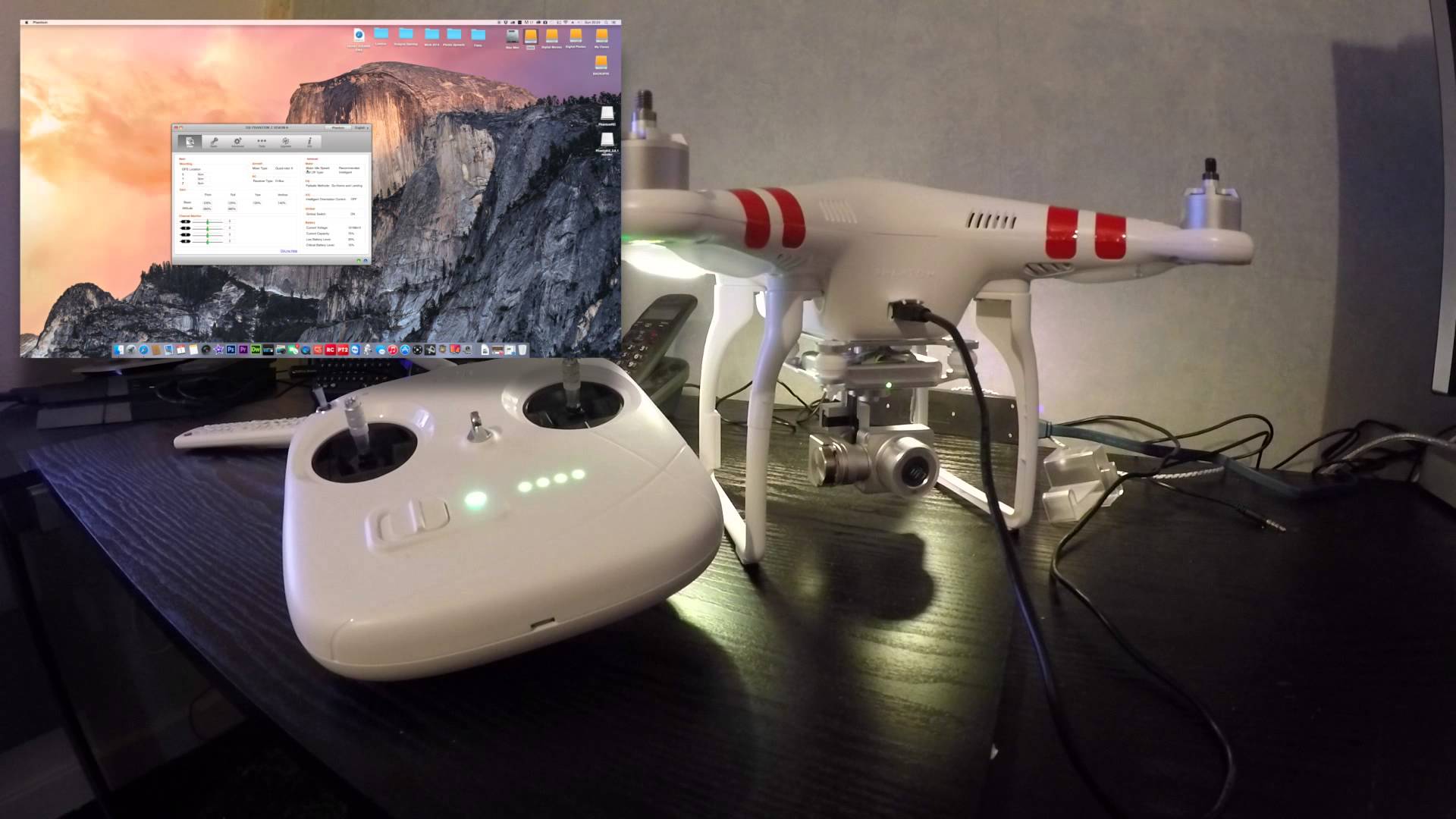

O Quadcopters DJI com o software "factory" coleta uma grande quantidade de informações sobre os movimentos do dispositivo. O fato é que a DJI instalou um software especial em seus drones, que determina a localização do dispositivo, verificando as coordenadas das regiões proibidas para voos (

No Fly Zone ). Os desenvolvedores acreditam que a função No Fly Zone (NFZ) permite proteger seus clientes contra problemas. Esses dados são enviados aos

servidores da empresa , o que não é apenas agradável para os militares dos EUA, mas também para usuários comuns.

Uma solução é usar firmware de terceiros. Neste verão, no Geektimes

, foi relatado que uma das empresas russas, a Coptersafe, lançou seu próprio firmware e jailbreak. "É muito bom que a DJI esteja preocupada com a segurança", disse um porta-voz da Coptersafe. "Mas acredito que essas restrições devem ser estabelecidas em nível local."