O SIGSALY foi um sistema de criptografia digital de fala, desenvolvido pelos Laboratórios Telefônicos Bell (BTL, EUA) em 1941-1942 e lançado pela Western Electric (Nova York, EUA) em 1943. O sistema foi colocado em operação em abril de 1943 e foi usado durante a Segunda Guerra Mundial até 1944. SIGSALY serviu de negociações confidenciais no mais alto nível estadual, entre o Primeiro Ministro Britânico Winston Churchill e o Presidente dos EUA Roosevelt. O sistema funcionou com base na cifra de Vernam (OTP). Conhecido por vários nomes de código, um dos quais era o Green Hornet.

A Bell Telephone Laboratories (BTL) é uma empresa de pesquisa americana, fundada em 1925. Inicialmente, era uma combinação dos laboratórios de pesquisa elétrica ocidentais e do departamento de engenharia da American Telephone and Telegraph Company (AT&T). Ao longo de sua história, a empresa teve vários nomes: Bell Laboratory, Bell Telephone Laboratories, Bell Telephone Labs, Bell Labs, AT&T Bell Laboratories, AT&T Bell Labs, Lucent Technologies, Bell Labs Innovations. No momento, o Nokia Bell Labs.

A BTL tem muitas invenções e desenvolvimentos importantes: radioastronomia, transistor, laser, célula fotovoltaica, dispositivo acoplado a carga (CCD, Charge-Coupled Device), as primeiras versões do sistema operacional UNIX e as linguagens de programação C e C ++. Durante os anos da guerra, o Laboratório Bell desenvolveu o sistema telefônico inquebrável SIGSALY para transmitir mensagens entre forças aliadas.

A SIGSALY implementou vários conceitos inovadores de comunicação digital, incluindo a primeira modulação por código de pulso (PCM), usada para digitalizar sinais analógicos.

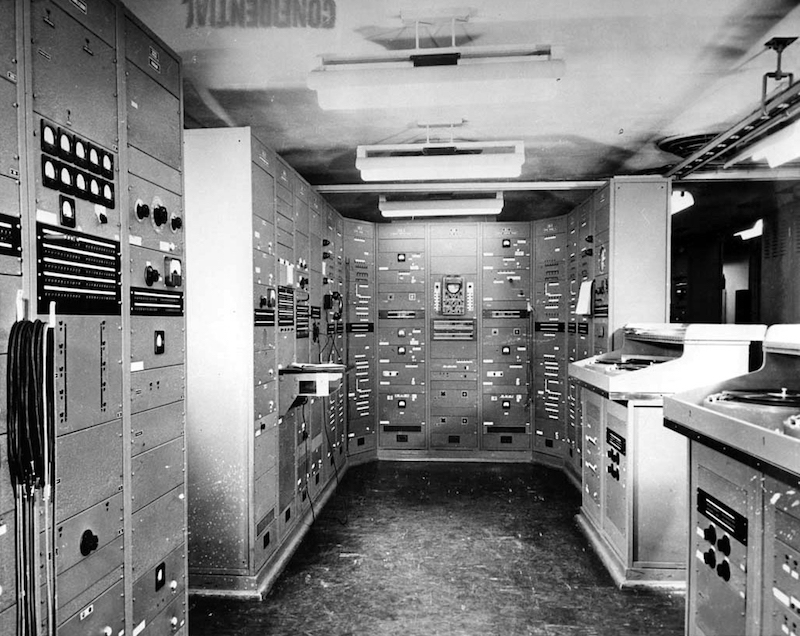

O sistema SIGSALY consistia em mais de 30 racks de equipamentos, 4 mecanismos de rotação de disco (dois de cada lado). O sistema pesava 50 toneladas e esse colosso consumia 30 kW. Em 1943, o custo de um desses terminais foi de 1 milhão de dólares. No total, 12 terminais SIGSALY foram instalados em todo o mundo, o primeiro sistema no Pentágono.

O segundo sistema foi instalado em Londres, no porão da loja de departamentos de Londres Selfridges, na famosa Oxford Street. Outro sistema funcionava em um navio que arava o oceano sob o comando do general Douglas MacArthur (durante as campanhas do Pacífico). Embora MacArthur estivesse atormentado por dúvidas sobre a confiabilidade do sigilo das conversas telefônicas, ele preferia usar o equipamento de impressão tipográfica SYGTOT com criptografia preliminar de informações. Após a instalação, os sistemas foram atendidos por membros especialmente treinados e confiáveis da empresa de comunicações 805 das Forças Armadas dos EUA. Entre 1943 e 1946, mais de 3.000 ligações telefônicas no nível mais alto do estado foram realizadas através de 12 terminais de trabalho da SIGSALY.

A SIGSALY forneceu comunicação de voz full-duplex por canais de rádio de alta frequência (HF) na banda HF. Cada metade do canal usou 12 canais separados de dados ou frequências portadoras, foram utilizados os protocolos de transferência de dados MFSK (Multi-Shift Frequency Keying), esses protocolos não tinham limitação no alcance da comunicação e eram resistentes a interferências decorrentes de bandas HF de baixa frequência.

A fala humana foi analisada apenas 50 vezes / segundo, dividida em componentes a cada 20 ms e depois codificada e enviada através do Atlântico. No lado receptor, os dados foram decodificados e restaurados, após o qual o discurso original foi reproduzido.

Como resultado da baixa taxa de transferência de dados (hoje é comparável a 1500 baud), era difícil reconhecer uma pessoa por voz do outro lado. Mais tarde, a tecnologia foi aprimorada, surgiram outros algoritmos de codificação de fala, como LPC-10, CELP e MRELP (por exemplo, em equipamentos STU-I).

Depois que o sistema ficou pronto, os desenvolvedores do BTL passaram o resto da guerra trabalhando no sucessor do SIGSALY, conhecido como Junior X ou AN / GSQ-3. O Junior X foi planejado como uma versão móvel e ocupou “apenas” seis racks, podendo ser instalado em uma van móvel, mas o projeto nunca foi concluído no prazo e, portanto, não foi utilizado. Após a guerra, o sistema SIGSALY foi desativado, parcialmente destruído, incluindo documentação, e as estantes foram lançadas ao mar em 1946.

Mecanismos de rotação de disco

O sistema SIGSALY usou um esquema de codificação criptográfica indestrutível, com base no chamado OTP (One-Time Pad / one-time pad)

O princípio desse esquema era o seguinte: a voz humana era inicialmente digitalizada e depois misturada com um elemento de um fluxo de chaves gerado aleatoriamente anteriormente. Quando usado corretamente, esse sistema pode ser inquebrável. O principal requisito é que ambas as partes tenham material chave suficiente.

No sistema SIGSALY, um fluxo de chaves aleatórias foi gravado em discos cifrados. Apenas duas cópias dos registros foram feitas, uma cópia foi enviada por correio especial para o outro extremo da linha. Como cada disco pode conter apenas 12 minutos de material principal, respectivamente, para longas conversas, foram necessários mais de um disco e a distribuição correta do material principal.

Além do problema de distribuição de chaves, havia outra dificuldade - sincronização. Nas duas extremidades da linha de rádio, não apenas os discos cifrados idênticos deveriam ser instalados, mas também tinham que trabalhar com a mesma velocidade de rotação para garantir a sincronização da geração de seqüências de teclas.

Como mencionado anteriormente, o registro continha 12 minutos de material chave, duas unidades de cifra sincronizadas foram usadas, o segundo foi uma réplica do primeiro. Como o SIGSALY era um sistema full-duplex, cada terminal tinha quatro players: dois transmissores e dois receptores. Discos de vinil usados inicialmente (1943). Eles foram codinome SIGGRUV. Mais tarde, foram substituídos por placas de alumínio por uma fina camada de verniz acetato, com o nome de código SIGJINGS.

Essas placas com registros SIGGRUV e SIGJINGS são chamadas de registros OTP ou registros únicos (OTR). Após o uso, esses registros foram imediatamente destruídos, para que o inimigo nunca pudesse descriptografar qualquer parte da conversa secreta.

Sistema SIGSALY em Washington

O primeiro terminal SIGSALY foi instalado no Pentágono (Washington, EUA), a nova sede do Departamento de Defesa dos EUA, cuja construção foi concluída em janeiro de 1943. Foi originalmente planejado para colocar o carro na Casa Branca, mas devido ao seu tamanho, essa idéia foi rejeitada. Em vez disso, o Pentágono tornou-se o lar da SIGSALY, e uma linha de comunicação adicional foi desenhada para a residência do presidente. Após a instalação, 805 empresas de comunicações das Forças Armadas dos EUA iniciaram a manutenção técnica. Os membros da empresa foram selecionados e receberam treinamento especial da equipe da BTL em uma escola especial em Nova York criada para esse fim. Em 1944, além de 805 empresas, a própria escola foi transferida para o Pentágono. 193 oficiais treinados para usar o SIGSALY. A empresa 805 era composta por 356 pessoas: 81 oficiais e 275 militares, divididos em 12 unidades. Cada destacamento tinha 5 oficiais e 10 militares. Eles seguiram o sistema 24/7.

Sistema SIGSALY em Londres

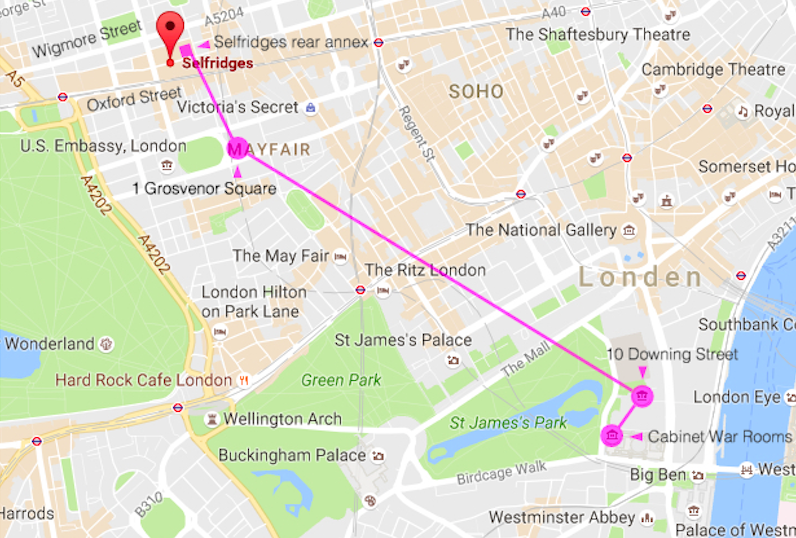

No Reino Unido, o sistema SIGSALY estava localizado no porão SWOD da loja de departamentos Selfridges em Oxford Street, Londres. A primeira conferência foi realizada em 15 de julho de 1943, e o primeiro ministro britânico Winston Churchill estava entre os usuários desta máquina.

A imagem acima mostra o edifício principal da loja de departamentos Selfridges na Oxford Street (1929) dez anos antes do início da Segunda Guerra Mundial. Naquela época, o edifício Selfridges tinha um porão conhecido como SWOD, que recebeu o nome das quatro estradas que o rodeavam: Somerset, Wigmore, Orchard e Duke (as três últimas ruas ainda existem). Portanto, este porão tinha seu próprio porão 60 metros abaixo do solo. Em 1942, depois que os Estados Unidos entraram na Segunda Guerra Mundial, o porão SWOD foi usado pelo Exército dos Estados Unidos, por ser um abrigo seguro para bombas. Aqui eles mantinham uma linha de comunicação segura e, em abril de 1943, instalaram o terminal SIGSALY. As primeiras negociações entre os dois países provavelmente se referiram à invasão aliada da Sicília e à iminente invasão italiana.

O mapa acima mostra que o porão de Selfridges ficava perto da embaixada dos EUA. Ainda hoje circulam rumores sobre um túnel entre dois objetos. Inicialmente, para usar o SIGSALY para uma conversa segura com o presidente dos EUA, você tinha que ir à Selfridges, depois o sistema era conectado por linhas estendidas à Embaixada dos EUA, ao escritório do Primeiro Ministro Britânico Winston Churchill na Downing Street, ao bunker. Churchill pode, se necessário, entrar em contato com o Presidente dos Estados Unidos a qualquer hora, dia ou noite.

Linhas de extensão

Devido ao seu tamanho, o sistema SIGSALY, por via de regra, não estava instalado no escritório, mas estava geralmente localizado em grandes salas próximas. Os escritórios, por sua vez, foram conectados ao terminal SIGSALY através de linhas estendidas seguras especiais, conhecidas como OPEPS.

OPEPS para o sistema de privacidade de extensão curta e fora das instalações. Em Washington, duas linhas da OPEPS foram traçadas do Pentágono à Casa Branca e ao Edifício Naval dos Estados Unidos. Em Londres, havia três linhas: uma para a Embaixada dos EUA, a outra para o escritório do primeiro-ministro britânico Winston Churchill em Downing Street e a terceira para o bunker (gabinete militar de Churchill / Cabinet War Rooms).

Como essas linhas estendidas passaram pelo “tráfego ultrassecreto” em um nível estadual alto, várias medidas de segurança tiveram que ser aplicadas para protegê-las contra escutas telefônicas e interferências externas. Os cabos e conexões entre o SIGSALY e suas linhas estendidas foram protegidos pelo uso de gás e microinterruptores. Qualquer intervenção levou a uma queda na pressão do gás, que acionou um alarme. Com a menor interferência, um desequilíbrio apareceu na linha, causando uma forte interferência de ruído, o usuário ouviu ruído e percebeu que a linha não era segura naquele momento.

Não confunda OPEPS com o sistema SIGSALY, as linhas que conectam o sistema ao Secraphone - conhecido como embaralhador. Embora os dois telefones tivessem a mesma aparência e servissem propósitos semelhantes, o Secraphone não era tão seguro. Foi usado para proteger contra a escuta acidental, por exemplo, por uma operadora de central telefônica, mas não contra as escutas telefônicas profissionais. Um sinônimo é confidencialidade, mas não sigilo.

Secraphone

Secraphone

Um pouco de história

No início da Segunda Guerra Mundial, o Exército dos EUA usou o embaralhador de voz A-3, desenvolvido pela Western Electric para negociações em nível estadual. O embaralhador A-3 foi usado por ambas as partes durante a guerra, embora se soubesse que não possuía uma medida suficiente de confiabilidade e segurança, as informações podiam ser facilmente interceptadas e decifradas usando meios simples, como um osciloscópio convencional. O fato permaneceu e a questão de criar uma conexão segura atingiu seu clímax. A Bell Telephone Laboratories (BTL), já em outubro de 1940, começou a desenvolver um sistema de telefonia vocal transatlântica inquebrável chamado Projeto X.

Na Bell, o estudo foi realizado por duas equipes: uma conduziu a pesquisa básica e a segunda se dedicou à solução dos problemas práticos de projeto, construção e instrução. Durante a pesquisa, o trabalho de Peterson e Dudley sobre a invenção e o princípio da operação do vocoder foi tomado como base.

Vocoder Dudley, apelidado de Voder 3, foi demonstrado pela BTL na Feira Mundial de Nova York em 1939, e a empresa mostrou como o caminho da voz é modelado por um filtro de modelagem, analisando o sinal de fala. O codificador de voz comprimiu as bandas de frequência do sinal de voz transmitido 10: 1. O dispositivo determinou os parâmetros básicos do sinal, codificou-os e transmitiu o sinal de rádio via canais de ondas curtas. Esse sistema de criptografia digital é semelhante ao desenvolvido por Gilbert Wernham.

Porém, antes que um sistema telefônico transatlântico protegido visse o mundo, era necessário resolver muitos problemas técnicos e matemáticos. Numerosos testes e experiências foram realizados, como resultado dos quais foi decidido combinar os princípios do codificador de voz e do dispositivo para criptografar informações alfanuméricas. O espectro de frequências (150 Hz - 2950 Hz) foi dividido em 10 canais, cada um dos quais foi digitalizado.

No processo de desenvolvimento do sistema e solução de seus problemas, muitas descobertas e invenções foram feitas, um número considerável de patentes (secretas) foi arquivado, algumas delas permaneceram sob o título "secreto" por 35 anos.

No final de 1941, os projetos das partes individuais do sistema estavam mais ou menos prontos, modelos foram criados. O próximo passo - a criação do protótipo - assumiu o grupo de pesquisa AM Curtis. O sistema foi montado no 12º andar do edifício Graybar-Varick em Nova York.

Graybar-Varick, Nova Iorque

Graybar-Varick, Nova IorqueDe fato, a Western Electric (WE) estava envolvida na produção de máquinas. Os engenheiros da BTL usaram as peças de reposição padrão da WE no design do sistema, que eram facilmente acessíveis, e não as peças "projetadas originalmente" para a máquina. Por esse motivo, as dimensões do sistema aumentaram, mas isso reduziu significativamente o tempo de fabricação.

O sistema incluiu 12 canais de dados paralelos. Em março de 1942, o canal de dados foi testado usando um controle de nível de sinal, como uma imitação de rádio transatlântico. Em abril de 1942, após a conclusão bem-sucedida dos testes, eles estabeleceram os canais restantes. O modelo experimental do sistema foi concluído no final do verão de 1942.

Em novembro do mesmo ano, o sistema foi testado pela primeira vez em um rádio transatlântico, depois o sistema foi sintonizado e aprimorado.

O protótipo foi apelidado de The Green Hornet, em homenagem ao popular programa de rádio dos anos 30 com o mesmo nome. A melodia do show parecia um zumbido, remanescente do som ao transmitir sinais codificados.

Deve-se enfatizar que todos os trabalhos foram iniciados pela BTL, embora o Comitê Nacional de Pesquisa em Defesa e o Corpo de Forças de Comunicação estivessem cientes do trabalho, eles tinham interesse nesse programa desde 1942. Após a conclusão do modelo experimental, as tropas do Corpo de Comunicações patrocinaram o desenvolvimento de vários terminais. A partir desse momento, o projeto passou a ter o nome de código SIGSALY.

Após concluir e testar algumas das partes individuais do sistema Western Electric, eles foram enviados para a Sala L30 na West Street, o antigo laboratório de filmes sonoros, onde foram montados em um único sistema. O trabalho no primeiro sistema foi concluído em 1º de abril de 1943, e logo o segundo sistema ficou pronto, o que permitiu o primeiro teste real.

No final de abril de 1943, os primeiros terminais foram instalados em Washington (Pentágono), Londres e norte da África. No meio do verão, os sistemas apareceram em outros países do mundo.

A data oficial de instalação e início do SIGSALY é 15 de julho de 1943, logo após a invasão da Sicília. Nesse dia, em uma reunião por ocasião do lançamento de carros no Pentágono, estavam presentes o tenente-general T. McNarney, presidente da BTL, tenente-general Bregon Somerwell.

Ao mesmo tempo, uma reunião em Londres contou com a presença do tenente-general do Exército dos EUA, JL Devers, do major-general IH Edwards e outros. Oliver Buckley, presidente da BTL, fez um breve discurso aos participantes.

Visão geral do sistema SIGSALY. Descrição Técnica

Todo o terminal SIGSALY consistia em mais de 30 racks. Cerca de metade desses racks foram usados para o sistema receptor, enquanto a outra metade foi usada para o sistema transmissor.

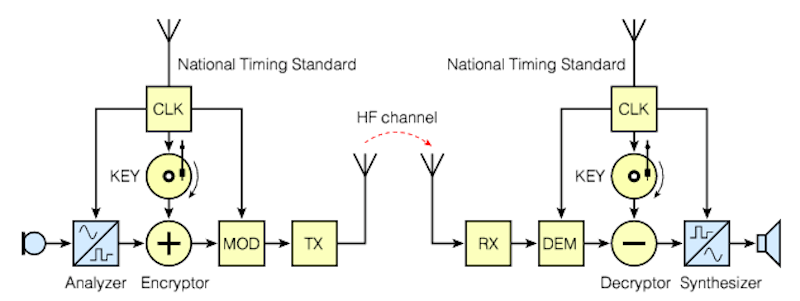

O fluxograma simplificado abaixo mostra como o sistema SIGSALY funciona. À esquerda, há um analisador que converteu a fala analógica em um sinal digital, após o qual o sinal convertido foi criptografado e modulado em um transmissor. A chave de criptografia foi criada em uma chave única (única) semelhante a um disco de gravação de gramofone comum, gravada em dispositivos para gravação de discos cifrados. Uma condição importante foi a necessidade de estabelecer discos cifrados idênticos, para garantir a mesma velocidade de rotação e sincronização da geração de seqüências de teclas nos dois lados da linha de rádio. Portanto, era necessário sincronizar o tempo de ativação dos mecanismos de rotação do disco.

Foi possível sincronizar a rotação dos discos nas estações usando os sinais de sincronização transmitidos e o ajuste de fase da frequência de rotação do disco pelo operador. Após desmodular o sinal recebido, ele foi descriptografado e alimentado para um sintetizador de fala, que o converteu em fala analógica de áudio. Em cada lado, o sistema dispunha de dois mecanismos de rotação de discos, caso o tempo de conversação fosse superior a 12 minutos.

Vocoder

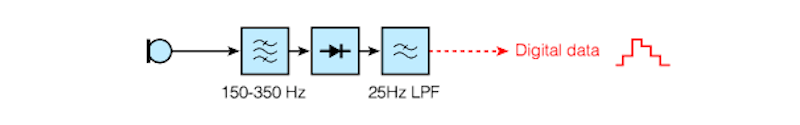

Um vocoder é um dispositivo para alterar a fala humana, aumentando a capacidade dos canais de transmissão de voz (linhas telefônicas), reduzindo a largura de banda necessária. Na análise, o sinal inicial foi dividido sobre o espectro (150 Hz - 2950 Hz) em 10 bandas de frequência iguais, em cada uma das quais a alteração na amplitude foi monitorada. Utilizou-se o chamado retificador linear e um filtro passa-baixo de 25 Hz para suavizar as pulsações.

Um sistema separado foi usado para determinar sinais sonoros (como a, e, o) ou não sonoros (como s, f, k).

Como resultado, havia 12 canais de dados de baixa frequência que foram enviados ao terminal receptor para sintetizar na fala humana.

Se o som original não era sonoro, o sintetizador gerava ruído branco (ruído estacionário, cujos componentes espectrais são distribuídos uniformemente por toda a faixa de frequências envolvidas). O sintetizador de fala repetiu as alterações de amplitude nas mesmas bandas de frequência - e, como resultado, o código fonte, a fala original, foi recriado.Conversão analógica para digital. Quantização

O diagrama acima mostra 11 canais de transmissão de dados, eles são indicados por linhas tracejadas vermelhas e contêm informações analógicas; esses dados não podem ser enviados por um canal de rádio de banda estreita e não é fácil criptografá-los. Esse problema é resolvido em várias etapas, convertendo informações. Esse processo é conhecido como quantização. No sistema SIGSALY, os dados foram convertidos em 6 etapas (não lineares). O sinal original (analógico) no circuito é indicado por uma linha preta. Este sinal é "selecionado" com um determinado intervalo em um dos 6 níveis (indicado em vermelho). Cada um dos 10 sinais de frequência / amplitude é quantizado separadamente. No laboratório BTL, a quantização foi chamada STEPPING, e o próprio esquema de amostragem foi chamado STEPPER. Na terminologia, o processo é conhecido como modulação por código de pulso.O reconhecimento de fala (ou seja, a frequência fundamental da voz humana) é um processo um pouco mais complicado que a conversão. As primeiras experiências do BTL mostraram que, para uma boa reprodução de um sinal de fala, são necessários mais níveis de quantização do que 6 etapas, idealmente mais de 30 etapas. A solução foi encontrada - usando dois canais de 6 níveis para transmissão.

O sinal original (analógico) no circuito é indicado por uma linha preta. Este sinal é "selecionado" com um determinado intervalo em um dos 6 níveis (indicado em vermelho). Cada um dos 10 sinais de frequência / amplitude é quantizado separadamente. No laboratório BTL, a quantização foi chamada STEPPING, e o próprio esquema de amostragem foi chamado STEPPER. Na terminologia, o processo é conhecido como modulação por código de pulso.O reconhecimento de fala (ou seja, a frequência fundamental da voz humana) é um processo um pouco mais complicado que a conversão. As primeiras experiências do BTL mostraram que, para uma boa reprodução de um sinal de fala, são necessários mais níveis de quantização do que 6 etapas, idealmente mais de 30 etapas. A solução foi encontrada - usando dois canais de 6 níveis para transmissão.Sincronizar

No sistema digital SIGSALY, o tempo (timing) era da maior importância. Para a operação correta do sistema, um pré-requisito era a operação sincronizada dos mecanismos de rotação do disco cifrado durante toda a conversa nos dois lados do Atlântico. Era necessário levar em consideração o fato de que as comunicações via rádio poderiam congelar - já que a distância era de mais de 14.000 km. Inicialmente, isso parecia uma tarefa assustadora, mas, na realidade, tudo se tornou muito mais simples, uma frequência de amostragem de 20 ms (50 Hz) foi escolhida.Tudo o que era necessário para garantir a estabilidade da velocidade de rotação dos discos era a disponibilidade e o uso de geradores de referência com estabilização de frequência de quartzo. Assim que os dois sistemas foram sincronizados, eles permaneceram "nesse estado" por várias horas. A perda de sinal de curto prazo não era um problema para a taxa de amostragem, e a perda de sinal de longo prazo poderia ser facilmente compensada. Os engenheiros da BTL desenvolveram um sistema de correção automática de frequência (AFC).Na prática, a sincronização nunca causou problemas sérios. Mesmo que o sinal tenha desaparecido completamente devido às condições atmosféricas, o sistema funcionou corretamente após a restauração da transmissão. O tempo foi crítico para o mecanismo de recebimento de chaves.- , — . . 6 .

A geração e duplicação de materiais importantes são os componentes mais importantes do sistema e determinaram o nível de segurança da criptografia. Cada parte da chave ou etapa deve ter sido aleatória e uma sequência aleatória de teclas nunca deve ser repetida. Para cada um dos 12 canais de transmissão, era necessário um fluxo separado de chaves aleatórias; o uso da mesma chave para todos os canais de transmissão significaria nada mais que uma vulnerabilidade criptográfica.Um conjunto aleatório de chaves foi criado através do uso de ruído branco. De fato, um dispositivo de ruído de descarga de gás, um tubo de vidro cheio de gás inerte e um cátodo aquecido, foi usado como fonte de ruído.No BTL, foi decidido escrever as chaves para os drives de cifras (o processo mais confiável e estável de se tocar as teclas). Esse processo exigia configurações precisas, sincronização de todos os processos dos mecanismos de gravação no tempo.Como resultado da quantização do sinal de ruído, foi gerada uma sequência pseudo-aleatória de sinais, que foram gravados em um disco de vinil com o número de níveis de quantização em amplitude igual a 6. O

A geração e duplicação de materiais importantes são os componentes mais importantes do sistema e determinaram o nível de segurança da criptografia. Cada parte da chave ou etapa deve ter sido aleatória e uma sequência aleatória de teclas nunca deve ser repetida. Para cada um dos 12 canais de transmissão, era necessário um fluxo separado de chaves aleatórias; o uso da mesma chave para todos os canais de transmissão significaria nada mais que uma vulnerabilidade criptográfica.Um conjunto aleatório de chaves foi criado através do uso de ruído branco. De fato, um dispositivo de ruído de descarga de gás, um tubo de vidro cheio de gás inerte e um cátodo aquecido, foi usado como fonte de ruído.No BTL, foi decidido escrever as chaves para os drives de cifras (o processo mais confiável e estável de se tocar as teclas). Esse processo exigia configurações precisas, sincronização de todos os processos dos mecanismos de gravação no tempo.Como resultado da quantização do sinal de ruído, foi gerada uma sequência pseudo-aleatória de sinais, que foram gravados em um disco de vinil com o número de níveis de quantização em amplitude igual a 6. O material principal foi gravado em discos cifrados de dispositivos rotativos a partir de fluxos-chave de 12 canais de transmissão.

material principal foi gravado em discos cifrados de dispositivos rotativos a partir de fluxos-chave de 12 canais de transmissão.Mecanismos rotativos para gravação de cryptodisc

Como cada registro no disco pode conter apenas 12 minutos do material principal, vários desses discos cifrados foram necessários para conversas mais longas. Para garantir o bom funcionamento do sistema e a gravação, dois mecanismos de gravação rotativos com dois discos cifrados foram usados para replicação.Os discos devem ser os mesmos e executados exatamente na mesma posição e, ao mesmo tempo, marcas de índice foram aplicadas a eles. Os operadores de ambos os lados tiveram que colocar a agulha na ranhura correta com uma marca de índice. O material principal foi lido no disco cifrado durante sua rotação: a cabeça do captador se moveu e as vibrações mecânicas da agulha foram convertidas em sinais elétricos com uma certa amplitude.No final de cada gravação do material principal, um sinal piloto soava para indicar o início da gravação do material principal em uma placa de cifra localizada no segundo mecanismo de rotação.

Como cada registro no disco pode conter apenas 12 minutos do material principal, vários desses discos cifrados foram necessários para conversas mais longas. Para garantir o bom funcionamento do sistema e a gravação, dois mecanismos de gravação rotativos com dois discos cifrados foram usados para replicação.Os discos devem ser os mesmos e executados exatamente na mesma posição e, ao mesmo tempo, marcas de índice foram aplicadas a eles. Os operadores de ambos os lados tiveram que colocar a agulha na ranhura correta com uma marca de índice. O material principal foi lido no disco cifrado durante sua rotação: a cabeça do captador se moveu e as vibrações mecânicas da agulha foram convertidas em sinais elétricos com uma certa amplitude.No final de cada gravação do material principal, um sinal piloto soava para indicar o início da gravação do material principal em uma placa de cifra localizada no segundo mecanismo de rotação.Solução alternativa: SIGBUSE

Embora o uso de registros únicos com chaves geradas aleatoriamente garantisse segurança absoluta de criptografia, a produção desses discos safro era cara e cada disco / registro continha apenas 12 minutos de gravação. Portanto, os engenheiros da BTL desenvolveram um dispositivo mecânico com muitos relés elétricos que criaram uma chave pseudo-aleatória. Obviamente, esse dispositivo (TRANSMISSÃO DE SINAIS COM SEGREDO) nunca foi usado para negociações em nível estadual.Devido ao ruído que o dispositivo criou durante a operação, foi carinhosamente chamado de “máquina de destruição”. A operação do dispositivo é descrita em detalhes na patente US 3.937.888(Foi arquivado em 1943 e mantido em segredo por mais de 31 anos até 1975). A máquina era conhecida como Chave Alternativa (AK), mais tarde SIGBUSE. Foi usado para atender conversas menos importantes, pois possuía um baixo nível de confiabilidade. Se a sincronização foi perdida durante a gravação do fonograma, a chamada foi interrompida imediatamente.Posteriormente, protocolos baseados no MFSK (Multi-Shift Frequency Keying) começaram a ser utilizados, sendo eficazes para a comunicação de longa distância HF em condições de interferência. A implementação do MFSK exigiu a solução de muitos novos problemas e tarefas. Alan TuringO matemático britânico Alan Turing - máquina criptográfica Enigma, Bombe - esteve parcialmente envolvido no desenvolvimento do sistema SIGSALY. Em novembro de 1942, ele fez uma viagem de dois meses aos Estados Unidos para ajudar a trabalhar no Enigma hack (o M4 foi usado na Marinha).

Alan TuringO matemático britânico Alan Turing - máquina criptográfica Enigma, Bombe - esteve parcialmente envolvido no desenvolvimento do sistema SIGSALY. Em novembro de 1942, ele fez uma viagem de dois meses aos Estados Unidos para ajudar a trabalhar no Enigma hack (o M4 foi usado na Marinha). Enigma (M4)Em sua primeira semana na América, ele visitou Benjamin Deforest Bailey em Nova York, com quem discutiu a segurança de Telekrypton, uma antiga máquina de criptografia da Western Electric. Bailey trabalhou na máquina criptograficamente indestrutível da Rockex.

Enigma (M4)Em sua primeira semana na América, ele visitou Benjamin Deforest Bailey em Nova York, com quem discutiu a segurança de Telekrypton, uma antiga máquina de criptografia da Western Electric. Bailey trabalhou na máquina criptograficamente indestrutível da Rockex. RockexAlém disso, durante a viagem, Turing visitou a BTL, onde pôde observar o processo de desenvolvimento de um sistema de criptografia de voz. O cientista reconheceu a importância do trabalho realizado pela BTL. A segurança do sistema não estava em dúvida, embora ele realmente não gostasse da reserva de que o SIGSALY seria atendido exclusivamente por funcionários americanos, mas ele deu seu consentimento à instalação de um dispositivo desse tipo em Londres.A aprovação de Turing desempenhou um papel importante no desenvolvimento e fortalecimento das relações EUA-Britânicas, e o acordo anglo-americano (em maio de 1943) sobre cooperação militar e econômica (BRUSA) foi posteriormente assinado. Ao voltar para casa, Alan começou a desenvolver o Delilah, um sistema SIGSALY semelhante. Embora Delilah nunca tenha sido colocado em produção, Turing compartilhou algumas de suas idéias com a BTL, mas essas idéias (possivelmente) foram usadas para melhorar o sistema SIGSALY.

RockexAlém disso, durante a viagem, Turing visitou a BTL, onde pôde observar o processo de desenvolvimento de um sistema de criptografia de voz. O cientista reconheceu a importância do trabalho realizado pela BTL. A segurança do sistema não estava em dúvida, embora ele realmente não gostasse da reserva de que o SIGSALY seria atendido exclusivamente por funcionários americanos, mas ele deu seu consentimento à instalação de um dispositivo desse tipo em Londres.A aprovação de Turing desempenhou um papel importante no desenvolvimento e fortalecimento das relações EUA-Britânicas, e o acordo anglo-americano (em maio de 1943) sobre cooperação militar e econômica (BRUSA) foi posteriormente assinado. Ao voltar para casa, Alan começou a desenvolver o Delilah, um sistema SIGSALY semelhante. Embora Delilah nunca tenha sido colocado em produção, Turing compartilhou algumas de suas idéias com a BTL, mas essas idéias (possivelmente) foram usadas para melhorar o sistema SIGSALY.Resumir

O nome do sistema SIGSALY não era uma abreviação; o primeiro protótipo foi chamado The Green Hornet, devido a um zumbido. O sistema também foi chamado: Sistema X, Projeto X, Ciphony I. No total, foram criados e instalados 12 terminais SIGSALY em todo o mundo. Os seguintes locais do SIGSALY foram confirmados:- Washington (Estados Unidos, Pentágono)

- (, Selfridges)

- Argélia

- ()

- - ()

- (, )

- (, )

- (, )

- ( ) 1 ➤

- (, )

- (, )

- (, )

- ()

Apesar do fato de que às vezes o sistema SIGSALY não “funcionava sem problemas” e não funcionava corretamente, a comunicação entre as estações era lenta, às vezes havia forte interferência, o sistema secreto de rádio-telefone SIGSALY foi reconhecido por muitos oficiais de alto escalão dos estados, entre os quais generais e oficiais de governo dos EUA e da Grã-Bretanha. . Informações de natureza militar e política (448 negociações foram realizadas) foram transmitidas a tempo e protegidas de maneira confiável contra escutas telefônicas e hackers.Como um anúncio. Estes não são apenas servidores virtuais! Estes são VPS (KVM) com unidades dedicadas, que não podem ser piores que servidores dedicados e, na maioria dos casos - melhor! Criamos VPS (KVM) com unidades dedicadas na Holanda e nos EUA(configurações de VPS (KVM) - E5-2650v4 (6 núcleos) / 10GB DDR4 / 240GB SSD ou 4TB HDD / 1Gbps 10TB disponíveis a um preço excepcionalmente baixo - a partir de US $ 29 / mês, opções com RAID1 e RAID10 estão disponíveis) , não perca a chance de organizar um pedido de um novo tipo de servidor virtual, onde todos os recursos pertencem a você, como se fosse um dedicado, e o preço é muito menor, com um hardware muito mais produtivo!Como construir a infraestrutura do edifício. classe usando servidores Dell R730xd E5-2650 v4 custando 9.000 euros por um centavo? Dell R730xd 2 vezes mais barato? Somente nós temos 2 TVs Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 a partir de US $ 249 na Holanda e nos EUA!