Se as mensagens estiverem corretas, a Intel permitiu uma vulnerabilidade muito séria em seus processadores centrais e não pode ser corrigida atualizando o microcódigo. A vulnerabilidade afeta todos os processadores Intel nos últimos dez anos, pelo menos.

Para fechar a vulnerabilidade, é necessário atualizar o sistema operacional. Os patches para Linux já foram lançados. A Microsoft planeja fechá-lo como parte da tradicional "terça-feira de patches" mensal. No momento, os detalhes da vulnerabilidade não foram divulgados, mas alguns detalhes ainda surgiram graças ao Python Sweetness e The Register.

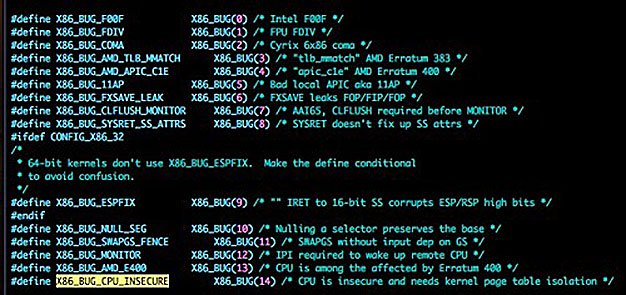

A vulnerabilidade permite que os programas obtenham acesso não autorizado a determinados dados em uma área protegida da memória do kernel. Isso pode ser evitado com a introdução do isolamento da memória do kernel (Isolamento da tabela de páginas do kernel), que tornará o kernel "invisível" para os processos atuais. Essa não é uma solução ideal para o problema, mas os próximos patches para Windows, Linux e macOS usarão essa abordagem.

No entanto, essa solução pode afetar seriamente o desempenho. Uma queda no desempenho devido ao isolamento pode chegar a 30%. Felizmente, os mais recentes processadores Intel com tecnologia PCID (identificadores de contexto do processo) podem ajudar a reduzir a degradação do desempenho, embora não a evitem completamente.

A vulnerabilidade pode ser explorada em condições reais; Em primeiro lugar, as empresas que usam virtualização podem ser afetadas.

“O desenvolvimento de uma solução de software para o problema é urgente e foi recentemente implementado no kernel do Linux; nos kernels do NT, uma solução semelhante começou a aparecer em novembro ”, diz o bloco

Python Sweetness . “Na pior das hipóteses, isso implicará uma séria desaceleração nas tarefas diárias.

"Há motivos para suspeitar que os ambientes populares de virtualização, incluindo o Amazon EC2 e o Google Compute Engine, são vulneráveis".

O Microsoft Azure e o

Amazon Web Services já planejaram um desligamento temporário de servidores na próxima semana, embora não comentem o motivo do trabalho. No entanto, é provavelmente a necessidade de se defender contra possíveis ataques usando a vulnerabilidade encontrada.

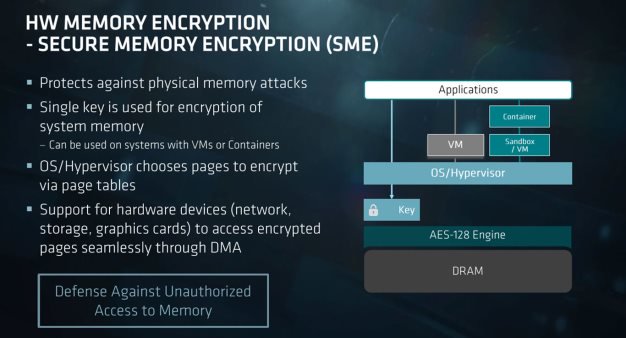

Observe que a AMD ainda não foi mencionada. É simples: os processadores AMD não são afetados por esta vulnerabilidade - e, portanto, não precisam de proteção intensiva em recursos.

Thomas Lendaki, membro do grupo Linux da AMD,

relata :

“Os processadores AMD não são suscetíveis aos ataques que o isolamento da memória principal protege. A arquitetura da AMD não permite acesso a dados sem os privilégios apropriados.

Além disso, os novos chips de servidor EPYC da AMD e seus processadores Ryzen Pro para desktop possuem tecnologia de

memória criptografada que fornece proteção adicional contra ataques desse tipo.

De uma forma ou de outra, até que os detalhes dos patches sejam revelados, e a Intel, por razões óbvias, prefira permanecer em silêncio, só podemos esperar até que possamos apreciar completamente a seriedade do problema e a ameaça que ele representa para as plataformas de computador existentes. Mas, no momento, tudo parece muito sério. O patch da solução Linux (kpti) foi adicionado

pessoalmente por Linus Torvalds ao kernel.

O Phoronix já

testou o desempenho com o kpti ativado e concluiu que são possíveis rebaixamentos de até 17% a 18%.

Também é relatado que o patch para Linux incluirá o kpti em computadores com processadores AMD, causando uma queda correspondente no desempenho. A AMD

não recomenda o uso do kpti em computadores com processadores AMD. Os detalhes da solução para Windows ainda são desconhecidos.