Meu primeiro

artigo sobre esse recurso foi dedicado a um momento na história da criptografia: o mundo do segredo cativa, atrai, está cheio de segredos e mistérios que se abrem apenas com o tempo; cifras, máquinas criptográficas e entrelaçamento de destinos, eventos, incidentes em torno do "segredo".

Existem várias formas de espionagem. Quando os países se espionam, o oficial de inteligência geralmente está localizado e trabalha na embaixada de um país hostil, sendo protegido pela imunidade diplomática. Mas, às vezes, um oficial de inteligência invade o território inimigo sob um nome falso com uma lenda inventada, sozinho ou mesmo com sua família, essa espionagem é ilegal.

De fato, a coleta de informações do inimigo raramente é realizada pelo próprio batedor, mas há um agente que tem acesso às informações necessárias. Nessa situação, o oficial de inteligência se torna simplesmente o "processador" (gerente de caso) das informações recebidas dos agentes. Agentes em potencial são pessoas cujo motivo é um ou uma combinação (às vezes todos juntos) de fatores como “Dinheiro”, “Ego”, “Ideologia”, “Compromisso” (sigla MICE: Dinheiro, Ideologia, Comprometimento e Ego, de acordo com um deles). de teorias de motivação para espiões).

Seguindo a ordem cronológica, consideramos a história da criptografia através do prisma de eventos, pessoas e equipamentos conhecidos.

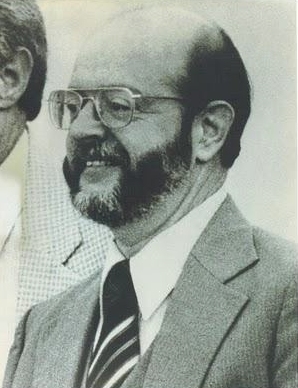

John Walker / 1967-1985

O chefe de marinha da Marinha, John Anthony Walker (28 de julho de 1937 - 28 de agosto de 2014), enquanto trabalhava na Marinha dos EUA como especialista em relações públicas, começou a espionar o lado da União Soviética.

Ao longo de 17 anos de cooperação com os soviéticos, ele conseguiu transferir milhares de documentos secretos para eles, comprometendo assim as máquinas de criptografia dos EUA, como o KL-7, KL-47 e KW-7. Como resultado, isso permitiu à URSS decodificar pelo menos um milhão de documentos confidenciais. John recebeu a câmera Minox C para poder fotografar documentos classificados e materiais importantes.

Minox-C

Minox-C é uma câmera sub-miniatura (para filme de 8 x 11 mm), foi a sucessora do Minox B, foi desenvolvida na Alemanha. Por muitos anos, as câmeras em miniatura da Minox são famosas no mundo dos espiões, até os anos 90, quando a Guerra Fria terminou. O Minox-C estava em produção de 1969 a 1978 e foi substituído por um Minox LX ainda mais miniatura.

A câmera tinha 8 centímetros de comprimento, 2,8 de largura e apenas 1,5 centímetros de espessura e cabia facilmente na palma da sua mão. Ele tinha uma lente de quatro lentes, o que permite focar de perto. A câmera Minox era ótima para fotografar documentos, cartas, páginas de livros e envelopes, mas era difícil de usar despercebida por outras pessoas. O obturador clicou alto, a câmera teve que ser segurada com as duas mãos e ela precisava de boa iluminação - não das melhores condições para fotografar espiões

À primeira vista, o Minox C tem design semelhante ao Minox B. No entanto, houve várias diferenças significativas. O medidor de exposição fotográfica Minox B foi substituído por um fotorresistor de sulfeto de cádmio, presente na parte frontal direita da câmera (pequeno quadrado).

Além disso, a câmera já estava com um obturador eletrônico, não mecânico. Para executar a função fechar / abrir, era necessária uma bateria, que foi instalada no compartimento à direita do sensor de luz. Como resultado, as dimensões da câmera foram significativamente maiores que o Minox B.

Quando fechadas, as dimensões da câmera eram 120 x 27 x 15 mm, 2 cm mais longas que o Minox B. Essas dimensões deram ao Minox C o título da maior câmera sub-miniatura já criada pela Minox. No entanto, tinha vantagens sobre o Minox B. Por exemplo, ao abrir e fechar a câmera, o filme só se movia quando a foto era realmente tirada, enquanto no Minox B o filme se movia toda vez que era fechado. A lente Minox C tinha uma abertura com um valor fixo de f / 3.5 e uma distância de foco de 20 cm ao infinito. Começando em 1969 e terminando em 1978, 173.594 equipamentos foram produzidos.

À esquerda, havia um disco para selecionar a fotosensibilidade de um filme com uma escala de acordo com o padrão DIN (de 6 DIN a 27 DIN). O botão central foi usado para ajustar manualmente a velocidade do obturador (1/15 e 1/1000 segundos). O Minox C tinha um obturador eletrônico conectado ao medidor de exposição à esquerda. Definir o botão do obturador para A (automaticamente) permitiu que o medidor de exposição controle o tempo de exposição, ou seja, a velocidade do obturador.

Para evitar desfoque de movimento causado por velocidades lentas do obturador, a câmera foi equipada com um dispositivo de "controle de velocidade". No modo de exposição automática (A), quando a velocidade do obturador é inferior a 1/30 segundo, o LED (indicador de velocidade lenta) acende.

No lado direito da câmera, havia um mostrador com um mostrador para ajustar a distância (foco). Como o Minox C era uma coisa de espião e tinha que caber em um punho, ele tinha uma lente macro que focava bem em objetos o mais próximo possível de 20 cm. Como o Minox B, o visor e a lente estavam a alguns centímetros de distância.

O processo de substituição de um cartucho de filme parecia bastante simples. Primeiro, era necessário estender a câmera da maneira usual, como se para uma foto, depois de puxar um pouco mais até que o recuo fosse visível, empurre o recesso com o polegar, que por sua vez destravaria a câmera. Em seguida, abra a tampa do corpo da câmera e abra a cassete de filme.

Se havia filme, a câmera tinha que ser virada de cabeça para baixo até o cartucho de filme cair. Um novo filme foi retirado do recipiente protetor e colocado na câmara. A câmera estava fechando.

Acessórios:

Voltando ao Walker. Em 1955, ele começou a servir na Marinha dos EUA, motivado por um fator como "Dinheiro", que se alistou com sucesso como espião soviético no inverno de 1967. Por 17 anos, até sua aposentadoria em 1983, John transmitiu aos soviéticos informações com chaves, materiais de criptografia para máquinas criptográficas KL-47, KW-7 e outras. A recompensa pelo serviço era de vários milhares de dólares por mês. Mais tarde, ele foi corrompido pela ajuda de Jerry Whitworth (oficial da Marinha), desde 1973, junto com ele, mais tarde em 1984, seu irmão mais velho Arthur e filho Michael serviram para o "bem" da URSS. Tudo terminou bobo, os Walkers discutiram sobre abuso e violência de álcool e se dispersaram. Walker não pagou pensão alimentícia à esposa e Barbara o processou, ao mesmo tempo, e entregou às autoridades suas atividades clandestinas. Walker decidiu trabalhar com as autoridades, fez um acordo e se declarou culpado. Sofrendo de diabetes e câncer de garganta, John Walker morreu na prisão em 28 de agosto de 2014. A propósito, os materiais fornecidos por John Walker e seu grupo de espionagem permitiram à URSS construir um análogo do

KL-7 .

Richard Osborne 1982-1983

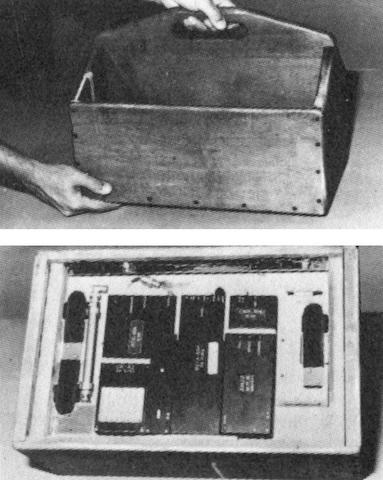

Em 7 de março de 1983, Richard Osborne, que acabara de ser nomeado o primeiro secretário da embaixada dos EUA em Moscou, foi pego pelo serviço secreto russo da KGB no calor - enquanto operava o complexo satélite de radar RS-804 em um dos parques de Moscou.

Durante a Guerra Fria, o RS-804 foi usado por agentes dos EUA em muitos países considerados hostis aos Estados Unidos, como Cuba, Alemanha Oriental (DDR), Polônia e União Soviética (URSS). No entanto, o problema com a URSS era que Moscou estava no limite da área de cobertura do satélite MARISAT. Em junho de 1981, os testes mostraram que o RS-804 não pode ser usado com segurança em Moscou. Os kits foram devolvidos aos EUA.

O kit RS-804 foi aprimorado por especialistas da CIA, dois anos depois foi devolvido à estação de Moscou para testes. No final de 1982, o serviço secreto russo da KGB começou a notar a intercepção de sinais para os satélites norte-americanos MARISAT, que, como esperado, vinham de parques e florestas na URSS.

Enquanto isso, Richard Osborne, 40 anos, é diplomata na Embaixada dos EUA desde agosto de 1982 e vive em Moscou com sua esposa e duas filhas de 6 e 8 anos. Ele foi nomeado Primeiro Secretário do Ministério da Economia.

Em 7 de março de 1983, Osborne ia testar o dispositivo melhorado, enquanto passeava no parque com sua família. Ele foi para um local aberto no Victory Park, em Poklonnaya Hill, e instalou um dispositivo escondido dentro de sua maleta para que ele pudesse "ver" o satélite. Então Osborne começou a transferência.

Obviamente, ele não sabia que ele e sua família estavam sendo monitorados pela KGB, o Osbourne já era suspeito e, assim que a KGB recebeu a confirmação de que a transmissão de sinais era de fato de seu portfólio, ele foi preso. Grosso modo, Richard foi apanhado quente. Em seu portfólio foi descoberto um complexo transmissor de comunicações via satélite RS-804, escondido sob um fundo duplo. O dispositivo foi sintonizado para 311,15 MHz na banda UHF: canal de satélite MARISAT.

No portfólio de Osborne, foram encontradas notas escritas em papel especial solúvel em água. Para a KGB, essa era a evidência mais recente de que Osborne era realmente um espião, não um diplomata. Após a prisão, Osborne (que tinha imunidade diplomática) foi libertado e declarado persona non grata por "ações incompatíveis com o status diplomático". Então ele foi expulso fora da União Soviética.

No final do outono de 1982, a contrainteligência soviética entre milhares de sinais de rádio revelou transmissões criptografadas no modo de alta velocidade, seguindo da região de Moscou para o Marisat-3 IZS. No início de 1983, esses sinais de rádio foram repetidos duas vezes. Esta residência da CIA continuou a verificar agressivamente as condições para a passagem de sinais de rádio de Moscou. A quarta transmissão conspiratória, conduzida por Richard Osborne, Primeiro Secretário da Embaixada Americana de Moscow Filevsky Park, tornou-se fatal para a Agência Central de Inteligência. Não ajudou que a residência planejasse apresentar sua viagem ao parque como um passeio em família, ou que o aparelho de rádio estivesse escondido em uma sacola de compras.

O sofisticado rádio miniatura RS-804 foi cuidadosamente examinado e fotografado pela KGB, com o codinome PHOBOS ou FOBOS (FOBOS), e as informações foram transmitidas a serviços amigáveis em países como Cuba, Polônia e Alemanha Oriental. Mais tarde, a KGB apreendeu vários outros dispositivos no Afeganistão em 1988.

O RS-804 era um projeto modular, graças ao qual era possível usar o receptor de rádio ou seus módulos em várias configurações e ocultar sem problemas. A largura do módulo "mais grosso" era de 19 mm, ideal para proteger o dispositivo dentro de uma maleta ou em um móvel. Algumas peças foram usadas com um rádio CDS-501 semelhante.

Rádio CDS-501

Rádio CDS-501Módulos de Rádio CDS-501

1. Transceptor RT-804

1. Transceptor RT-804Transceptor em forma de L, tamanho 100 x 188 mm. Ele tinha dois conectores para conectar a outros módulos: um para conectar o dispositivo de criptografia CK-42 (2) e o segundo para conectar à bateria / fonte de alimentação / carregador. Além disso, é fornecido um conector de antena na parte superior.

O transmissor trabalhava na faixa de microondas de 300 MHz, o amplificador de RF do transmissor tinha 10 watts de potência de saída. Era adequado para uso com os satélites americanos MARISAT e FLTSATCOM. O dispositivo que foi interceptado pelo KGB foi ajustado para 311,15 MHz; Estação terrena de satélite MARISAT ascendente. Sabe-se que as seguintes frequências da FLTSATCOM (frota de comunicações via satélite) foram usadas pela CIA para transmitir dados, todos em FM / dados em banda estreita:

- 243.000 - 244.000 MHz

- 251.000 - 269.000 MHz

- 292.000 - 317.000 MHz

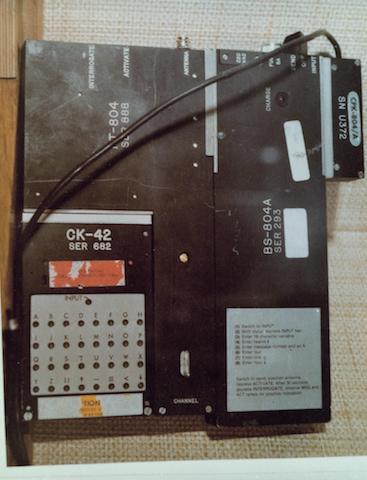

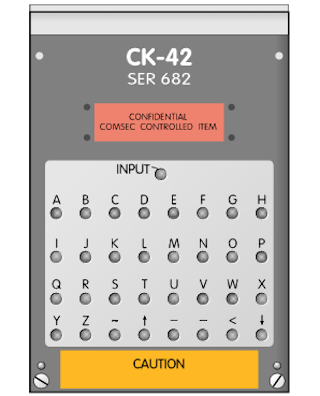

2. Dispositivo de Criptografia CK-42

O módulo de criptografia ou dispositivo de criptografia era a menor parte do kit. Suas dimensões eram 100 x 68 x 18 mm e peso - apenas 160 gramas. Ele era conectado ao transceptor em forma de L, facilmente desconectado, o que permitia carregar dados do lado de fora. CK-42 é designado como "Item Controlado Confidencial COMSEC".

As mensagens CK-42 armazenadas na memória interna com até 1579 caracteres, criptografadas com uma chave de criptografia de 19 caracteres, foram fornecidas em uma folha separada. Provavelmente, uma nova chave foi usada para cada mensagem.

As mensagens foram inseridas usando um pequeno teclado, 32 botões localizados em 4 linhas, 8 colunas, além de um botão INPUT separado na parte superior. Devido ao tamanho pequeno do dispositivo, era necessário usar uma caneta para inserir dados. Na carga máxima, a transmissão do rádio ocorreu em 20 segundos.

O algoritmo de criptografia usado pelo CK-42 é atualmente desconhecido. Este módulo de criptografia foi usado como parte do CDS-501, um dispositivo da CIA para comunicação com agentes a curta distância.

Uma das inovações tecnológicas foi o dispositivo eletrônico em miniatura SCRAC, o primeiro de uma família numerosa. Uma versão anterior do dispositivo chamada "Buster" foi dada a Dmitry Polyakov, general da Inteligência Militar Soviética (GRU), que ele mesmo ofereceu seus serviços em Nova York e recebeu o nome de código "Cilindro" do FBI. A CIA esperava que o novo dispositivo facilitasse a comunicação de Polyakov com eles e impedisse que ele caísse no campo de visão da KGB. Era um sistema de comunicação portátil composto por duas estações base portáteis, cada uma do tamanho de uma caixa de sapatos, e um aparelho para um agente que poderia estar escondido no bolso. Usando um pequeno teclado medindo 4 centímetros quadrados, o agente teve que primeiro criptografar o texto e depois inserir esta mensagem digital. Assim que os dados forem carregados - mil e quinhentos caracteres foram colocados no Buster - o agente deverá ficar a um raio de 300 metros da estação base e pressionar o botão enviar. A estação base era portátil, podia ser deixada perto de uma janela ou dentro de um carro; o agente deveria ser informado apenas onde estava localizado.

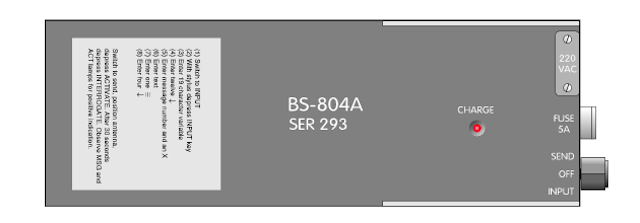

3. Fonte de alimentação BS-804A

A fonte de alimentação era a maior parte do sistema, 69 x 180 mm. Isso incluiu um conjunto de baterias NiCd e uma fonte de alimentação CA (PSU), que também foi usada como carregador. O sistema pode operar com energia da bateria ou com energia CA.

A fonte de alimentação foi conectada ao transceptor através do conector no canto superior esquerdo. Havia um seletor MODE: um comutador rotativo de três posições que poderia ser definido como SEND, OFF ou INPUT. No canto superior direito, havia um slot para controle remoto. A fonte de alimentação mostrada na figura foi configurada para 220 V CA, isso é indicado por uma pequena etiqueta na borda superior.

Na parte superior da fonte de alimentação, havia uma pequena lâmpada CHARGE que acendia quando conectada a uma rede CA (as baterias NiCd estavam carregando). O manual de instruções é uma prova da facilidade de uso do dispositivo.

4. Controle remoto CPK-804 / AUm pequeno dispositivo de controle remoto foi conectado ao conector no canto superior direito da fonte de alimentação. Com ele, um comutador de ativação externo (com fio) foi conectado ao dispositivo.

Aéreo

A antena polarizada circular é o componente mais longo e mais fino do dispositivo. Suas dimensões são 310 x 310 mm.

ICF-2001D

O ICF-2001D era um receptor portátil de LW, MW, SW e FM, o melhor receptor de rádio de ondas curtas já produzido pela eminente empresa japonesa Sony (1980). Embora fosse um produto comercialmente disponível, conseguiu desempenhar um papel importante na espionagem internacional.

Sony ICF-2001D

Sony ICF-2001DDimensões ICF-2001D - 29 x 16 x 5 cm, o dispositivo foi alimentado por duas pilhas AA e três pilhas do tipo D. Acima está uma antena telescópica, na frente está um indicador digital. O ICF-2001 também pode ser alimentado por um adaptador externo de 4,5 V DC (ou baterias). Como alternativa, você pode usar um adaptador de 12 volts, que permite usar o rádio no carro. Havia três versões básicas deste dispositivo, além de pelo menos cinco modelos para diferentes países com diferentes padrões de frequência e tensão. O dispositivo cobriu completamente as faixas de LW e MW em AM, bem como VHF em FM (87-108 MHz). Mas o "alvo" real deste receptor de rádio era a banda de transmissão HF. Aparelhos de rádio como o Sony ICF-2001D e o Grundig Satellit 2000 eram muito populares nos anos 80 e possibilitavam ouvir transmissões internacionais.

Devido ao seu tamanho relativamente compacto, alta sensibilidade e energia da bateria, o ICF-2001D foi usado como uma ferramenta para espiões da Europa Oriental que trabalhavam em países da Europa Ocidental durante a Guerra Fria. Muitas vezes, agências como a KGB, GRU e Stasi davam aos espiões ocidentais dinheiro para comprar esse receptor em lojas locais.

Usando o receptor, os espiões ouviram estações da Europa Oriental operando na faixa de ondas curtas. Escondidos em números, mensagens secretas e instruções para o espião foram descriptografadas usando o One-Time Pad. Imediatamente após decodificar as mensagens, ele foi destruído - a missão foi considerada cumprida. As mensagens eram enviadas de volta ao centro de espionagem por correio, através de "caixas de correio mortas" (caches projetados para enviar secretamente mensagens de agentes).

Um exemplo notável do uso da ICF-2001D na espionagem internacional é uma série de casos contra cidadãos dos EUA no período de 2001 a 2009. Nas casas de pessoas que espionavam os Estados Unidos por Cuba, o FBI descobriu a Sony ICF-2010 (versão americana da ICF-2001D).

O primeiro caso é o caso contra Ana Belen Montes (28 de fevereiro de 1957), que trabalhou para a Agência de Inteligência Militar dos EUA (DIA) e atuou como analista cubano sênior. De 1985 até sua prisão em 2001, ela espionou ao lado de Cuba, tendo conseguido transmitir muita documentação e informações militares confidenciais aos cubanos.

Antes de ser preso em 21 de setembro de 2001, o FBI encontrou evidências de uso do One-Time Pade (OTP) em um laptop enquanto procurava no apartamento de Ana. Foi encontrado um receptor Sony usado para receber mensagens One-Time Pade (OTP) de estações cubanas sintonizadas em 7887 kHz. Ana recebeu instruções claras do Serviço de Inteligência Cubana (CuIS) para destruir dados em seu laptop após o uso - mas ela não conseguiu. Como resultado, o FBI conseguiu receber uma mensagem OTP.A autora de The Spying Art, Keith Melton, que estuda a história da inteligência em todo o mundo, escreveu que usou o Sony ICF-2010 (o equivalente ao ICF-2001D nos Estados Unidos). Em um documento detalhado em 2010, o pesquisador Dirk Rymanants explicou como o FBI conseguiu decifrar uma cifra OTP indestrutível devido a falhas nos procedimentos cubanos. Tendo se declarado culpado de espionagem, Montes foi condenado em outubro de 2002 a 25 anos de prisão sem a possibilidade de liberdade condicional.Falha na comunicação, invadindo o sistema perfeito da agência de espionagem cubana

Os Estados Unidos foram o principal alvo externo do Serviço de Inteligência Cubano (CuIS). Portanto, não surpreende que funcionários e agentes do CuIS recrutados e controlados pelo CuIS nos Estados Unidos tenham sido importantes alvos de esforços de contra-inteligência do FBI. Nos últimos anos, o FBI descobriu várias operações importantes. O link nesses casos era justamente o fato de os agentes receberem suas mensagens operacionais. E por que, apesar dos cubanos usarem um sistema criptográfico indestrutível, o FBI conseguiu descriptografar algumas dessas mensagens operacionais e, posteriormente, fornecer provas em tribunal.Erros no processo de mensagens do CuIS foram os que contribuíram para a acusação, prisão e condenação de agentes clandestinos.Então Ana Belen Montes (e alguns agentes) foi acusada pelo promotor federal, seu caso dizia: "Montes se comunicava com a agência de inteligência cubana usando mensagens criptografadas e as instruções que ela recebia de Cuba, e a transmissão usava a banda de ondas curtas".Embora um método comum tenha sido usado para obter mensagens e instruções rápidas dos agentes do CuIS, não foi o motivo que levou a investigações, vigilância e, finalmente, a prisão de espiões. Foram erros durante as operações que desempenharam um papel decisivo nesses assuntos. Assim, o sistema criptográfico, considerado completamente seguro, emergiu como o “acusador” e forneceu evidências de espionagem. Os próprios espiões não eram de maneira alguma pessoas estúpidas, e sim intelectuais instruídos. Então, como esse sistema perfeito funcionou e o que levou ao seu fracasso?O método usual usado pelo CuIS para se comunicar com seus agentes nos Estados Unidos era transmitir mensagens criptografadas usando poderosos transmissores de ondas curtas localizados em Cuba. As mensagens eram uma série de números ditados por voz ou usando o código Morse.Ana Belén Montes 1985-2001

A analista sênior cubana Ana Belen Montes (28 de fevereiro de 1957) trabalhou 16 anos na Agência de Inteligência dos EUA (DIA) quando foi presa em 2001 por suspeita de espionagem para os cubanos. Nas coisas dela, o FBI encontrou o receptor Sony ICF-2001D, um laptop Toshiba e evidências de cifras OTP. Ana Belen Montes estudou na Universidade da Virgínia, formou-se em relações internacionais e completou um mestrado na Universidade Johns Hopkins. Em 1985, ela começou a trabalhar no Departamento de Justiça em Washington. Sua opinião franca e declarações sobre a política dos EUA em relação aos países latino-americanos atraíram a atenção de autoridades cubanas. Montes foi logo recrutado pelo CuIS. Em 1985, Montes solicitou uma posição na Agência de Inteligência (DIA). Por muitos anos, ela foi uma analista líder em questões cubanas,teve acesso a informações classificadas.Em 1996, um dos funcionários disse ao serviço de segurança que, em sua opinião, Montes poderia estar conectado à inteligência cubana. O caso não foi além da "denúncia", no entanto, quatro anos depois, o FBI começou a procurar um agente cubano em Washington, o mesmo funcionário entrou em contato com o FBI e ... uma investigação começou.No mesmo ano, Ana recebeu instruções do CuIS para comprar um laptop e recebeu disquetes de computador para decodificar mensagens de rádio e correspondências do CuIS. Um rádio de ondas curtas foi usado para ouvir as mensagens transmitidas na estação cubana de Atencion. O número de números transmitidos foi decifrado em seu computador para texto legível usando disquetes do CuIS. Cada mensagem de rádio consistia em 150 grupos, cinco dígitos cada, este era um formato típico de "Atencion".Montes também recebeu disquetes para criptografar mensagens recebidas e informações classificadas. Ela salvou as mensagens criptografadas em outros disquetes e depois as transmitiu (ou através de outra pessoa) ao seu "guia". Ela foi instruída a usar o programa WIPE (exclusão segura de arquivos) toda vez que descriptografava ou criptografava algo em seu laptop. Para organizar reuniões de "troca de disquete", ela ligou para o pager usando cartões telefônicos (códigos de pager predefinidos foram usados para enviar uma mensagem específica).O FBI conseguiu reunir evidências suficientes contra Ana. Durante uma busca no apartamento de Montes, um laptop foi descoberto e seu disco rígido foi copiado. Durante a análise de uma cópia do disco rígido, uma parte significativa das informações excluídas foi recuperada. O FBI encontrou fragmentos de instruções sobre como receber mensagens criptografadas. Ficou claro que Montes recebeu mensagens e as descriptografou em seu computador.

A analista sênior cubana Ana Belen Montes (28 de fevereiro de 1957) trabalhou 16 anos na Agência de Inteligência dos EUA (DIA) quando foi presa em 2001 por suspeita de espionagem para os cubanos. Nas coisas dela, o FBI encontrou o receptor Sony ICF-2001D, um laptop Toshiba e evidências de cifras OTP. Ana Belen Montes estudou na Universidade da Virgínia, formou-se em relações internacionais e completou um mestrado na Universidade Johns Hopkins. Em 1985, ela começou a trabalhar no Departamento de Justiça em Washington. Sua opinião franca e declarações sobre a política dos EUA em relação aos países latino-americanos atraíram a atenção de autoridades cubanas. Montes foi logo recrutado pelo CuIS. Em 1985, Montes solicitou uma posição na Agência de Inteligência (DIA). Por muitos anos, ela foi uma analista líder em questões cubanas,teve acesso a informações classificadas.Em 1996, um dos funcionários disse ao serviço de segurança que, em sua opinião, Montes poderia estar conectado à inteligência cubana. O caso não foi além da "denúncia", no entanto, quatro anos depois, o FBI começou a procurar um agente cubano em Washington, o mesmo funcionário entrou em contato com o FBI e ... uma investigação começou.No mesmo ano, Ana recebeu instruções do CuIS para comprar um laptop e recebeu disquetes de computador para decodificar mensagens de rádio e correspondências do CuIS. Um rádio de ondas curtas foi usado para ouvir as mensagens transmitidas na estação cubana de Atencion. O número de números transmitidos foi decifrado em seu computador para texto legível usando disquetes do CuIS. Cada mensagem de rádio consistia em 150 grupos, cinco dígitos cada, este era um formato típico de "Atencion".Montes também recebeu disquetes para criptografar mensagens recebidas e informações classificadas. Ela salvou as mensagens criptografadas em outros disquetes e depois as transmitiu (ou através de outra pessoa) ao seu "guia". Ela foi instruída a usar o programa WIPE (exclusão segura de arquivos) toda vez que descriptografava ou criptografava algo em seu laptop. Para organizar reuniões de "troca de disquete", ela ligou para o pager usando cartões telefônicos (códigos de pager predefinidos foram usados para enviar uma mensagem específica).O FBI conseguiu reunir evidências suficientes contra Ana. Durante uma busca no apartamento de Montes, um laptop foi descoberto e seu disco rígido foi copiado. Durante a análise de uma cópia do disco rígido, uma parte significativa das informações excluídas foi recuperada. O FBI encontrou fragmentos de instruções sobre como receber mensagens criptografadas. Ficou claro que Montes recebeu mensagens e as descriptografou em seu computador.Conveniência e velocidade vs segurança.

Mas o que deu errado? Usar um computador como agente de comunicação é o primeiro grande erro cometido pelo CuIS. Nenhum computador é 100% protegido, porque as informações geralmente são armazenadas em arquivos temporários ou em trocas. Os dados permanecem no disco rígido, mesmo após a exclusão. Embora as instruções do CuIS indicassem que o uso do programa WIPE era obrigatório, Ana parecia não iniciar o programa constantemente ou em algum momento o programa não funcionou corretamente. No entanto, não se pode chamá-lo de erro de agente; é um erro de processo do CuIS. Fornecer o mais alto nível de medidas cautelares, em vez de depender da estrita adesão aos procedimentos de segurança por parte do agente, foi uma tarefa direta do CuIS. Além disso, usar um computador para fins de espionagem clandestina já é uma má ideia. E mesmo que o agente "limpe" completamente o computador,Você pode esquecer de excluir completamente as informações em um disquete ou unidade flash.Uma análise mais aprofundada revelou um segundo erro de CuIS. O disco rígido continha dados constituídos por 150 grupos com 5 dígitos cada. Mensagens interceptadas de estrutura idêntica já estavam armazenadas nos arquivos do FBI, por isso não foi difícil determinar que essas informações vinham da estação de Atenção de Cuba.Não ficou claro por que o CuIS deu preferência ao "software" em vez do sistema de criptografia manual mais confiável. O processo "manual" de processamento de dados ao longo dos anos comprovou as vantagens do one-time pad - a facilidade e a segurança da destruição (por exemplo, queima) de evidências, sem deixar vestígios. Com a mídia digital, o processo foi muito mais complicado. E o processo de descriptografia manual é muito fácil de aprender e usar. Para descriptografar uma mensagem composta por 150 grupos, levaria não mais que 30 a 40 minutos.O caso de Ana Belen mostra claramente como você pode transformar um esquema de criptografia completamente seguro usando lápis e papel em um aplicativo de computador inseguro. Obviamente, a inteligência cubana não estava ciente do fato de que a transição da criptografia manual para a de software exigia a solução de muitos novos problemas para garantir a segurança completa do método. Este é um exemplo vívido da conexão inepta de um método indestrutível e de sua aplicação insegura em um PC.Na parte 1 do artigo, essas fontes do Museu de Criptografia , Ram Krasilnikov “Ghosts in Tuxedos. Lubianka contra espiões diplomáticos americanos. ”, Andrei Troitsky“ O sinal do espião ”.Obrigado por ficar conosco. Você gosta dos nossos artigos? Deseja ver materiais mais interessantes? Ajude-nos fazendo um pedido ou recomendando a seus amigos, um

desconto de 30% para os usuários da Habr em um análogo exclusivo de servidores básicos que inventamos para você: Toda a verdade sobre o VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD 1Gbps da US $ 20 ou como dividir o servidor? (as opções estão disponíveis com RAID1 e RAID10, até 24 núcleos e até 40GB de RAM DDR4).Dell R730xd 2 vezes mais barato? Somente nós temos

2 TVs Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 a partir de US $ 249 na Holanda e nos EUA! Leia sobre

Como criar um prédio de infraestrutura. classe usando servidores Dell R730xd E5-2650 v4 custando 9.000 euros por um centavo?