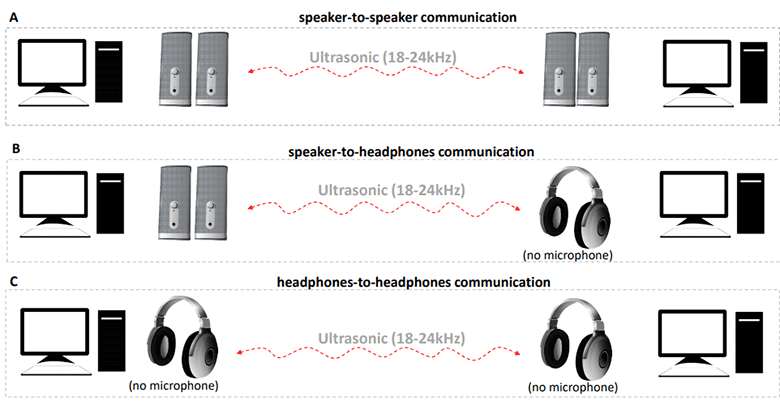

Três cenários para um canal hipotético de dados secretos: colunas do alto-falante, fones de ouvido do alto-falante (sem microfone) e fones de ouvido do fone de ouvido (sem microfone)

Três cenários para um canal hipotético de dados secretos: colunas do alto-falante, fones de ouvido do alto-falante (sem microfone) e fones de ouvido do fone de ouvido (sem microfone)Especialistas do Centro de Pesquisa em Segurança de Computadores da Universidade Ben-Gurion nos últimos anos apresentaram muitas maneiras criativas de remover informações de um computador isolado:

piscando o LED do HDD ,

radiação eletromagnética do conector USB ,

ruído do cooler da GPU e assim por diante.

No final de 2016, eles introduziram o programa

Speake (a) r , que, despercebido pelo usuário, transforma seus fones de ouvido em um microfone. Agora, os especialistas descreveram o ataque do

MOSQUITO com uma descrição do protocolo para troca de dados entre alto-falantes e fones de ouvido em diferentes computadores localizados a uma distância de até 10 metros.

No nível do hardware, o microfone e os alto-falantes / fones de ouvido funcionam de maneira semelhante. Um microfone converte o som em sinais elétricos, enquanto alto-falantes ou fones de ouvido passivos invertem a operação. Ambos os dispositivos possuem um pequeno diafragma que oscila em um campo magnético para gerar / detectar ondas sonoras. Um dispositivo de hardware semelhante permite

usar um microfone em vez de fones de ouvido ou fones de ouvido em vez de um microfone .

Uma característica do programa Speake (a) r é que ele altera imperceptivelmente o objetivo da tomada de áudio em que os fones de ouvido estão conectados. Em vez de uma saída de áudio (saída de linha), o conector começa a trabalhar na recepção de dados (entrada de linha).

O ataque do MOSQUITO prevê que o malware seja de alguma forma instalado em um computador isolado de canais externos de transmissão de dados (com folga de ar) e depois transfere as informações secretas encontradas neste computador - arquivos locais - gerando som através de alto-falantes ou fones de ouvido conectados.

As informações são recebidas em outro PC. Supõe-se que este segundo computador pertença a um invasor ou também esteja infectado por um malware, mas também esteja conectado à Internet, para que possa "drenar" as informações para o mundo exterior. O computador receptor recebe o sinal de áudio pelos alto-falantes ou fones de ouvido conectados e restaura os arquivos originais. Note-se que os alto-falantes ativos não podem ser usados como microfones. Somente alto-falantes passivos ou fones de ouvido comuns funcionam com esta qualidade.

Os pesquisadores publicaram os detalhes do protocolo de transferência de dados e o testaram a distâncias de 1 a 9 metros. A velocidade máxima de transmissão foi de 1200 a 1.800 bps se os alto-falantes de dois computadores estiverem voltados um para o outro e o som for emitido na faixa audível (abaixo de 18 kHz).

Se considerarmos cenários mais realistas quando é necessário ocultar a transmissão de dados das pessoas presentes e as colunas forem implantadas em direções diferentes, a velocidade de transmissão será significativamente reduzida. O problema é que os alto-falantes domésticos geralmente são otimizados para obter uma melhor qualidade de som exclusivamente em frequências médias que são melhor percebidas pelo ouvido humano. Consequentemente, os alto-falantes não funcionam muito bem em frequências ultra-baixas e ultra-altas que não são percebidas pelos seres humanos.

A velocidade de transmissão também é reduzida se você usar fones de ouvido em vez de alto-falantes para transmissão de som - de 300 a 600 bps e menos ainda para microfones de cabeça - até 250 bps. O motivo é que os fones de ouvido fechados direcionam o som em uma direção e o isolam muito bem no resto, portanto, a transferência de dados bem-sucedida é possível apenas a uma distância muito curta.

Em condições de laboratório, a uma distância de 3 metros na faixa de 18 kHz a 24 kHz com uma taxa de erro não superior a 1%, um arquivo de kilobyte foi transferido a uma velocidade de 166 bits / s. A uma distância de 4 a 9 metros com a mesma taxa de erro, a velocidade cai para 10 bps.

Entre outros fatores que limitam a velocidade da transferência de dados, os cientistas chamam o ruído ao redor, incluindo música e fala humana. Mas muitas interferências podem ser evitadas através da transmissão de informações na faixa acima de 18 kHz.

Os pesquisadores acreditam que a maneira mais eficaz de se proteger de um ataque desse tipo é desconectar os fones de ouvido e os alto-falantes do computador, mas isso nem sempre é possível.