Na última vez, examinamos abordagens para a construção de

um modelo de acesso . Agora precisamos pensar em procedimentos e meios técnicos: como criar processos que ajudarão a controlar o acesso e como isso pode ser implementado.

Primeiro de tudo, você deve pensar sobre o que irá construir -

do que tem ou

do que deseja . O resultado será altamente dependente do ponto de partida. Cada abordagem tem seus prós e contras, e vale a pena considerar tanto para entender as perspectivas quanto as realidades.

Vamos a partir do desejado.

O que nós queremos?- Um sistema que nos fala sobre violações e conflitos de SoD?

- Um sistema que por si só criará modelos?

- Gerenciar acesso?

- Está tudo no controle?

- Fornecer acesso físico e lógico para usuários com autenticação biométrica etc.?

Aqui você pode pensar em muito mais, e tudo isso pode até ser realizado. Mas (!) Com alta probabilidade, será um desenvolvimento individual, longo e caro.

O que nós temos?- Políticas de acesso

- o processo de fornecer acesso (a pedido do usuário ou sem ele),

- direitos e funções integrados em cada sistema.

Não foi em vão que escrevi em um último artigo sobre

o modelo de maturidade . Criar um processo ideal em pouco tempo falhará, mas com um trabalho bem planejado, você poderá alcançar o resultado desejado descrito acima, se houver demanda na sua empresa.

Ao projetar processos, vale lembrar:

quanto mais simples e transparente o sistema, mais fácil é controlá-lo . Quanto mais condições e ramificações diferentes de um processo humano, mais erros ocorrerão.

Tome o processo de fornecer acesso como um exemplo, no qual o usuário precisa de novos direitos no sistema para executar uma tarefa.

Quais

fatores devem ser considerados ao criar um processo de negócios?

- conveniência para usuários, coordenadores e artistas,

- o tempo

- gasto em cada uma das etapas do processo,

- tempo acumulado do processo

- o custo de implementação de cada etapa,

- impacto nos próximos passos

Primeiro, determinaremos

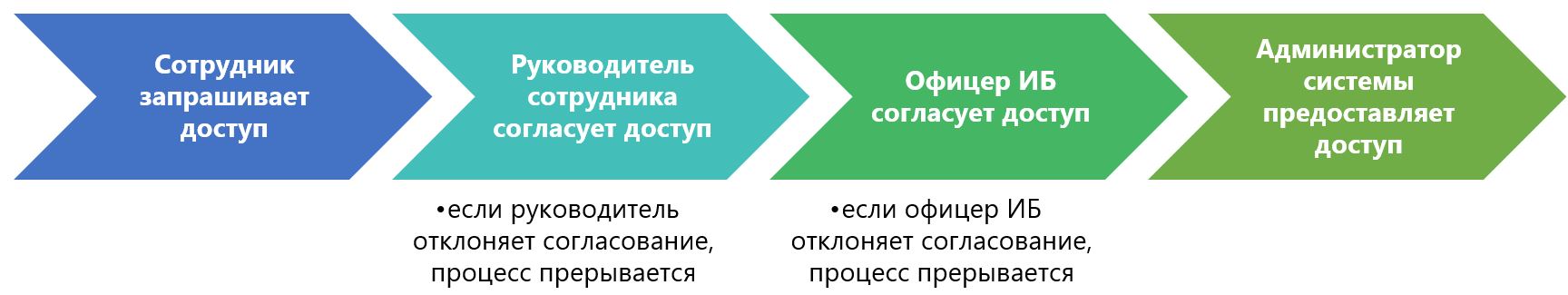

quem está envolvido neste processo:

- o próprio usuário - solicita direitos de acesso,

- seu chefe - aprova a solicitação, confirmando a necessidade de produção,

- Oficial de segurança da informação - coordena o acesso monitorando conflitos de autoridade (nem todas as empresas têm isso, mas suponha ...),

- administrador do sistema de informações - preenche o aplicativo.

Pode haver muito mais participantes no processo, por exemplo: o proprietário do recurso, um controlador adicional de TI, etc. Enquanto isso, para a análise da construção do processo, os caracteres indicados são suficientes para nós.

Agora vamos decidir sobre o campo de ação. Inicialmente, para nós, o processo é assim:

Um funcionário solicita direitos de acesso, seu chefe concorda e um oficial de SI concorda, após o que o administrador do sistema executa a solicitação.

Este é um processo linear simples, parece simples, mas ainda vamos descobrir os detalhes. Por favor, tome o seguinte como exemplo de raciocínio ao construir um processo. Para sua empresa e usuários, a importância de certos fatores - conveniência, custos de tempo, velocidade e impacto em outras etapas - pode variar.

Como um funcionário sabe de que acesso ele precisa e o que exatamente solicitar? Às vezes, é possível entrar em contato com uma pessoa que pode lhe dizer como colocar um aplicativo corretamente - pergunte ao chefe, ligue para o proprietário do recurso ou administrador, escreva uma carta no suporte técnico. Às vezes, o próprio formulário de solicitação de acesso ajuda, oferecendo opções claras para você escolher ou existe um campo para descrever a situação.

Todas as opções descritas estão geralmente disponíveis, mas isso leva algum tempo. Portanto, você precisa escolher as opções mais rápidas e fáceis de usar. (Nós nos esforçamos para fornecer serviços de qualidade aos negócios.) Você pode deixar de 1 a 2 opções relevantes, mas pode - é tudo. Nesse estágio, é importante simplesmente comparar as opções disponíveis para

identificar os direitos de acesso necessários de acordo com os parâmetros selecionados anteriormente.

O próximo passo é

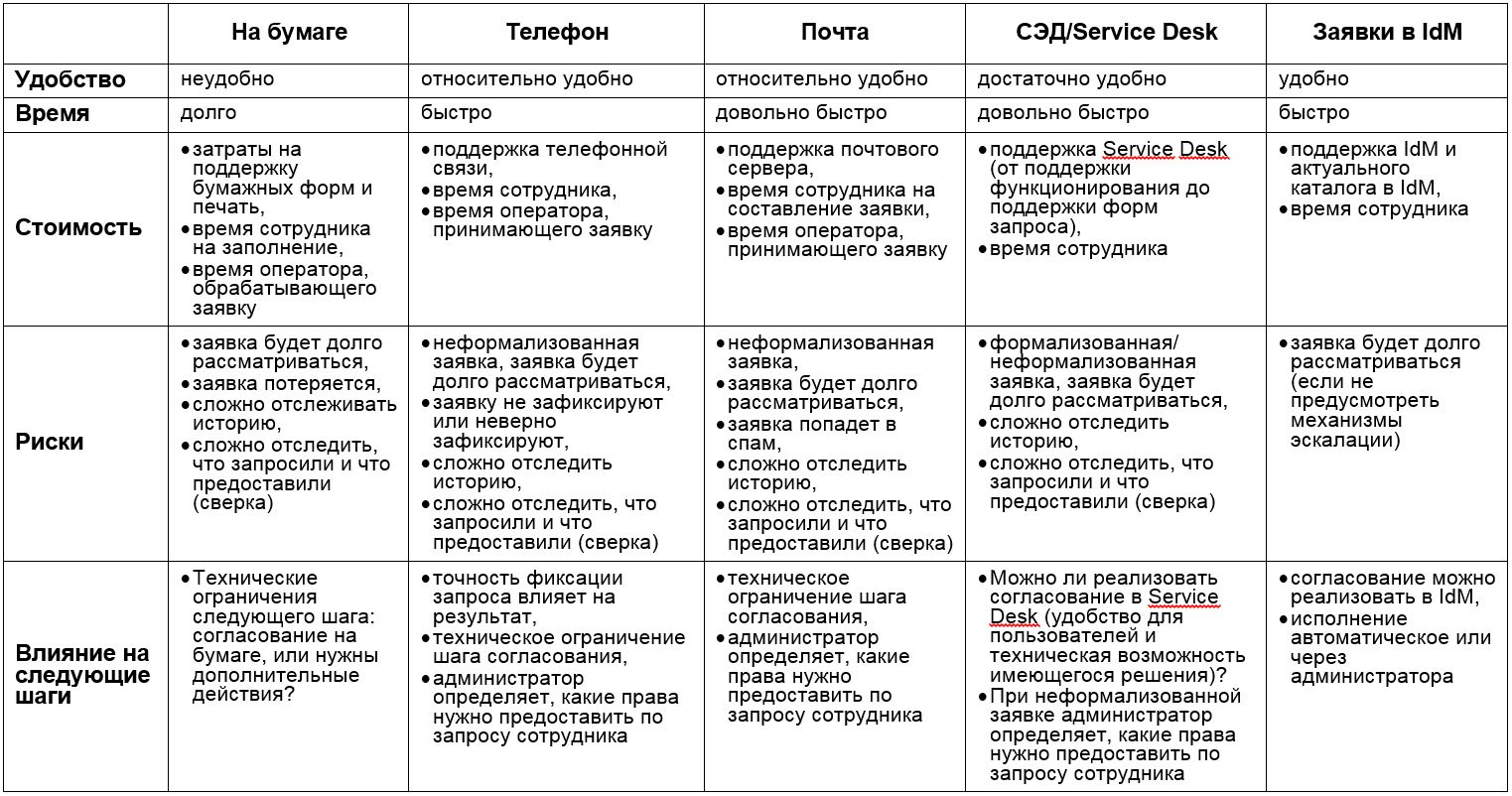

a interface de solicitação de permissão . Como um usuário pode solicitar direitos de acesso?

Entre as opções que vêm à mente: telefone, correio, EDMS (sistema de gerenciamento eletrônico de documentos), Service Desk, interface IdM ou apenas um aplicativo em papel. É importante que o método de aplicação seja simples e direto para o usuário.

Novamente, você precisa considerar o fator tempo: o que é mais rápido - escreva uma carta ou pressione alguns botões no Service Desk? Deve-se lembrar que o próximo passo será coordenar o aplicativo, e isso também precisa ser feito prontamente.

Depois de escolher a interface para solicitar direitos de acesso, considere a

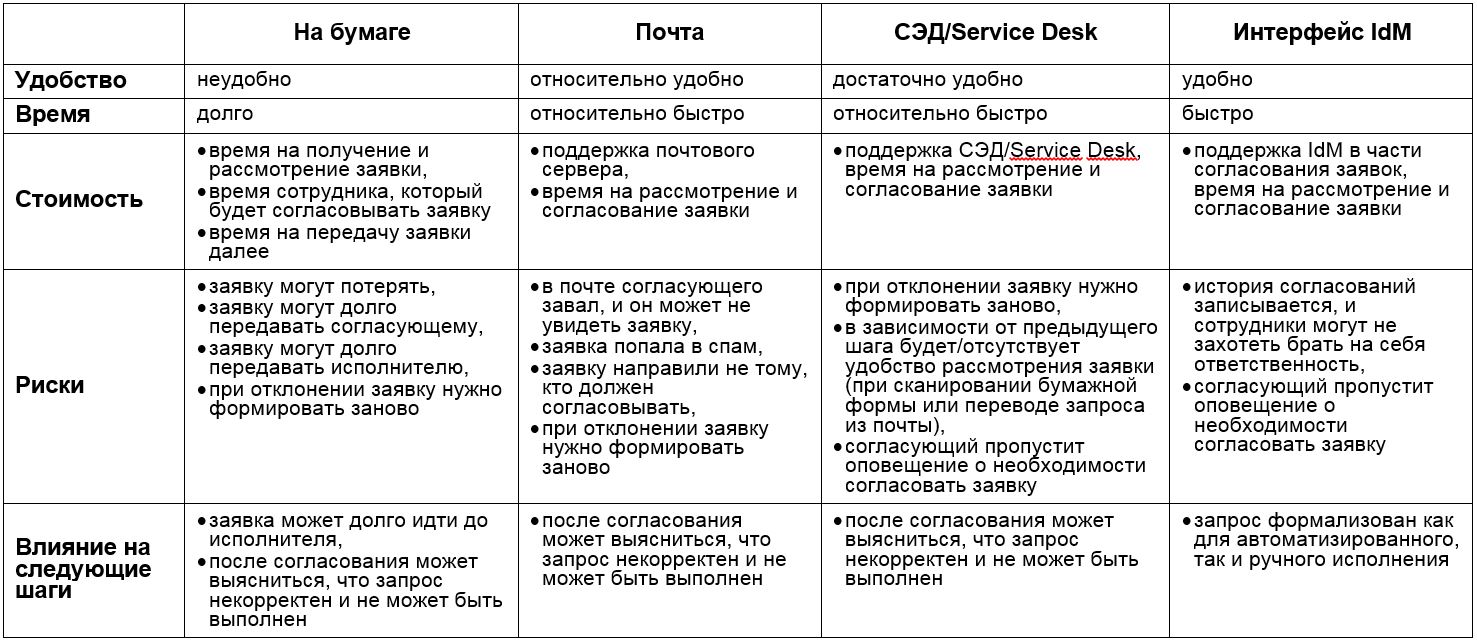

interface para negociação .

Opções: no papel (originalmente definimos essa opção), por correio, por meio da interface do EDMS ou Service Desk, IdM.

Vale a pena considerar a complexidade da rota de coordenação. Agora, estamos considerando um processo linear com 2 etapas correspondentes. Mas na vida tudo geralmente é mais complicado e varia de acordo com os sistemas que acesso é solicitado. Portanto, todos os parâmetros relacionados às rotas de coordenação também devem ser levados em consideração. Vários métodos de coordenação podem ser combinados, e esses casos requerem maior atenção e apoio. Por exemplo: o chefe aprova a inscrição no papel, colocando sua assinatura, e o oficial de SI trabalha com a verificação da inscrição no EDMS. Isso adiciona complexidade e inconveniência ao usuário e aos negociadores. Portanto, consideramos aqui uma única interface para todos os coordenadores.

Em seguida, considere as

opções .

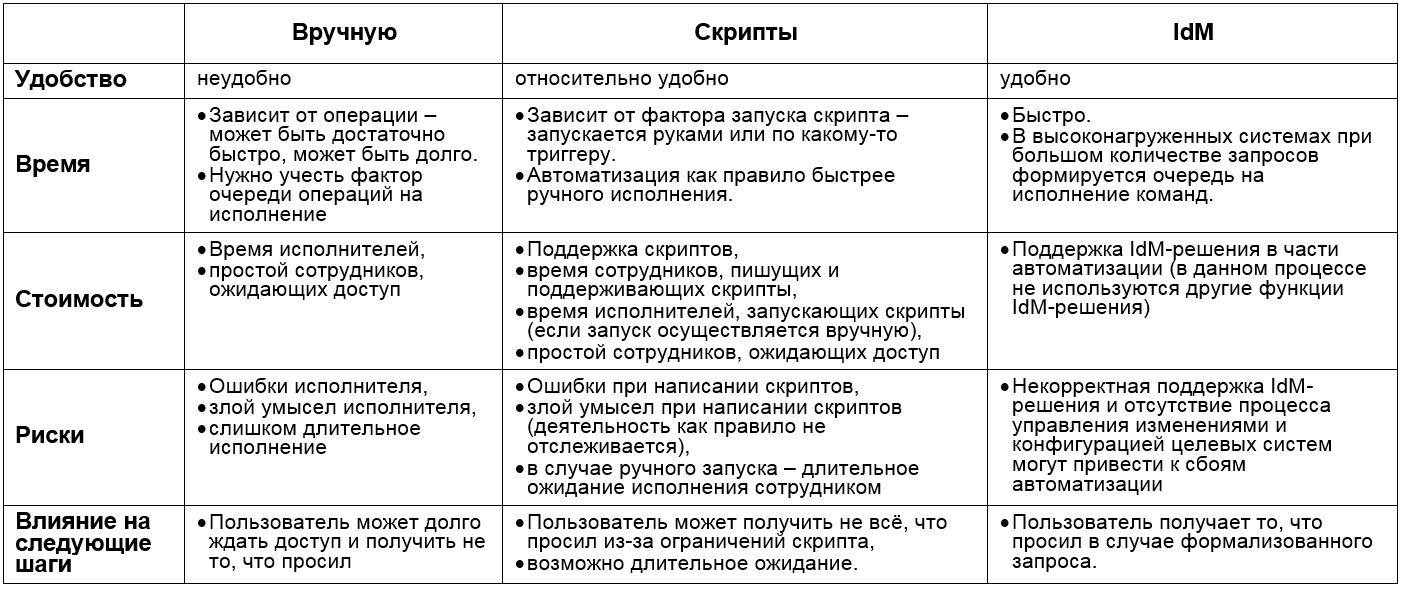

Das opções - manual ou automatizada.

Ao mesmo tempo, a execução automática em alguns casos pode ser alcançada não apenas através da implementação do IdM, mas também executada, por exemplo, usando scripts.

A vantagem da

execução manual é uma pessoa que, em alguns casos, é indispensável, porque pode analisar a situação e, fazendo ajustes, conceder ao usuário os direitos necessários. No entanto, isso torna o processo vulnerável: afinal, uma pessoa pode cometer um erro ou esquecer de documentar o que foi feito.

A execução automática evita erros relacionados ao fator humano, mas tem suas limitações. Em alguns casos (especialmente se estamos falando de automação não sistemática de várias ações por scripts), o administrador ainda precisará definir alguns parâmetros ou controlar a execução. Nesse caso, o IdM pode operar com os parâmetros que foram definidos durante o design dos processos durante a implementação do sistema e os atributos do aplicativo (se usarmos o IdM como um sistema de aplicativo para problemas de acesso).

Nós fizemos algum trabalho com cada elemento do processo separadamente, agora é necessário avaliar o que obtemos se combinarmos as etapas selecionadas exatamente como um quebra-cabeça é montado.

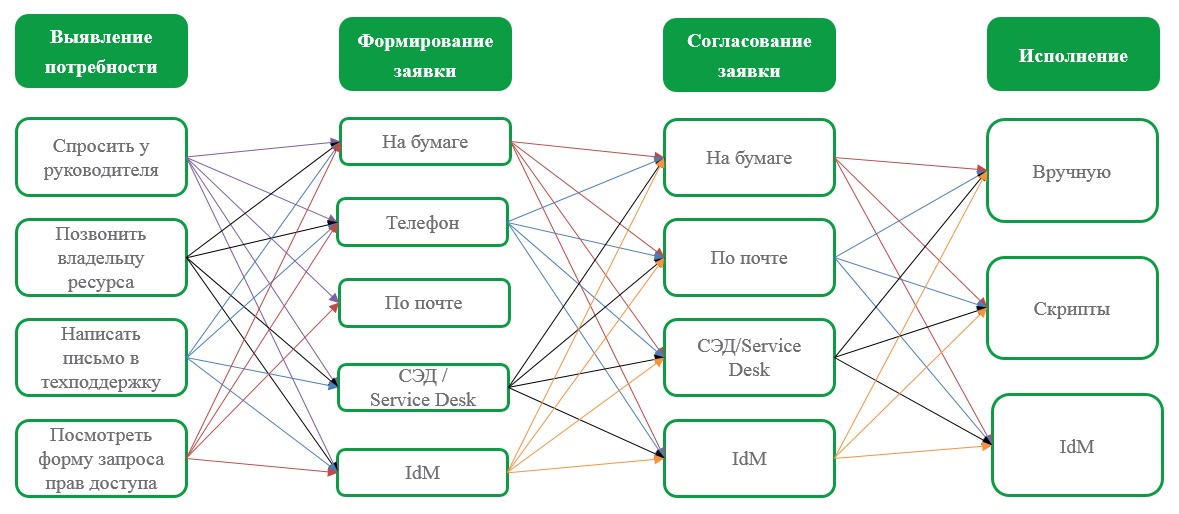

Primeiro, vamos ver quais são as opções para esse processo:

O número de conexões é justo. É importante escolher combinações nas quais o mínimo será tempo e custo, e o maior é a conveniência do usuário (incluindo negociadores e executores). Deve-se ter em mente que o “custo” da transição de uma etapa para outra depende dos recursos das etapas selecionadas.

Por exemplo, considere três processos.

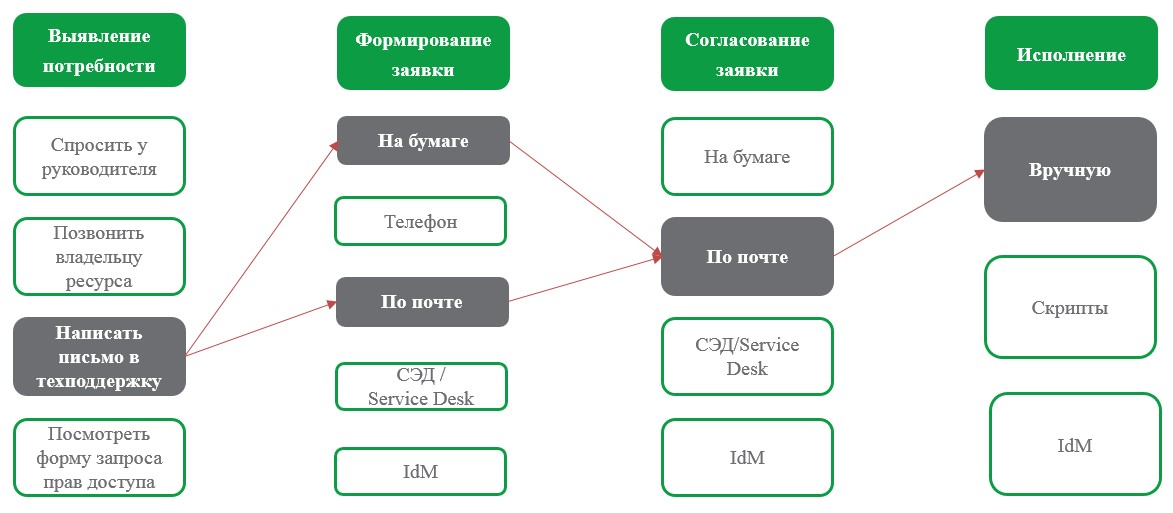

Processo 1.Suponha que construamos o processo da seguinte maneira:

Com essa configuração, os usuários que estão acostumados a se comunicar por email descobrirão o procedimento e o formato do aplicativo correto para os direitos de acesso necessários. Como resultado, eles poderão escolher como é mais conveniente formar um aplicativo - em papel ou por e-mail. O aplicativo será coordenado via correio e o administrador executará a solicitação manualmente.

Esse processo tem direito à vida, se não houver outros meios mais modernos. No entanto: quanto tempo toda a cadeia de ações levará e como prever uma escalada na ausência de uma reação coordenadora?

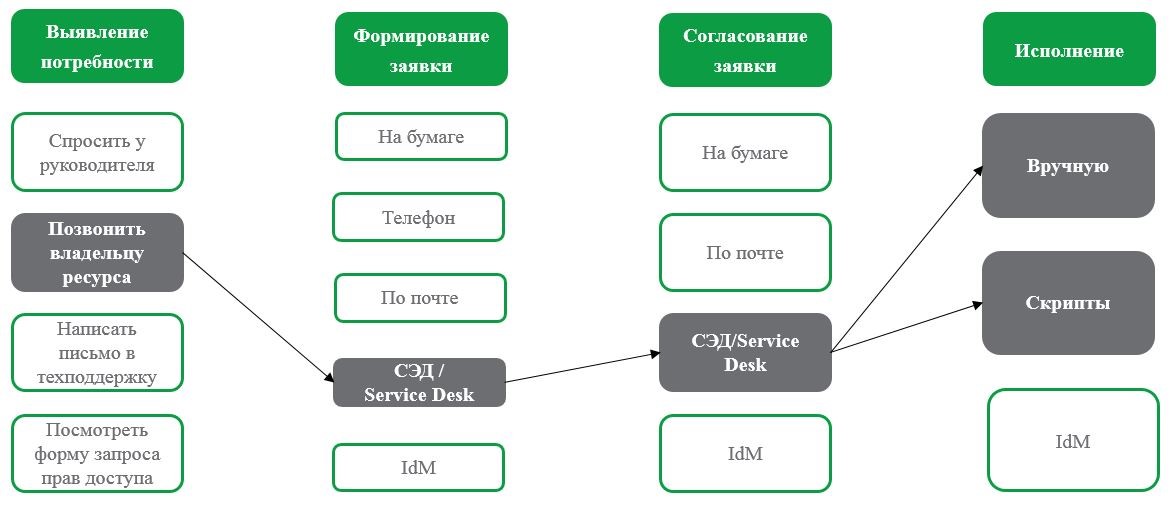

Processo 2.Vamos escolher outra configuração:

Aqui vemos que o funcionário, para compilar a solicitação correta, chama o proprietário do recurso e, em seguida, forma uma solicitação no EDS ou no Service Desk. Lá, o aplicativo será acordado. A execução dependerá do que for solicitado - manualmente pelo administrador ou scripts.

No EDMS e no Service Desk, como regra, você pode configurar a escalação no caso de uma longa tomada de decisões pelo coordenador ou na ausência do coordenador por um motivo ou outro.

O processo parece mais conveniente e mais rápido que o primeiro que analisamos. No entanto, surge a pergunta: o pedido é formalizado?

Se o usuário escrever "

Quero acessar o sistema como o de Ivanov ", a execução poderá ser feita apenas manualmente.

Se o aplicativo for formalizado (ou seja, há um número limitado de opções para escolher), podemos falar sobre opções de automação. Ao mesmo tempo, você precisa examinar novamente como a automação será implementada - por quem, com qual qualidade e como será suportada.

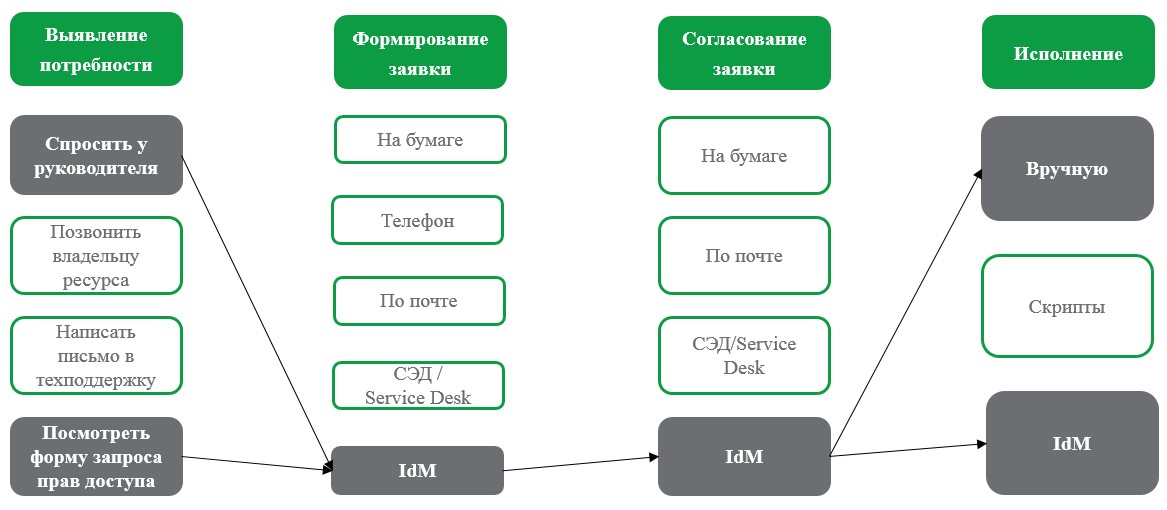

Processo 3.Considere a opção IdM:

Nesse caso, o usuário pode descobrir que tipo de acesso precisa do gerente ou apenas consultando o formulário de solicitação (no catálogo de funções do IdM, para conveniência dos usuários, é possível exibir as funções ou funções de negócios com uma descrição clara).

A solicitação de direitos e funções ocorre no IdM, bem como a aprovação de aplicativos.

Os direitos serão concedidos pelo IdM automaticamente após a conclusão do procedimento de aprovação para os sistemas conectados ao gerenciamento por meio do IdM. Como nem todos os sistemas precisam estar conectados para controle (podem ser conectados para controle no modo de aquisição de dados), o contratado receberá uma tarefa clara para execução. Nesse caso, no caso de um erro de administrador, o sistema detectará uma discrepância entre o aplicativo e o acesso concedido e informará as partes interessadas (por exemplo, o oficial de SI e o administrador do sistema).

Para cada um dos processos, o

custo do suporte pode ser assumido.

Ao mesmo tempo, não esqueça que, além de criar o processo de concessão de direitos de acesso, que escolhemos para facilitar a consideração, também são necessários processos para a operação ideal:

- revisão dos direitos de acesso à transferência de pessoal (aumento, movimento linear, transferência de uma holding para outra),

- revisão dos direitos de acesso de acordo com o cronograma (conforme exigido pela sua empresa - trimestralmente, anualmente),

- revogação de direitos por demissão de um funcionário e bloqueio de contas,

- auditoria etc.

Portanto, no processo de tomada de decisão, você deve novamente

"dar um passo atrás " para

observar todo o sistema de processos de controle de acesso .

Com essa abordagem, você pode avaliar o uso de cada solução organizacional e técnica:

- como isso afeta os processos de negócios da empresa,

- é conveniente para os usuários

- se o tempo de inatividade dos funcionários aumentará devido ao acesso indisponível no prazo,

- terá um efeito simples no lucro da empresa

- haverá colisões como resultado desse conjunto de processos,

- podemos auditar direitos de acesso

- Temos informações documentadas suficientes para usar em situações controversas ou ao investigar um incidente,

- poderemos revisar os direitos de acesso dos funcionários etc.

Tendo apreciado o mosaico emergente dos processos de controle de acesso, pode-se escolher com mais segurança medidas organizacionais e soluções técnicas.

Outros artigos da série: