Hoje, mostraremos como configurar de forma rápida e fácil a autenticação de dois fatores e criptografar dados importantes, mesmo com a possibilidade de usar biometria. A solução será relevante para pequenas empresas ou apenas para um computador pessoal ou laptop. É importante que, para isso, não seja necessária uma infraestrutura de chave pública (PKI), um servidor com a função de autoridade de certificação (Serviços de Certificados) ou mesmo um domínio (Active Directory). Todos os requisitos do sistema serão reduzidos ao sistema operacional Windows e à presença do usuário de uma chave eletrônica e, no caso de autenticação biométrica, também um leitor de impressão digital, que, por exemplo, já pode estar embutido no seu laptop.

Para autenticação, usaremos o software de nosso desenvolvimento - JaCarta SecurLogon e a chave eletrônica JaCarta PKI como autenticador. A ferramenta de criptografia será o Windows EFS comum, o acesso aos arquivos criptografados também será feito através da chave JaCarta PKI (a mesma usada para autenticação).

Lembre-se de que o JaCarta SecurLogon é uma solução de software e hardware com certificação Aladdin R.D. e certificada pela FSTEC da Rússia, que permite uma transição simples e rápida da autenticação de fator único baseada em um par de nome de usuário / senha para autenticação de dois fatores no sistema operacional usando tokens USB ou cartões inteligentes. A essência da solução é bastante simples - o JSL gera uma senha complexa (~ 63 caracteres) e a grava na memória protegida da chave eletrônica. Nesse caso, a senha pode não ser conhecida pelo próprio usuário, o usuário conhece apenas o código PIN. Digitando o código PIN durante a autenticação, o dispositivo é desbloqueado e a senha é transmitida ao sistema para autenticação. Opcionalmente, você pode substituir a inserção de um código PIN digitalizando a impressão digital de um usuário e também pode usar uma combinação de PIN + impressão digital.

O EFS e o JSL podem funcionar no modo autônomo, sem exigir nada além do próprio sistema operacional. Em todos os sistemas operacionais Microsoft da família NT, começando com o Windows 2000 e versões mais recentes (exceto para versões domésticas), existe uma tecnologia interna para criptografar EFS (sistema de arquivos com criptografia). A criptografia EFS é baseada nos recursos do sistema de arquivos NTFS e na arquitetura CryptoAPI e foi projetada para criptografar rapidamente arquivos no disco rígido do computador. Para criptografia, o EFS usa as chaves públicas e privadas do usuário, geradas quando o usuário utiliza pela primeira vez a função de criptografia. Essas chaves permanecem inalteradas enquanto a conta dele existir. Ao criptografar um arquivo, o EFS gera aleatoriamente um número único, a chamada Chave de Criptografia de Arquivos (FEK) de 128 bits, com a qual os arquivos são criptografados. As chaves FEK são criptografadas com uma chave mestra, que é criptografada com a chave dos usuários do sistema que tem acesso ao arquivo. A chave privada do usuário é protegida pelo hash de senha do mesmo usuário. Os dados criptografados usando o EFS só podem ser descriptografados usando a mesma conta do Windows com a mesma senha sob a qual a criptografia foi realizada. E se você armazenar o certificado de criptografia e a chave privada em um token USB ou cartão inteligente, para acessar os arquivos criptografados, também precisará desse token ou cartão USB, que resolve o problema de comprometer a senha, já que um dispositivo adicional em sob a forma de uma chave eletrônica.

Autenticação

Como já observado, você não precisa do AD ou de uma autoridade de certificação para configurar, precisa de um Windows moderno, uma distribuição JSL e uma licença. A configuração é simples de desonrar.

Você precisa instalar um arquivo de licença.

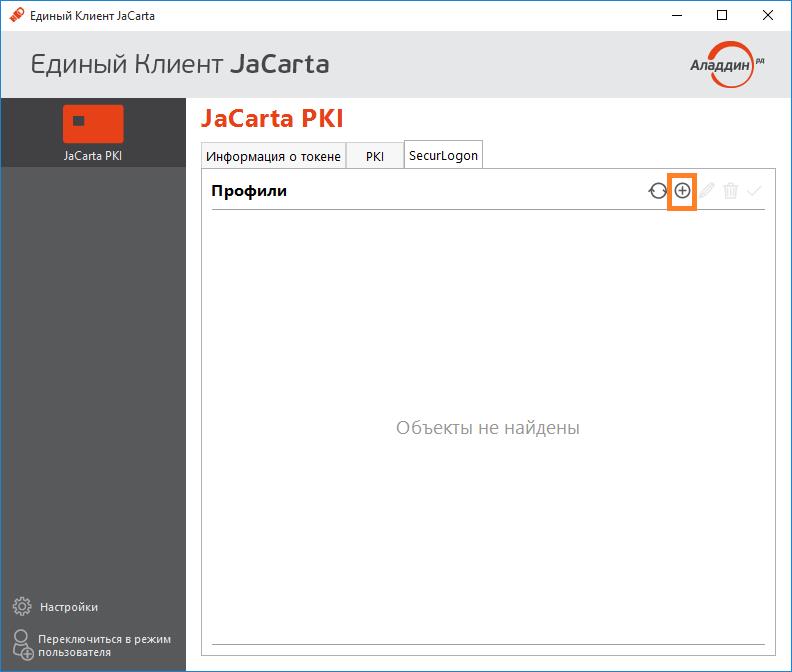

Adicionar perfil de usuário.

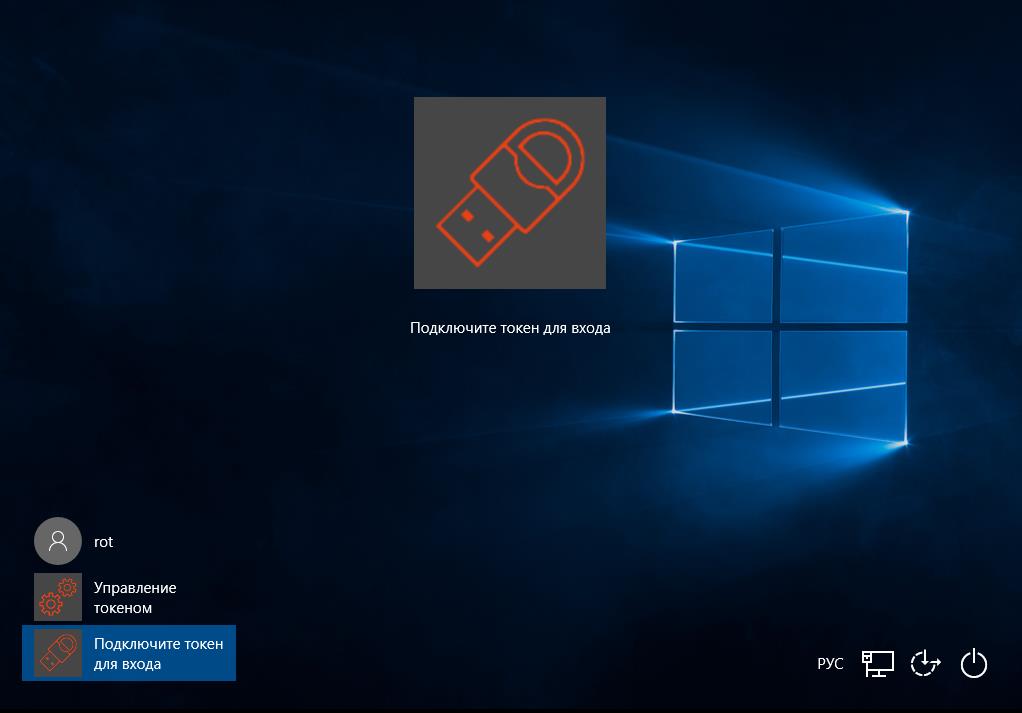

E comece a usar a autenticação de dois fatores.

Autenticação biométrica

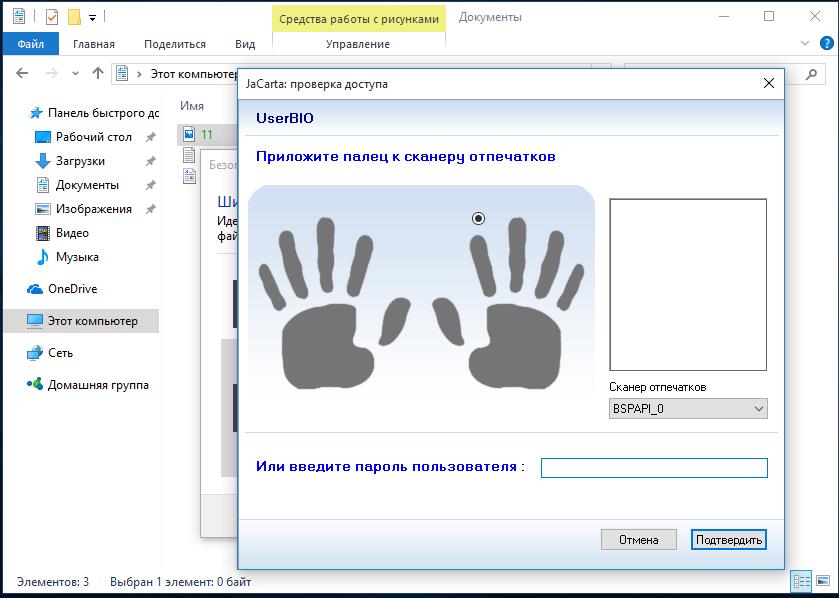

É possível usar a autenticação biométrica de impressão digital. A solução usa a tecnologia Match On Card. O hash da impressão digital é gravado no cartão durante a inicialização e posteriormente verificado com o original. Ele não sai do cartão; não é armazenado em alguns bancos de dados. Para desbloquear essa chave, é usada uma impressão digital ou uma combinação de PIN + impressão digital, PIN ou impressão digital.

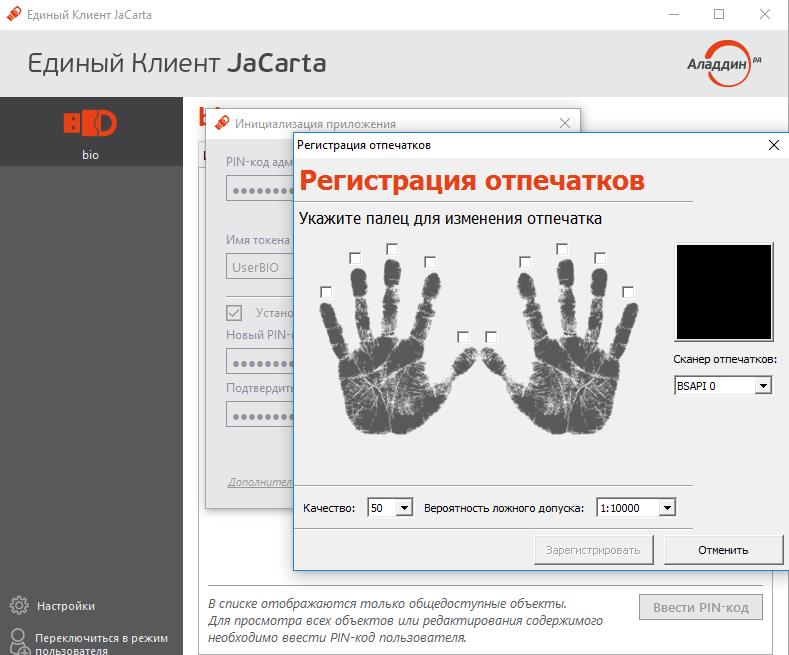

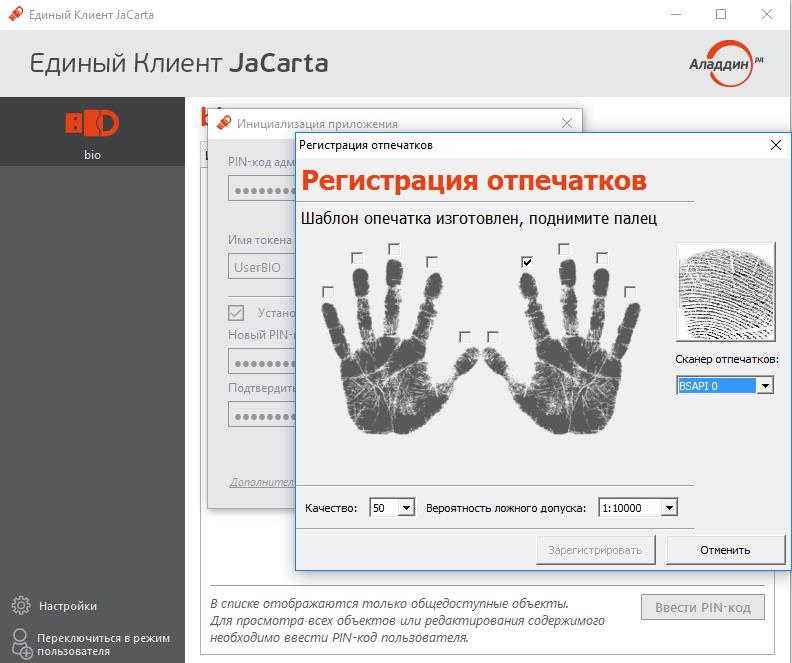

Para começar a usá-lo, você só precisa inicializar o cartão com os parâmetros necessários, anote a impressão digital do usuário.

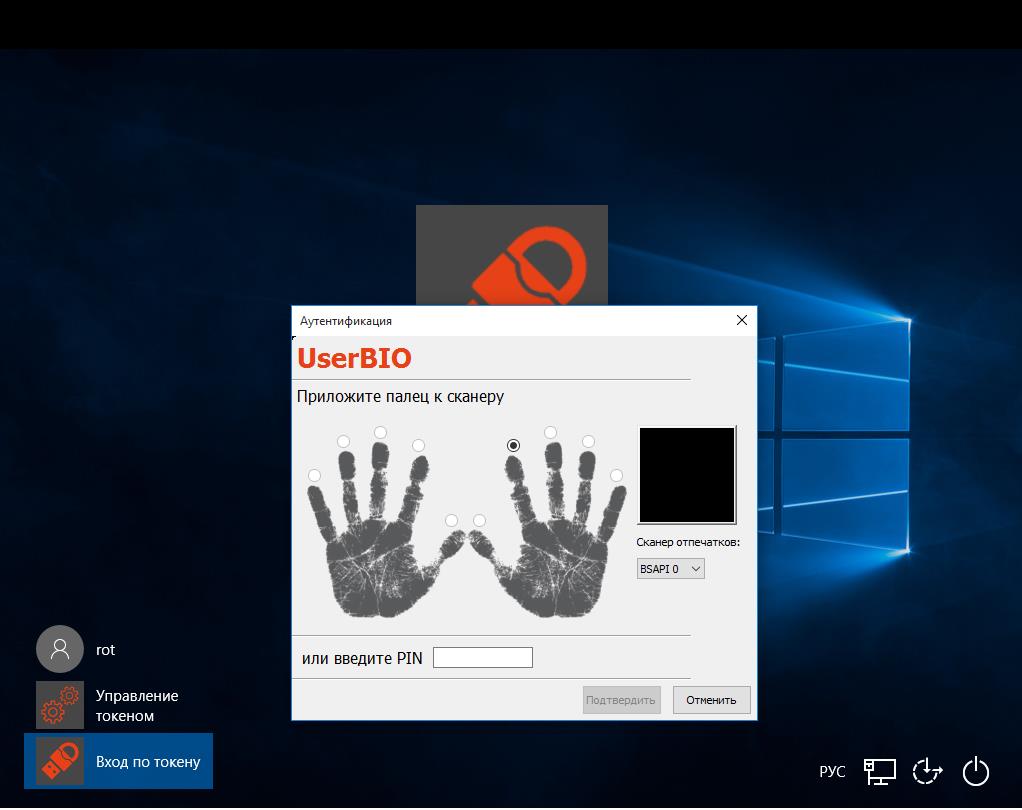

No futuro, a mesma janela será exibida antes de entrar no sistema operacional.

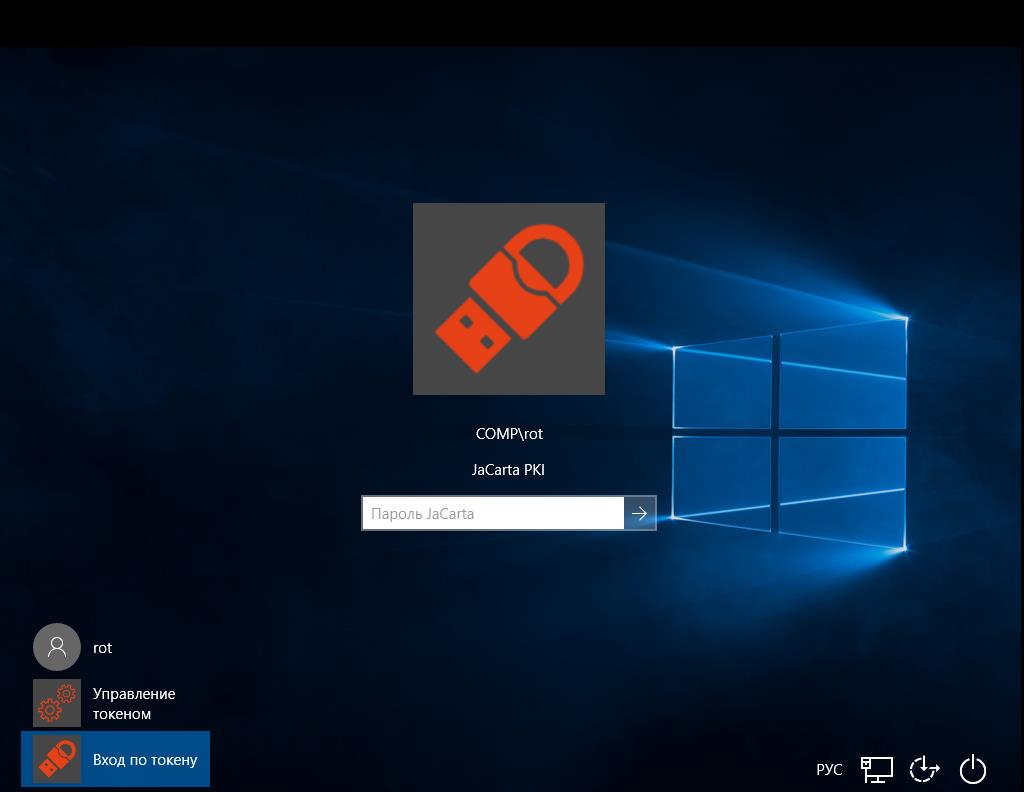

No presente exemplo, o cartão é inicializado com a possibilidade de autenticação por impressão digital ou código PIN, que é o que a janela de autenticação relata.

Depois de apresentar a impressão digital ou o PIN, o usuário será levado ao sistema operacional.

Criptografia de dados

A configuração do EFS também não é muito complicada, ela se resume a configurar um certificado e emiti-lo para uma chave eletrônica e definir diretórios de criptografia. Normalmente, a criptografia de toda a unidade não é necessária. Arquivos realmente importantes, cujo acesso não é aconselhável a terceiros, geralmente estão localizados em diretórios separados e não estão espalhados como em um disco.

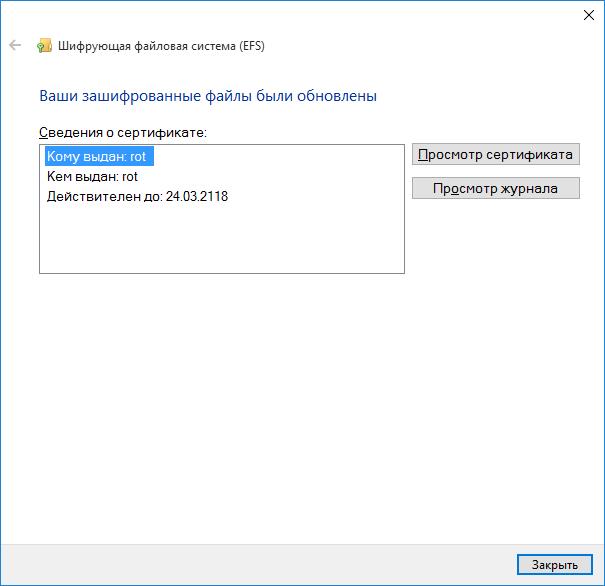

Para emitir um certificado de criptografia e uma chave privada, abra uma conta de usuário, selecione - Gerenciar certificados de criptografia de arquivos. No assistente que é aberto, crie um certificado autoassinado no cartão inteligente. À medida que continuamos a usar um cartão inteligente com um applet BIO, você deve fornecer uma impressão digital ou PIN para registrar o certificado de criptografia.

Na próxima etapa, especifique os diretórios que serão associados ao novo certificado, se necessário, você poderá especificar todas as unidades lógicas.

Em seguida, o sistema novamente solicita que você insira um PIN ou apresente uma impressão digital; o certificado será emitido diretamente no cartão inteligente.

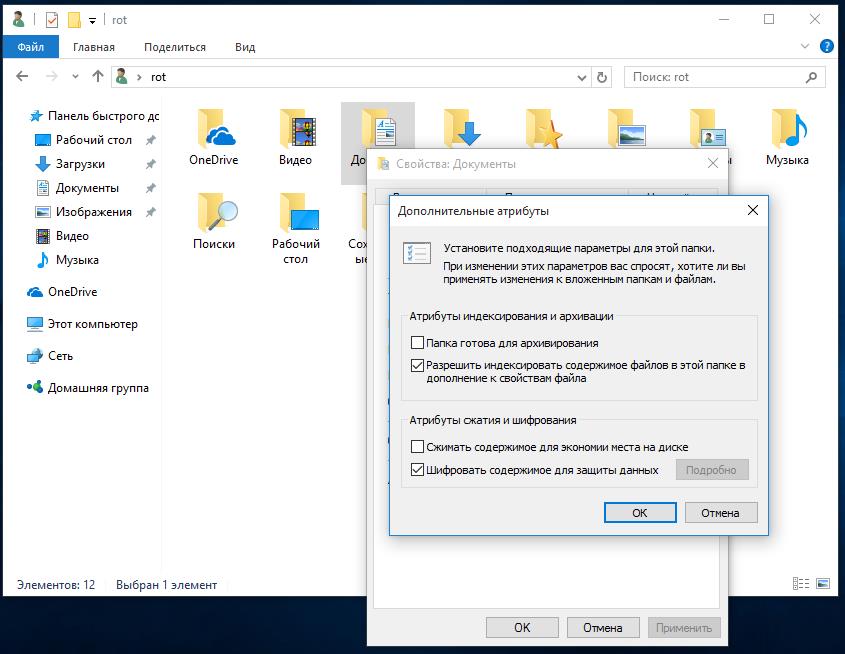

Em seguida, você precisa configurar diretórios específicos. No nosso exemplo, esta é a pasta Documentos no hamster do usuário. Abra as propriedades da pasta e selecione - Criptografar o conteúdo para proteger os dados.

Em seguida, especifique para aplicar as configurações apenas à pasta atual ou incluir todos os subdiretórios.

O próprio diretório criptografado e os arquivos nele serão destacados em uma cor diferente.

O acesso aos arquivos é realizado apenas com uma chave eletrônica, mediante a apresentação de uma impressão digital ou código PIN, dependendo do que está selecionado.

Isso completa a instalação.

Você pode usar os dois cenários (autenticação e criptografia), pode se concentrar em uma coisa.