Imagine que o futuro brilhante da tecnologia da informação chegou. Tecnologias desenvolvidas e implementadas universalmente para desenvolver código seguro. O software mais comum é extremamente difícil de decifrar e não faz sentido: os dados mais interessantes geralmente são armazenados em um software e hardware separados e completamente isolados, “seguros”. Hackear e-mails de alguém escolhendo uma senha simples não funciona com um acesso de administrador totalmente conectado ao roteador: práticas de desenvolvimento e auditoria de alta qualidade reduzem a probabilidade de tais vulnerabilidades "simples" a quase zero.

Esse cenário (improvável) colocará um fim aos ataques cibernéticos? É improvável que eles se tornem mais caros. Métodos de hacking não triviais que atualmente simplesmente não são necessários (existem maneiras de obter as informações necessárias com muito mais facilidade) estarão em demanda. O mesmo Spectre é um conjunto de vulnerabilidades extremamente difíceis de usar para algo realmente

útil e prejudicial. Mas se não houver escolha, esses métodos servirão. Hoje existem dois exemplos recentes de ataques não triviais: DoS acústicos de discos rígidos e roubo de fotos do Facebook via CSS.

Ataques de som e ultrassom podem desativar discos rígidos e "suspender" o software

As notícias .

Pesquisa .

Pesquisadores da Universidade de Zhejiang, na China, e da Universidade Americana de Michigan, mostraram como os computadores podem ser desativados usando sinais de som e ultra-som. A razão para isso são os discos rígidos comuns que toleram mal não apenas choques, mas também todos os tipos de vibração, inclusive de sinais acústicos. A imagem do estudo explica claramente tudo:

Acima está a operação normal do disco rígido, no centro começamos a "irradiar" com um som de volume médio, a velocidade de transferência de dados cai. Abaixo: uma grande interrupção no disco rígido. Tudo ficaria bem, mas o ataque do DoS "de forma confiável" (no gráfico inferior) é implementado em um volume de 117 dB SPL, enquanto uma onda senoidal de 5 kilohertz é transmitida. Este é um ataque

muito alto. Mas isso é corrigível: conseguimos obter resultados semelhantes, mas já em um disco rígido de laptop de 2,5 polegadas, transmitindo um sinal ultrassônico a uma frequência de 31,5 kilohertz.

Discurso dos autores do estudo no 39º Simpósio de Segurança e Privacidade do IEEEO estudo fornece um exemplo de ataque a um laptop, e a dinâmica do dispositivo atacado se torna a fonte do ataque: 45 segundos de

uivação de um sinal acústico especialmente formado e uma tela azul é obtida. Não tenho certeza se este é um cenário realista: quanto mais você avança, mais difícil é encontrar dispositivos com um HDD tradicional em vez de uma unidade de estado sólido. Mas o cenário do ataque ao sistema de videovigilância é bastante realista: serão utilizados discos rígidos de grande volume por um longo tempo. Os pesquisadores conseguiram uma pequena pausa na gravação após 12 segundos de ataque a um sistema de vigilância real. Um ataque de 105 segundos desativa o sistema completamente, até a próxima reinicialização. Então, imagino um arsenal de ladrões cibernéticos do futuro: ventosas para mover-se pelas paredes de prédios de escritórios caros, um pouco de explosivos e uma coluna para gritar com as câmeras até que estejam completamente inoperantes.

Roubo de dados pessoais do usuário devido a um erro na implementação do CSS

As notícias .

Pesquisa .

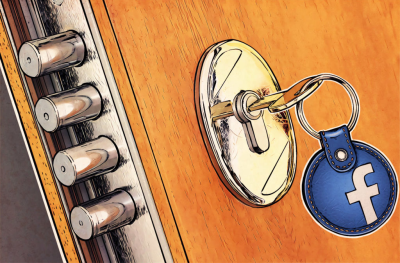

O pesquisador Ruslan Khabalov, especialista em segurança do Google, juntamente com o especialista independente Dario Weisser, descobriu um bug interessante na implementação de CSS nos navegadores Chrome (corrigidos desde a versão 63) e Firefox (corrigidos na versão 60). A atenção dos pesquisadores foi atraída pelo método mix-blend-mode, que permite encaixar mais naturalmente um elemento em cima do outro - por exemplo, um widget do Facebook sobre o fundo de um site. A vulnerabilidade é que o tempo necessário para renderizar um novo elemento depende da cor da fonte. Em outras palavras, um invasor em potencial tem a oportunidade de obter dados, cujo acesso em teoria deveria ser proibido. A prova de conceito mostra como, de acordo com esses dados indiretos, é possível "roubar" o nome e a foto de um usuário que simultaneamente faz login no Facebook e visita a "página preparada":

Isso funciona, vamos colocar desta maneira, bem, bem devagar (note que este é PoC, e o autor não estava interessado em otimizar o algoritmo). Roubando um nome de usuário do widget FB em 20 segundos. A renderização de um userpic bastante ensaboado levou 5 minutos. Bem, tudo bem, o fato de usar um canal de dados não trivial através do qual as informações vazam é interessante aqui. No caso dessa vulnerabilidade, tudo parece estar bem: encontrado, fechado rapidamente e é improvável que alguém pense em usá-lo na prática. A questão é: quantos "buracos" existem por meio dos quais informações importantes podem vazar e sobre as quais ainda não sabemos? Nem sequer se trata de um dia, no futuro, a aplicação prática de ataques tão complexos - da desesperança. O ponto é que agora eles podem ser implementados de forma a contornar completamente todos os métodos de proteção - porque ninguém espera um ataque por trás. É por isso que esses métodos não triviais de ataque

em um único local , tanto em hardware quanto em software, são de particular interesse.

Isenção de responsabilidade: as opiniões expressas neste resumo nem sempre coincidem com a posição oficial da Kaspersky Lab. Caros editores, geralmente recomendam tratar qualquer opinião com ceticismo saudável.